Investigación de amenazas

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

Aprovechamiento de SPN fantasma y reflejo Kerberos para elevar privilegios en servidores SMB

- Andrea Pierini

- 29 de octubre de 2025

Cuando los Service Principal Names (SPNs) mal configurados y los permisos por defecto se alinean, los atacantes pueden explotar la reflexión de Kerberos para obtener acceso a nivel de SISTEMA de forma remota. Incluso con la actualización de seguridad de Microsoft, los SPN fantasma pueden seguir acechándole. Sepa por qué.

EntraGoat Escenario 6: Explotación de la Autenticación Basada en Certificados para Hacerse Pasar por el Administrador Global en Entra ID

- Jonathan Elkabas y Tomer Nahum

- 12 de agosto de 2025

Nota del editor Este escenario forma parte de una serie de ejemplos que demuestran el uso de EntraGoat, nuestro entorno de simulación Entra ID. Puede leer una visión general de EntraGoat y su valor aquí. El Escenario 6 del EntraGoat detalla una técnica de escalamiento de privilegios en el Entra ID de Microsoft donde...

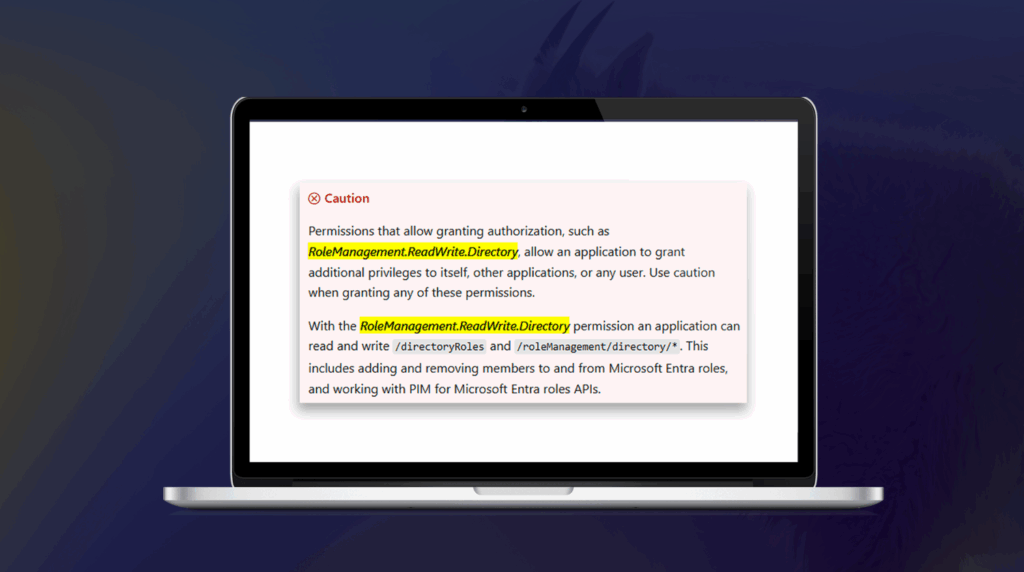

EntraGoat Escenario 2: Explotación de Permisos Gráficos Exclusivos para Aplicaciones en Entra ID

- Jonathan Elkabas y Tomer Nahum

- 05 de agosto de 2025

En nuestro segundo escenario de ataque EntraGoat, sigue los pasos de un certificado filtrado descuidadamente para capturar la contraseña de administrador global y comprometer por completo el Entra ID.

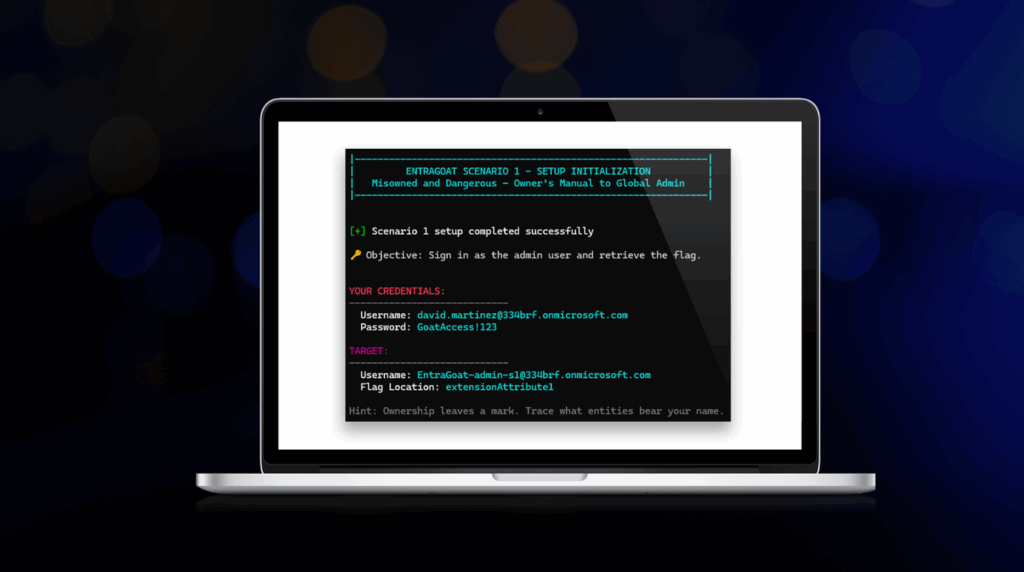

EntraGoat Escenario 1: Abuso de la titularidad principal del servicio en Entra ID

- Jonathan Elkabas y Tomer Nahum

- 05 de agosto de 2025

¿Cómo puede una cuenta comprometida de un usuario con pocos privilegios explotar la propiedad principal del servicio y completar una toma de posesión del inquilino Entra ID? Descúbralo cuando se sumerja en el Escenario 1 de EntraGoat.

Primeros pasos con EntraGoat: Descifrar Entra ID de forma inteligente

- Jonathan Elkabas y Tomer Nahum

- 04 de agosto de 2025

¿Listo para empezar a ensuciarte las pezuñas en EntraGoat? Empieza por aquí. Estos pasos de inicio rápido te llevarán a tu primer escenario de ataque.

¿Qué es EntraGoat? Un entorno de simulación de Entra ID deliberadamente vulnerable

- Jonathan Elkabas y Tomer Nahum

- 04 de agosto de 2025

¿Cuál es la mejor manera de aumentar la ciberresiliencia? ¡Practicar! Conozca EntraGoat, su espacio seguro para el aprendizaje práctico al estilo CTF. Rastrea rutas de ataque, descubre desconfiguraciones de identidad y saca a la luz fallos en el control de acceso, al tiempo que desarrollas la resiliencia frente a amenazas del mundo real.

Golden dMSA: ¿Qué es el bypass de autenticación dMSA?

- Adi Malyanker | Investigador de seguridad

- 16 de julio de 2025

Las cuentas de servicio gestionadas delegadas están diseñadas para revolucionar la gestión de cuentas de servicio. Pero los investigadores de Semperis han descubierto un fallo de diseño crítico que los atacantes pueden explotar para la persistencia y la escalada de privilegios en entornos AD con dMSA. Más información sobre Golden dMSA y sus riesgos.

Cómo bloquear BadSuccessor: Lo bueno, lo malo y lo feo de la migración a dMSA

- Jorge de Almeida Pinto

- 10 de julio de 2025

La técnica de escalada de privilegios BadSuccessor supone un grave riesgo para los entornos de Active Directory que utilizan cuentas de servicio gestionadas delegadas. Descubra cómo bloquear la migración de dMSA evita que los atacantes utilicen indebidamente una dMSA para hacerse con el control de un dominio de AD.