détection et résolution des menaces liées à l'identité

Catégories

- Sauvegarde et récupération d'Active Directory (67)

- Sécurité Active Directory (231)

- Sécurité AD 101 (17)

- Outils communautaires (25)

- Modernisation de l'annuaire (9)

- En première ligne (69)

- Protection de l'identité hybride (76)

- Catalogue des attaques d'identité (32)

- Détection et réponse aux menaces liées à l'identité (161)

- Notre mission : Être une force pour le bien (14)

- Purple Knight (5)

- Université Semperis (5)

- Le point de vue du RSSI (16)

- Recherche sur les menaces (77)

- Non classé (3)

Scénario EntraGoat 3 : Exploitation de la propriété de groupe dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 06 nov. 2025

Plongez dans le scénario 3 d'EntraGoat, où vous découvrirez comment des caractéristiques d'Entra ID individuellement légitimes, lorsqu'elles sont combinées à une mauvaise configuration de la propriété des groupes, peuvent se transformer en une chaîne d'escalade des privilèges qui élève un compte de bas niveau en une menace pour l'ensemble du locataire.

Exploitation des SPNs fantômes et de la réflexion Kerberos pour l'élévation des privilèges du serveur SMB

- Andrea Pierini

- 29 octobre 2025

Lorsque des SPN (Service Principal Names) mal configurés et des autorisations par défaut s'alignent, les attaquants peuvent exploiter la réflexion Kerberos pour obtenir un accès à distance au niveau SYSTEM. Même avec la mise à jour de sécurité de Microsoft, les SPN fantômes peuvent encore vous hanter. Découvrez pourquoi.

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

Scénario EntraGoat 6 : Exploitation de l'authentification par certificat pour usurper l'identité d'un administrateur global dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 12 août 2025

Note de l'éditeur Ce scénario fait partie d'une série d'exemples démontrant l'utilisation d'EntraGoat, notre environnement de simulation Entra ID. Vous pouvez lire un aperçu d'EntraGoat et de sa valeur ici. Le scénario 6 décrit une technique d'escalade des privilèges dans Microsoft Entra ID où...

Scénario EntraGoat 2 : Exploitation des permissions de graphes réservées aux applications dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Dans notre deuxième scénario d'attaque EntraGoat, suivez les étapes d'une fuite négligente de certificat pour capturer le mot de passe Global Admin et compromettre complètement Entra ID.

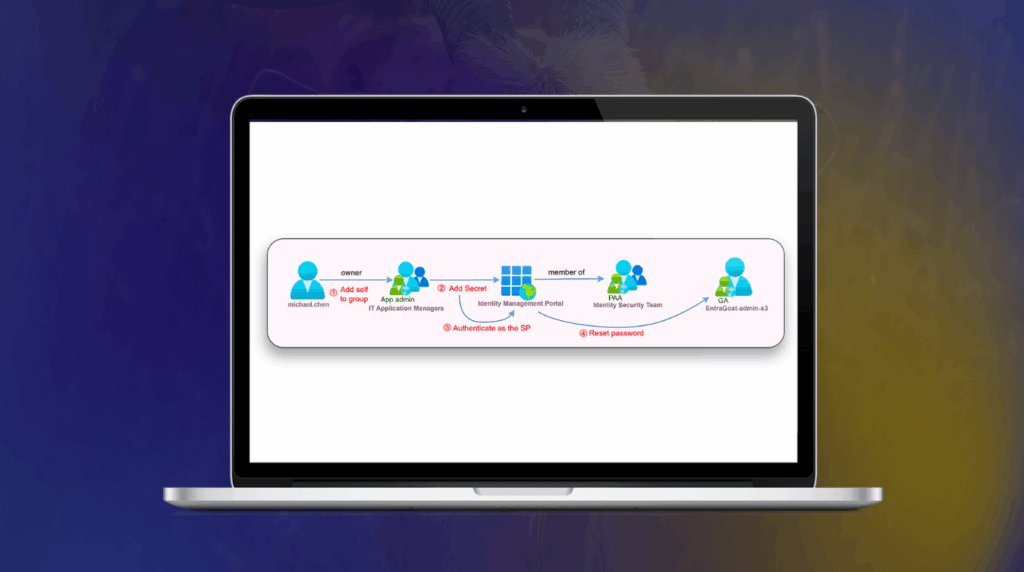

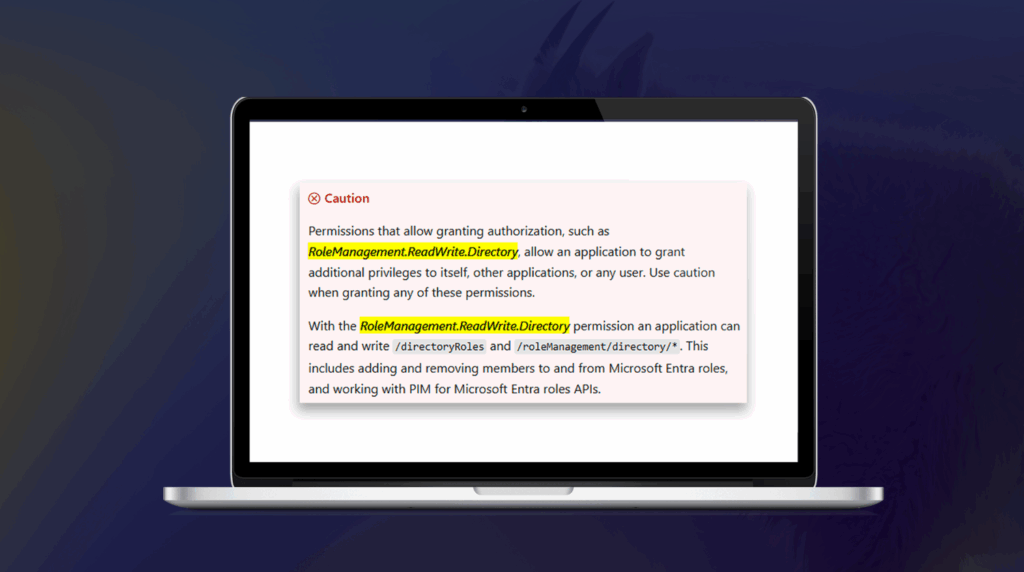

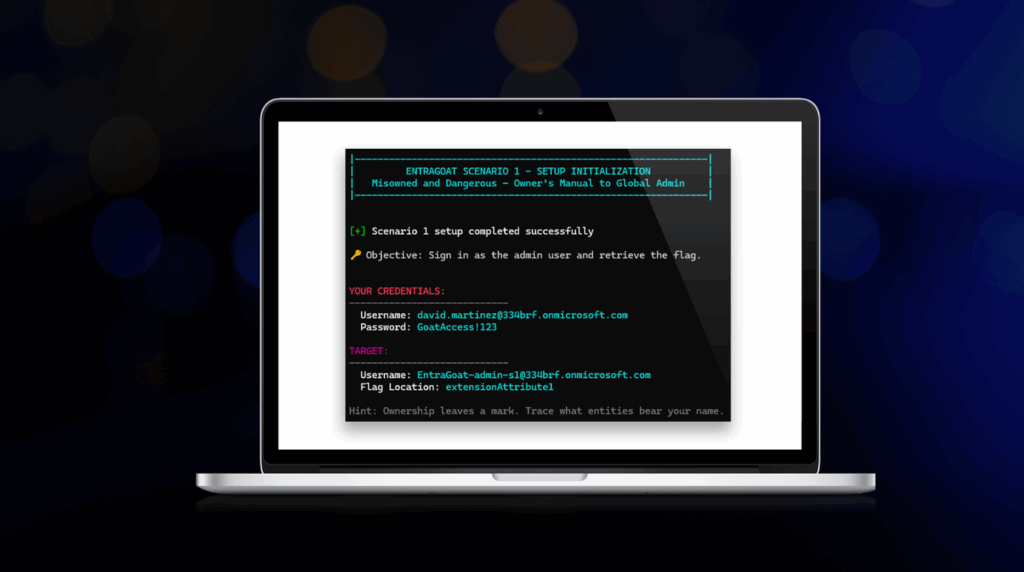

Scénario EntraGoat 1 : Abus de propriété d'un directeur de service dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Comment un compte d'utilisateur à faible privilège peut-il exploiter la propriété d'un principal de service et compléter une prise de contrôle d'un locataire d'Entra ID ? Découvrez-le en vous plongeant dans le scénario 1 d'EntraGoat.

Démarrer avec EntraGoat : casser l'ID d'Entra de manière intelligente

- Jonathan Elkabas et Tomer Nahum

- 04 août 2025

Vous êtes prêt à vous lancer et à vous salir les sabots dans EntraGoat ? Commencez ici. Ces étapes de démarrage rapide vous permettront de vous lancer dans votre premier scénario d'attaque.

Qu'est-ce qu'EntraGoat ? Un environnement de simulation Entra ID délibérément vulnérable

- Jonathan Elkabas et Tomer Nahum

- 04 août 2025

Quelle est la meilleure façon de renforcer la cyber-résilience ? L'entraînement ! Rencontrez EntraGoat, votre espace sécurisé pour un apprentissage pratique de type CTF. Suivez les chemins d'attaque, traquez les erreurs de configuration des identités et mettez en évidence les failles du contrôle d'accès, tout en renforçant la résilience contre les menaces du monde réel.