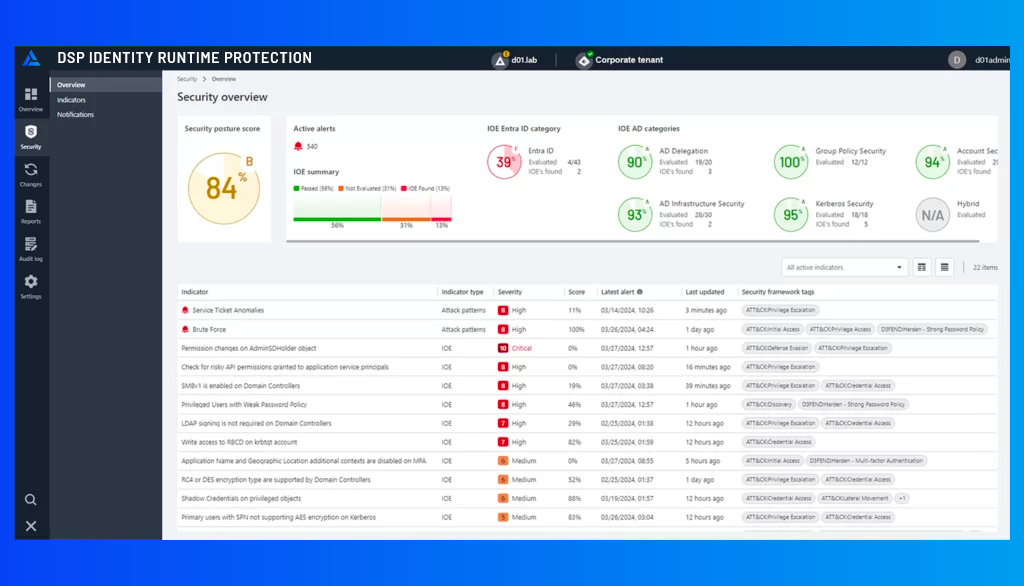

IRP capture, analyse et met en corrélation les activités d'authentification avec les renseignements sur les menaces liées à l'identité de Semperis afin de détecter les schémas d'attaque connus et de signaler les comportements malveillants.

- Attaques par pulvérisation de mot de passe : Surveille les tentatives de connexion afin de détecter les schémas indiquant une attaque par pulvérisation de mot de passe.

- Attaques par force brute : Surveille les tentatives de connexion répétées et rapides contre un seul utilisateur afin de détecter d'éventuelles attaques par force brute.

- Connexions anormales : Recherche les anomalies de connexion des utilisateurs qui indiquent une connexion AD anormale.

- Accès anormal aux ressources : Surveille l'activité d'un utilisateur et toute interaction avec des services qui indiquent une attaque contre les services AD.

- Anomalies des tickets de service : Recherche des exigences suspectes en matière de tickets de service qui indiquent une attaque de Kerberoasting sur AD.