[Mise à jour le 21 février 2024 ; initialement publiée le 14 décembre 2017] Active Directory est le système d'identité le plus critique pour la plupart des entreprises. Le problème, c'est qu'au cours des deux décennies qui se sont écoulées depuis la création d'Active Directory, le paysage de la sécurité des entreprises a radicalement changé. Pourtant, peu d'entreprises ont adapté leurs environnements Active Directory pour répondre à ces nouveaux besoins de sécurité. Les délégations sont gérées au hasard. Les autorisations par défaut sur les objets sont généralement optimisées pour la découverte, et non pour la sécurité. Et dans les environnements suffisamment vastes, il peut être difficile de déterminer exactement comment empêcher les entités malveillantes d'attaquer Active Directory. En outre, les cybermenaces sont devenues plus sophistiquées. Leur objectif n'est plus de compromettre des systèmes individuels. Désormais, les attaquants cherchent à trouver les chemins les plus rapides pour accéder à vos ressources de niveau 0 - les clés de votre royaume. Que pouvez-vous faire pour protéger l'infrastructure d'identité ?

Points faibles communs

La gestion des délégations dans Active Directory est un problème évident depuis un certain temps. Il y a 23 ans, construire Active Directory avec un accès en lecture pour tous les utilisateurs authentifiés était peut-être une bonne idée, mais ce n'est plus le cas aujourd'hui.

De nombreuses entreprises ont amélioré la mise en œuvre de politiques rigides pour les administrateurs de domaine. Mais le niveau suivant d'utilisateurs est encore plus intéressant pour un attaquant.

Ce groupe d'utilisateurs a également accès à des informations sensibles. La plupart des membres des groupes privilégiés sont lisibles par les utilisateurs authentifiés, ce qui permet de les découvrir facilement pour cibler les attaques. Si un attaquant peut accéder à un compte privilégié et explorer Active Directory, il peut obtenir des informations utiles sur ce qui se trouve dans AD du point de vue de l'accès privilégié. Il peut alors créer un plan de cet environnement.

Une autre vulnérabilité réside dans le fait que des utilisateurs non administratifs peuvent se voir accorder des droits leur permettant d'effectuer des actions privilégiées. Pensez-y : Qui a le droit de réinitialiser les mots de passe de vos comptes d'administrateur ?

Les attaquants peuvent consulter les listes de contrôle d'accès (ACL), voir qui a accès à quels objets et utiliser ces informations pour compromettre Active Directory. Si un membre du service d'assistance peut réinitialiser les mots de passe de vos utilisateurs les plus privilégiés et qu'un pirate accède au compte de ce membre du service d'assistance, vous permettez essentiellement à ce pirate d'accéder à une position plus privilégiée.

Méthodes courantes d'attaque d'Active Directory

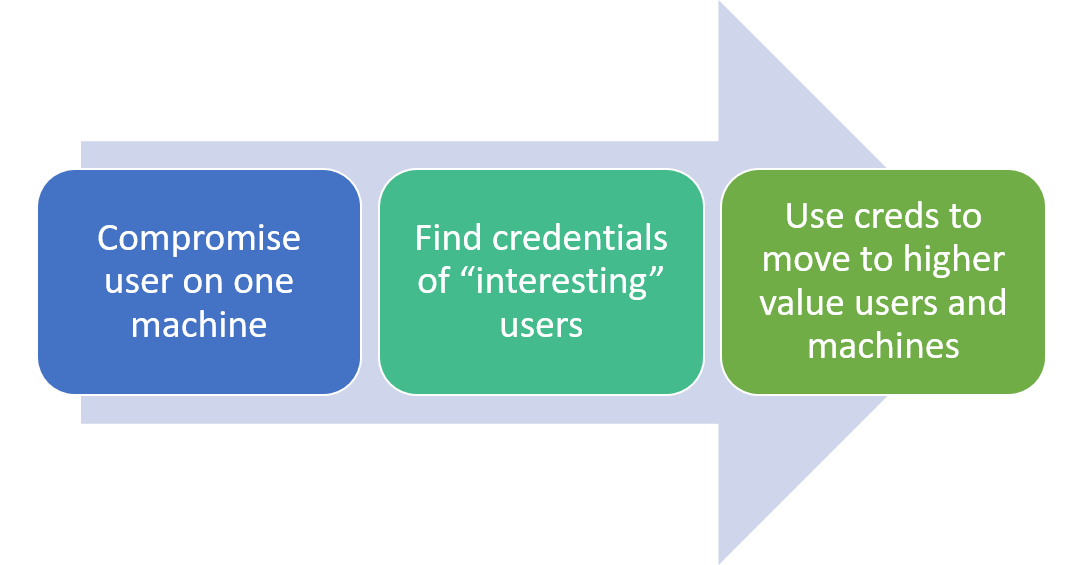

La plupart des attaquants accèdent à Active Directory par le biais d'informations d'identification volées. Il existe une multitude de méthodes pour compromettre un mot de passe Active Directory.

Le vol de données d'identification est un moyen courant de faciliter le mouvement latéral. L'attaque "Pass the Hash", par exemple, est un exemple de vol de données d'identification spécifique à Windows dans lequel un attaquant obtient l'accès à un serveur ou à un service en utilisant le hachage du mot de passe d'un utilisateur plutôt que le mot de passe en clair. Cette méthode consiste à voler le hachage du gestionnaire de réseau local (LM) ou les clés Kerberos d'un utilisateur dans la mémoire LSASS d'un système Windows.

Les attaquants peuvent également utiliser d'autres outils pour pénétrer et compromettre Active Directory :

- Mimikatz, décrit comme "un petit outil pour jouer avec la sécurité de Windows", est probablement l'outil d'exploitation d'Active Directory le plus polyvalent et le plus largement utilisé. Il propose diverses méthodes pour s'emparer des hachages LM, des tickets Kerberos, etc.

- PowerSploit/PowerView est une boîte à outils basée sur PowerShell pour la reconnaissance, l'exfiltration, la persistance, etc.

- Bloodhound est un outil graphique qui permet de trouver les relations dans les environnements Active Directory qui aident à accélérer le chemin vers l'accès privilégié.

- ADFind est un simple outil de ligne de commande pour la recherche dans Active Directory et est devenu très populaire en tant qu'outil de reconnaissance d'AD.

Mesures de protection d'Active Directory

La bonne nouvelle, c'est que, malgré son potentiel d'exploitation, vous pouvez faire beaucoup pour compliquer la tâche des attaquants qui veulent se déplacer dans Active Directory.

- Réduire l'exposition aux informations par le biais d'utilisateurs et de groupes AD privilégiés, de GPO, etc. Utilisez la délégation restreinte basée sur les ressources et les technologies intégrées telles que Credential Guard et Remote Credential Guard dans Win11 Pro & Enterprise.

- Surveillez, surveillez, surveillez votre environnement informatique à l'aide d'un outil d'audit Active Directory. (Cet excellent livre blanc documente les identifiants d'événements latéraux liés aux mouvements qui peuvent être utiles à surveiller).

- Renforcer les groupes privilégiés. Par exemple, l'attribut membre ne doit pas être lisible par le monde entier ; seuls les consommateurs de ce groupe doivent y avoir accès. La délégation du contrôle total ou de l'écriture de l'attribut membre du groupe doit être limitée à d'autres utilisateurs privilégiés du même niveau de privilège ou d'un niveau supérieur.

- Renforcer les utilisateurs privilégiés. Les autorisations de réinitialisation du mot de passe, de prise de possession ou de contrôle total doivent être étroitement contrôlées par les autres utilisateurs du même niveau de privilège.

- Renforcer les GPO qui accordent un accès privilégié . Ces GPO ne doivent pas être lisibles par le monde entier. Les GPOs qui contiennent des paramètres de sécurité doivent être limitées en lecture.

- Envisagez de restreindre les informations d'identification à l'aide du modèle d'administration à plusieurs niveaux présenté dans le livre blanc Pass-the-Hash de Microsoft ou dans le document plus récent intitulé Stratégie d'accès privilégié.

Outils pour lutter contre les menaces qui pèsent sur Active Directory

En prenant ces mesures préventives, il est plus difficile pour les attaquants de compromettre Active Directory. Mais une fois qu'un attaquant se cache dans votre environnement, il n'y a aucun moyen de l'empêcher d'attaquer Active Directory et d'anéantir votre environnement.

C'est pourquoi la mise en œuvre d'une solution de reprise après sinistre pour Active Directory est la mesure la plus importante que vous puissiez prendre pour protéger votre infrastructure d'identité.

- Semperis Purple Knight et Forest Druid sont des outils communautaires gratuits qui permettent d'évaluer la posture de sécurité et d'analyser le chemin d'attaque pour Active Directory, Entra ID et Okta.

- Semperis Directory Services Protector vous donne une visibilité sur votre posture de sécurité Active Directory afin de vous aider à renforcer Active Directory avant qu'un attaquant ne puisse y pénétrer. Cet outil surveille également tous les changements qui se produisent dans votre AD afin que vous puissiez repérer plus rapidement toute activité suspecte.

- La solution entièrement automatisée de Semperis Active Directory Forest Recovery La solution entièrement automatisée de Semperis rend la récupération après une attaque AD aussi simple que trois clics de souris, réduisant ainsi le temps de restauration de plusieurs semaines à quelques heures.

Avec toutes les nouvelles techniques qui existent pour attaquer Active Directory, la sécurité AD est primordiale. La modernisation de votre infrastructure d'identité peut également vous aider. Néanmoins, il convient d'adopter un état d'esprit fondé sur l'hypothèse d'une violation, de préparer un plan de reprise après sinistre pour l'Active Directory et de garder une ressource fiable de réponse aux incidents en numérotation rapide.