[Aktualisiert am 21. Februar 2024; ursprünglich veröffentlicht am 14. Dezember 2017] Active Directory ist für die meisten Unternehmen das wichtigste Identitätssystem. Das Problem ist, dass sich die Sicherheitslandschaft von Unternehmen in den mehr als zwei Jahrzehnten seit der Einführung von Active Directory drastisch verändert hat. Doch nur wenige Unternehmen haben ihre Active Directory-Umgebungen an diese neuen Sicherheitsanforderungen angepasst. Delegierungen werden willkürlich gehandhabt. Die Standardberechtigungen für Objekte sind in der Regel für die Suche und nicht für die Sicherheit optimiert. Und in ausreichend großen Umgebungen kann es eine Herausforderung sein, genau zu bestimmen, wie man bösartige Entitäten daran hindert, Active Directory anzugreifen. Hinzu kommt, dass die Cyber-Bedrohungen immer raffinierter werden. Ihr Ziel ist es nicht mehr, einzelne Systeme zu kompromittieren. Jetzt geht es den Angreifern darum, die schnellsten Wege zu Ihren Tier 0-Ressourcen zu finden - die Schlüssel zu Ihrem Königreich. Was können Sie tun, um die Identitätsinfrastruktur zu schützen?

Gemeinsame Schwachstellen

Die Verwaltung von Delegationen in Active Directory ist schon seit geraumer Zeit ein offensichtliches Problem. Vor 23 Jahren mag es eine gute Idee gewesen sein, Active Directory mit Lesezugriff für alle authentifizierten Benutzer zu erstellen, aber das ist heute nicht mehr der Fall.

Viele Unternehmen haben sich bei der Umsetzung strenger Richtlinien für Domain-Administratoren verbessert. Aber die nächste Stufe von Benutzern ist für Angreifer noch interessanter.

Diese Benutzergruppe hat auch Zugriff auf sensible Informationen. Die meisten Mitgliedschaften in privilegierten Gruppen sind für authentifizierte Benutzer lesbar, so dass ihre Mitglieder für Angriffe leicht zu entdecken sind. Wenn sich ein Angreifer Zugang zu einem privilegierten Konto verschafft und in Active Directory herumstöbert, kann er nützliche Informationen über die AD-Umgebung unter dem Gesichtspunkt des privilegierten Zugriffs erfahren. Sie können dann eine Blaupause dieser Umgebung erstellen.

Eine weitere Schwachstelle besteht darin, dass nicht-administrative Benutzer Rechte erhalten können, um privilegierte Aktionen durchzuführen. Denken Sie nach: Wer hat die Rechte zum Zurücksetzen von Passwörtern für Ihre Administratorkonten?

Angreifer können sich Zugriffskontrolllisten (ACLs) ansehen, um herauszufinden, wer Zugriff auf welche Objekte hat, und diese Informationen nutzen, um Active Directory zu kompromittieren. Wenn ein Helpdesk-Mitarbeiter die Kennwörter Ihrer privilegiertesten Benutzer zurücksetzen kann und ein Angreifer Zugriff auf das Konto dieses Helpdesk-Mitarbeiters erhält, ermöglichen Sie es diesem Angreifer, in eine privilegiertere Position aufzusteigen.

Gängige Methoden für Angriffe auf Active Directory

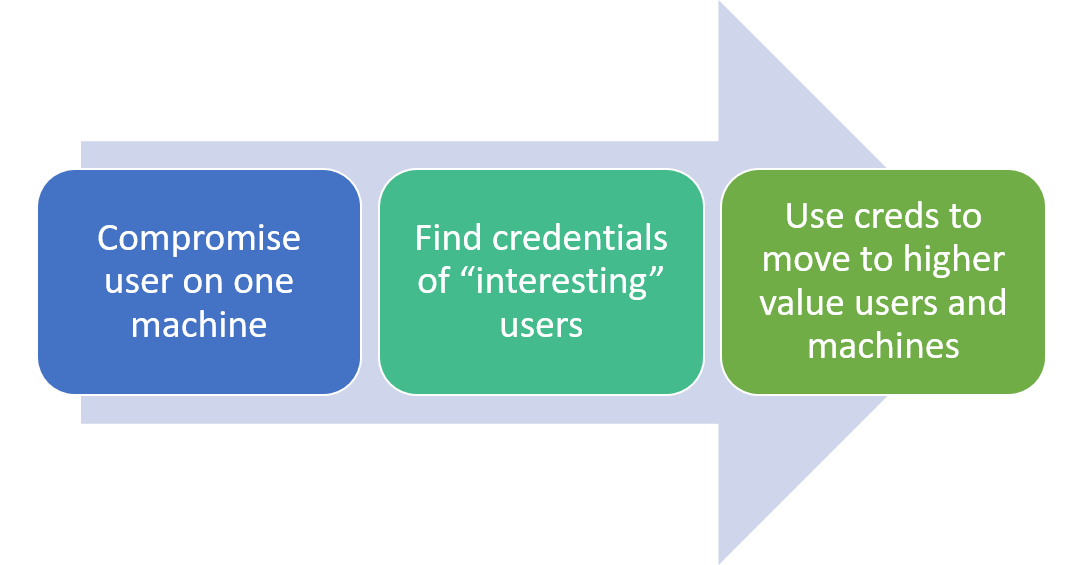

Die meisten Angreifer verschaffen sich über gestohlene Zugangsdaten Zugang zu Active Directory. Es gibt eine Vielzahl von Methoden, um ein Active Directory-Passwort zu kompromittieren.

Der Diebstahl von Anmeldeinformationen ist eine gängige Methode, um Seitwärtsbewegungen zu erleichtern. Ein "Pass the Hash"-Angriff ist beispielsweise eine Windows-spezifische Variante des Diebstahls von Zugangsdaten, bei der ein Angreifer Zugang zu einem Server oder Dienst erhält, indem er den Hash des Kennworts eines Benutzers anstelle des Klartextkennworts verwendet. Bei dieser Methode wird der Hash des LAN-Managers (LM) oder der Kerberos-Schlüssel eines Benutzers aus dem LSASS-Speicher eines Windows-Systems gestohlen.

Andere Tools, die Angreifer verwenden können, um in Active Directory einzudringen und es zu kompromittieren, sind:

- Mimikatz, beschrieben als "ein kleines Tool, um mit der Windows-Sicherheit zu spielen", ist wahrscheinlich das vielseitigste und am weitesten verbreitete Tool zur Ausnutzung von Active Directory. Es bietet eine Vielzahl von Methoden, um LM-Hashes, Kerberos-Tickets und so weiter abzugreifen.

- PowerSploit/PowerView ist ein PowerShell-basiertes Toolkit für Aufklärung, Exfiltration, Persistenz und so weiter.

- Bloodhound ist ein grafisches Tool zum Auffinden von Beziehungen in Active Directory-Umgebungen, die den Weg zu privilegiertem Zugriff beschleunigen.

- ADFind ist ein einfaches Befehlszeilentool zum Durchsuchen von Active Directory und hat sich als AD-Auskundschaftungstool sehr beliebt gemacht.

Maßnahmen zum Schutz von Active Directory

Die gute Nachricht ist, dass Sie trotz des Missbrauchspotenzials viel tun können, um es Angreifern zu erschweren, sich in Active Directory zu bewegen.

- Reduzieren Sie die Offenlegung von Informationen durch privilegierte AD-Benutzer und -Gruppen, GPOs und so weiter. Nutzen Sie ressourcenbasierte eingeschränkte Delegation und integrierte Technologien wie Credential Guard und Remote Credential Guard in Win11 Pro & Enterprise.

- Überwachen, überwachen, überwachen Sie Ihre IT-Umgebung mit einem Active Directory-Überwachungstool. (Dieses großartige Whitepaper dokumentiert seitliche bewegungsbezogene Ereignis-IDs, die für die Überwachung nützlich sein können).

- Schützen Sie privilegierte Gruppen. Zum Beispiel sollte das Mitgliedsattribut nicht für die ganze Welt lesbar sein; nur Verbraucher dieser Gruppe müssen darauf zugreifen können. Die Delegation der vollständigen Kontrolle oder des Schreibens des Gruppenattributs sollte auf andere privilegierte Benutzer der gleichen oder einer höheren Berechtigungsstufe beschränkt sein.

- Schränken Sie privilegierte Benutzer ein. Berechtigungen zum Zurücksetzen des Passworts, zum Übernehmen des Besitzes oder zur vollen Kontrolle sollten für andere Benutzer der gleichen Berechtigungsstufe streng kontrolliert werden.

- Schützen Sie GPOs , die privilegierten Zugriff gewähren. Diese GPOs sollten nicht für die ganze Welt lesbar sein. GPOs, die Sicherheitseinstellungen enthalten, sollten auf Reads beschränkt werden.

- Ziehen Sie in Erwägung, die Zugangsdaten mit Hilfe des Tiered Admin Model einzuschränken, das in Microsofts Pass-the-Hash-Whitepaper oder der neueren Privileged Access Strategy vorgestellt wird.

Tools zur Bekämpfung von Bedrohungen, die Active Directory angreifen

Wenn Sie diese Präventivmaßnahmen ergreifen, wird es für Angreifer schwieriger, Active Directory zu kompromittieren. Aber wenn sich ein Angreifer erst einmal in Ihrer Umgebung versteckt hat, gibt es keine Möglichkeit, ihn daran zu hindern, Active Directory anzugreifen und Ihre Umgebung auszulöschen.

Deshalb ist die Implementierung einer Notfallwiederherstellungslösung für Active Directory der wichtigste Schritt, den Sie zum Schutz Ihrer Identitätsinfrastruktur unternehmen können.

- Semperis Purple Knight und Forest Druid sind kostenlose Community-Tools, die eine Bewertung der Sicherheitslage und eine Analyse der Angriffspfade für Active Directory, Entra ID und Okta bieten.

- Semperis Directory Services Protector verschafft Ihnen einen Überblick über die Sicherheitslage in Ihrem Active Directory und hilft Ihnen, Active Directory zu schützen, bevor ein Angreifer eindringen kann. Dieses Tool überwacht auch alle Änderungen in Ihrem AD, so dass Sie verdächtige Aktivitäten schneller erkennen können.

- Die vollautomatische Lösung von Semperis Active Directory Forest Recovery Lösung von Semperis macht die Wiederherstellung nach einem AD-Angriff so einfach wie drei Mausklicks und verkürzt die Zeit bis zur Wiederherstellung von Wochen auf Stunden.

Bei all den neuen Techniken, die es für Angriffe auf Active Directory gibt, ist AD-Sicherheit von größter Bedeutung. Die Modernisierung Ihrer Identitätsinfrastruktur kann ebenfalls helfen. Stellen Sie sich dennoch auf einen "angenommenen Einbruch" ein, bereiten Sie Ihren AD-Wiederherstellungsplan vor und halten Sie einen zuverlässigen Ansprechpartner für Vorfälle auf Kurzwahl.