Ausgewählte Beiträge

- Sean Deuby | Leitender Technologe

- Mai 20, 2024

Kategorien

Neueste Beiträge

Kategorien

Active Directory Sicherung & Wiederherstellung

Forrester TEI von Semperis: Unternehmen reduzieren die AD Forest Recovery Zeit um 90% mit ADFR

- Sean Deuby | Leitender Technologe

- Jun 06, 2024

Die erfolgreiche Wiederherstellung nach einem Angriff auf Active Directory ist ein Wettlauf mit der Zeit. Unternehmen, die dieses Worst-Case-Szenario bereits erlebt haben, wissen, dass die Wiederherstellung Ihres AD...

Best Practices für die Sicherung von Active Directory

- Sean Deuby | Leitender Technologe

- Mai 23, 2024

Die Aufrechterhaltung der Geschäftskontinuität während und nach einem Cyberangriff ist zu einem der wichtigsten strategischen Ziele geworden, nicht nur für die Cybersicherheit von Unternehmen, sondern auch für die IT- und Unternehmensführung. Effektive Identitätsbedrohung...

Neuer Forrester TEI-Bericht: Semperis verkürzt Ausfallzeiten um 90% und spart Kunden Millionenbeträge

- Sean Deuby | Leitender Technologe

- Mai 20, 2024

Wie lange könnte Ihr Unternehmen aufgrund eines identitätsbezogenen Cyberangriffs keinen Zugriff auf Anwendungen und Dienste haben? Diese Frage stellen wir den Verantwortlichen für Sicherheit und IT-Betrieb oft, wenn wir...

Active Directory Sicherheit

Wie Sie sich gegen SPN-Scans in Active Directory verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jul 12, 2024

Das Scannen von Service Principal Name (SPN) ist eine Erkundungstechnik, die Angreifer in Active Directory-Umgebungen einsetzen. Diese Methode ermöglicht es Angreifern, wertvolle Dienste und zugehörige Konten zu entdecken, die...

Forrester: Benutzer von Semperis Directory Services Protector berichten von 90% schnellerer Abhilfe auf Objekt- und Gruppenebene

- Sean Deuby | Leitender Technologe

- Jul 12, 2024

Einer der Alpträume, die Active Directory-Administratoren fürchten, ist ein einfacher menschlicher Fehler in der Konfiguration, der zu lähmenden Zugriffs- oder Sicherheitsproblemen im gesamten Unternehmen führen kann. Ich habe immer gesagt...

Identitätsangriff beobachten: AD Security News, Juni 2024

- Semperis Forschungsteam

- Jun 28, 2024

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams mit einem wachsenden Druck konfrontiert, die sich entwickelnde AD-fokussierte Bedrohungslandschaft zu überwachen. Um IT-Experten dabei zu helfen, die...

AD-Sicherheit 101

Wie Sie sich gegen Passwort-Spraying-Angriffe verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jun 16, 2024

In der sich ständig weiterentwickelnden und komplexen Cybersicherheitslandschaft bleibt Active Directory eine wichtige Infrastrukturkomponente für die Verwaltung von Netzwerkressourcen und die Benutzerauthentifizierung. Seine zentrale Bedeutung macht es jedoch auch zu einem bevorzugten Ziel...

Wie man sich gegen SID History Injection verteidigt

- Daniel Petri | Senior Schulungsleiter

- Mai 03, 2024

Security Identifier (SID) History Injection ist ein raffinierter Cyberangriff, der auf Windows Active Directory-Umgebungen abzielt. Dieser Angriff nutzt das SID-History-Attribut aus, das dazu dient, den Benutzerzugriff...

Abwehr von LDAP-Injection-Angriffen: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

- Mar 06, 2024

LDAP-Injektion stellt einen gewaltigen Cyberangriffsvektor dar, der auf die Authentifizierungs- und Autorisierungsmechanismen innerhalb Ihrer Active Directory-Umgebung abzielt. Durch Ausnutzung einer unsachgemäßen Eingabevalidierung können Angreifer LDAP-Anweisungen manipulieren und möglicherweise...

Community-Tools

Purple Knight Scoring verbessert das Verständnis von Sicherheitsschwachstellen in Identitätssystemen

- Ran Harel

Unsere neueste Version Purple Knight (PK) v4.2 führt grundlegende Änderungen ein, insbesondere was die neue Berechnung der Punktzahl betrifft. Von einem breiteren Ansatz, der alle Indikatoren berücksichtigte, haben wir uns nun auf...

Semperis bietet neuen Schutz vor Okta-Verletzungen

- Semperis Forschungsteam

In einer sich ständig weiterentwickelnden digitalen Landschaft sind Unternehmen auf robuste Identitätsschutzlösungen angewiesen, um sensible Daten zu schützen und sichere Abläufe zu gewährleisten. Für die meisten Unternehmen bedeutet dies den Schutz von Active Directory und...

AD-Überwachung: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

Ein nicht verwaltetes Active Directory (AD) kann tiefgreifende Auswirkungen auf Ihren Betrieb haben, zu Ausfallzeiten führen und Ihre Anfälligkeit für Sicherheitsbedrohungen im Netzwerk erhöhen. AD-Überwachung kann Ihnen Einblicke geben, die Sie...

Verzeichnis-Modernisierung

Sicherheitsorientierte Active Directory-Migration und -Konsolidierung

- Michael Masciulli

Unternehmensorganisationen mit veralteten Active Directory (AD)-Umgebungen haben ein Sicherheitsproblem. Ihre AD-Infrastruktur hat sich wahrscheinlich im Laufe der Zeit verschlechtert und beherbergt nun aufgrund einer ineffizienten Architektur,...

Active Directory-Migration: 15 Schritte zum Erfolg

- Daniel Petri | Senior Schulungsleiter

Active Directory- (AD-)Migrationsprojekte können anspruchsvoll und komplex sein. Solche Projekte umfassen die Migration von Benutzern, Gruppen, Computern und Anwendungen von einer AD-Domäne oder AD-Gesamtstruktur in eine andere. Sorgfältig...

Warum die AD-Modernisierung für Ihr Cybersicherheitsprogramm von entscheidender Bedeutung ist

- Mickey Bresman

Active Directory (AD) ist der zentrale Identitätsspeicher für viele Unternehmen. Als solches ist AD auch zu einem wichtigen Ziel für bösartige Akteure geworden. Wenn Angreifer Zugang zu AD erhalten, können sie...

Von der Frontlinie

LockBit, Strafverfolgung und Sie

- Mickey Bresman

- Feb 28, 2024

Ein neuer Tag, eine neue Folge in der LockBit-Saga. Die neueste Entwicklung in der nicht enden wollenden Geschichte von cyberkriminellen Banden gegen Strafverfolgungsbehörden ist beinahe eine eigene Fernsehserie wert....

Active Directory-Angriffe: Warum Cyber-Bedrohungen auf AD abzielen

- Darren Mar-Elia | VP für Produkte

- Feb 21, 2024

[Aktualisiert am 21. Februar 2024; ursprünglich veröffentlicht am 14. Dezember 2017] Active Directory ist das wichtigste Identitätssystem für die meisten Unternehmen. Das Problem ist, dass in den mehr als zwei Jahrzehnten, seit Active Directory...

Identitätsangriff beobachten: AD Security News, Januar 2024

- Semperis Forschungsteam

- Jan 31, 2024

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams mit einem wachsenden Druck konfrontiert, die sich entwickelnde AD-fokussierte Bedrohungslandschaft zu überwachen. Um IT-Experten dabei zu helfen, die...

Hybrider Identitätsschutz

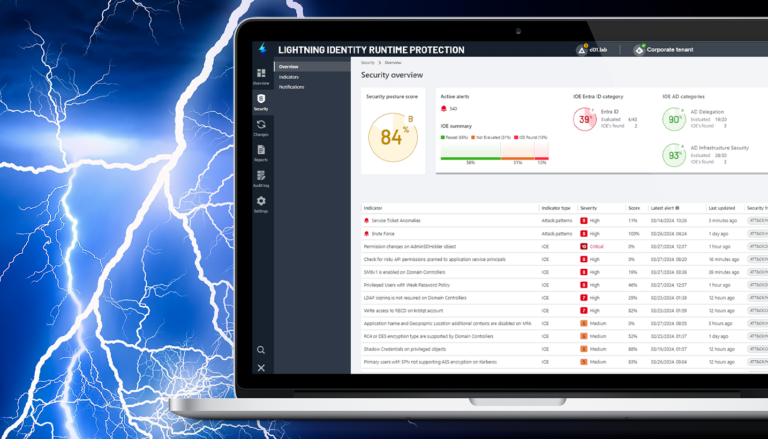

Semperis DSP: Verbessern Sie den Schutz von AD und Entra ID vor Cyber-Bedrohungen

- Eitan Bloch | Semperis Produktmanager

- Apr 19, 2024

Der Einbruch bei SolarWinds im Dezember 2020 war ein Zeichen dafür, dass sich der Angriffspfad für Bedrohungsakteure verändert hat. Cyber-Bedrohungen zielen zunehmend auf die Cloud-Umgebungen von Unternehmen ab, typischerweise Microsoft Entra ID (früher Azure AD),...

Lernen Sie Silver SAML kennen: Goldenes SAML in der Cloud

- Tomer Nahum und Eric Woodruff

- Feb 29, 2024

Wichtige Erkenntnisse Golden SAML ist eine bekannte Angriffstechnik, die von CyberArk entdeckt und von Shaked Reiner veröffentlicht wurde. Golden SAML ist seit Jahren für seine Extraktion von Signierzertifikaten bekannt...

So verteidigen Sie sich gegen einen Overpass the Hash-Angriff

- Daniel Petri | Senior Schulungsleiter

- Feb 09, 2024

In der sich ständig weiterentwickelnden Landschaft der Cyber-Bedrohungen ist der Angriff Overpass the Hash ein wirkungsvoller Vektor. Dieser Angriff nutzt das NTLM-Authentifizierungsprotokoll und ermöglicht es Angreifern, die Notwendigkeit...

Katalog der Identitätsangriffe

Wie Sie sich gegen SPN-Scans in Active Directory verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jul 12, 2024

Das Scannen von Service Principal Name (SPN) ist eine Erkundungstechnik, die Angreifer in Active Directory-Umgebungen einsetzen. Diese Methode ermöglicht es Angreifern, wertvolle Dienste und zugehörige Konten zu entdecken, die...

Wie Sie sich gegen Passwort-Spraying-Angriffe verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jun 16, 2024

In der sich ständig weiterentwickelnden und komplexen Cybersicherheitslandschaft bleibt Active Directory eine wichtige Infrastrukturkomponente für die Verwaltung von Netzwerkressourcen und die Benutzerauthentifizierung. Seine zentrale Bedeutung macht es jedoch auch zu einem bevorzugten Ziel...

Wie man sich gegen SID History Injection verteidigt

- Daniel Petri | Senior Schulungsleiter

- Mai 03, 2024

Security Identifier (SID) History Injection ist ein raffinierter Cyberangriff, der auf Windows Active Directory-Umgebungen abzielt. Dieser Angriff nutzt das SID-History-Attribut aus, das dazu dient, den Benutzerzugriff...

Identity Threat Detection & Response

Die Bedeutung von abgestufter Delegation und ACL-Management

- Daniel Petri | Senior Schulungsleiter

- 27. Juni 2024

Active Directory (AD) spielt eine entscheidende Rolle als primärer Identitätsanbieter für zahlreiche Organisationen auf der ganzen Welt und bildet das Rückgrat der Zugangskontroll- und Authentifizierungssysteme. Allerdings ist seine zentrale...

DORA-Einhaltung und ITDR

- Daniel Lattimer | Area Vice President - EMEA West

- 19. Juni 2024

Unternehmen im Finanzdienstleistungssektor haben weniger als ein Jahr Zeit, um die Einhaltung von DORA nachzuweisen. Was ist DORA, trifft es auf Ihre Organisation zu und wie überschneidet sich die Einhaltung von DORA mit...

Neuer Forrester TEI-Bericht: Semperis verkürzt Ausfallzeiten um 90% und spart Kunden Millionenbeträge

- Sean Deuby | Leitender Technologe

- Mai 20, 2024

Wie lange könnte Ihr Unternehmen aufgrund eines identitätsbezogenen Cyberangriffs keinen Zugriff auf Anwendungen und Dienste haben? Diese Frage stellen wir den Verantwortlichen für Sicherheit und IT-Betrieb oft, wenn wir...

Unser Auftrag: Eine Kraft für das Gute sein

Duns 100 listet Semperis unter den 15 besten Arbeitgebern

- Yarden Gur

Dieser Monat markierte zwei Meilensteine für Semperis. Erstens wurde das Unternehmen von Deloitte als eines der 100 am schnellsten wachsenden Technologieunternehmen in Nordamerika anerkannt und (im dritten Jahr in Folge)...

Was es bedeutet, ein missionsorientiertes Unternehmen zu sein

- Mickey Bresman

Im Namen des gesamten Teams freue ich mich, Ihnen mitteilen zu können, dass Semperis in die Liste der besten Arbeitgeber 2022 von Inc. aufgenommen wurde. Diese jährliche Liste ehrt Unternehmen, die in der Rangliste...

Hybrider Identitätsschutz: IDPro-Gründer Ian Glazer

- Sean Deuby | Leitender Technologe

Die neueste Folge des Hybrid Identity Podcast (HIP) sollten Sie nicht verpassen! In dieser Folge habe ich das Vergnügen, mit dem IDPro-Gründer und Salesforce Senior VP zu sprechen...

Purple Knight

Purple Knight Scoring verbessert das Verständnis von Sicherheitsschwachstellen in Identitätssystemen

- Ran Harel

Unsere neueste Version Purple Knight (PK) v4.2 führt grundlegende Änderungen ein, insbesondere was die neue Berechnung der Punktzahl betrifft. Von einem breiteren Ansatz, der alle Indikatoren berücksichtigte, haben wir uns nun auf...

Semperis bietet neuen Schutz vor Okta-Verletzungen

- Semperis Forschungsteam

In einer sich ständig weiterentwickelnden digitalen Landschaft sind Unternehmen auf robuste Identitätsschutzlösungen angewiesen, um sensible Daten zu schützen und sichere Abläufe zu gewährleisten. Für die meisten Unternehmen bedeutet dies den Schutz von Active Directory und...

Wie Sie einen Man-in-the-Middle-Angriff verhindern können: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

Ein Man-in-the-Middle-Angriff, auch bekannt als MitM-Angriff, ist eine Form des Abhörens, bei der versucht wird, sensible Daten wie Benutzeranmeldeinformationen zu stehlen. Diese Angriffe können...

Die Sichtweise des CISO

DORA-Einhaltung und ITDR

- Daniel Lattimer | Area Vice President - EMEA West

- 19. Juni 2024

Unternehmen im Finanzdienstleistungssektor haben weniger als ein Jahr Zeit, um die Einhaltung von DORA nachzuweisen. Was ist DORA, trifft es auf Ihre Organisation zu und wie überschneidet sich die Einhaltung von DORA mit...

Die 3 wichtigsten Trends bei identitätsbasierten Angriffen im Jahr 2024

- Semperis

Jedes Jahr steigt die Gesamtzahl der Cyberangriffe und die Kosten für Ransomware-bedingte Schäden weltweit. Microsoft hat kürzlich berichtet, dass die Zahl der versuchten Passwortangriffe "von etwa 3 Milliarden pro Monat auf...

5 wichtige Schritte zur Erkennung und Abwehr von Identitätsbedrohungen, die CISOs kennen müssen

- Semperis Team

Genauso wie die Auswirkungen von Cyberangriffen nicht auf die IT-Abteilung beschränkt sind, hat sich die Rolle des CISO über das Sicherheitsteam hinaus erweitert. Da Unternehmen und Analysten nun anerkennen, dass...

Bedrohungsforschung

Wie man sich gegen SID History Injection verteidigt

- Daniel Petri | Senior Schulungsleiter

- Mai 03, 2024

Security Identifier (SID) History Injection ist ein raffinierter Cyberangriff, der auf Windows Active Directory-Umgebungen abzielt. Dieser Angriff nutzt das SID-History-Attribut aus, das dazu dient, den Benutzerzugriff...

Lernen Sie Silver SAML kennen: Goldenes SAML in der Cloud

- Tomer Nahum und Eric Woodruff

- Feb 29, 2024

Wichtige Erkenntnisse Golden SAML ist eine bekannte Angriffstechnik, die von CyberArk entdeckt und von Shaked Reiner veröffentlicht wurde. Golden SAML ist seit Jahren für seine Extraktion von Signierzertifikaten bekannt...

Wie Sie sich gegen eine Pass the Ticket-Attacke verteidigen: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

Jedes Unternehmen, das sich auf die Kerberos-Authentifizierung - die wichtigste Authentifizierungsmethode in Active Directory-Umgebungen - verlässt, ist potenziell anfällig für einen Pass-the-Ticket-Angriff. Unternehmen, die ihre Systeme nicht regelmäßig patchen,...

Uncategorized

AD-Sicherheit 101: Sperren Sie riskante Benutzerrechte

- Daniel Petri | Senior Schulungsleiter

In Active Directory (AD)-Umgebungen können Sie Gruppenrichtlinienobjekte (Group Policy Objects, GPOs) verwenden, um Benutzerrechte zu konfigurieren. Mit Hilfe von GPOs können Sie auf einfache Weise konsistente Richtlinien für Benutzerrechte auf allen Computern durchsetzen...

AD-Sicherheitsressourcen

Bleiben Sie informiert. Holen Sie sich die neuesten Nachrichten und Ressourcen zu den Themen Identity Threat Detection and Response (ITDR), hybride Active Directory (AD)-Sicherheit und Cyberresilienz von den Semperis-Experten.