Hybrider Identitätsschutz

Kategorien

- Active Directory Sicherung und Wiederherstellung (56)

- Active Directory Sicherheit (178)

- AD Sicherheit 101 (15)

- Community Tools (17)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (67)

- Hybrider Identitätsschutz (60)

- Katalog Identitätsangriff (9)

- Erkennung von und Reaktion auf Identitätsbedrohungen (121)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Die Sichtweise des CISO (13)

- Bedrohungsforschung (47)

- Uncategorized (1)

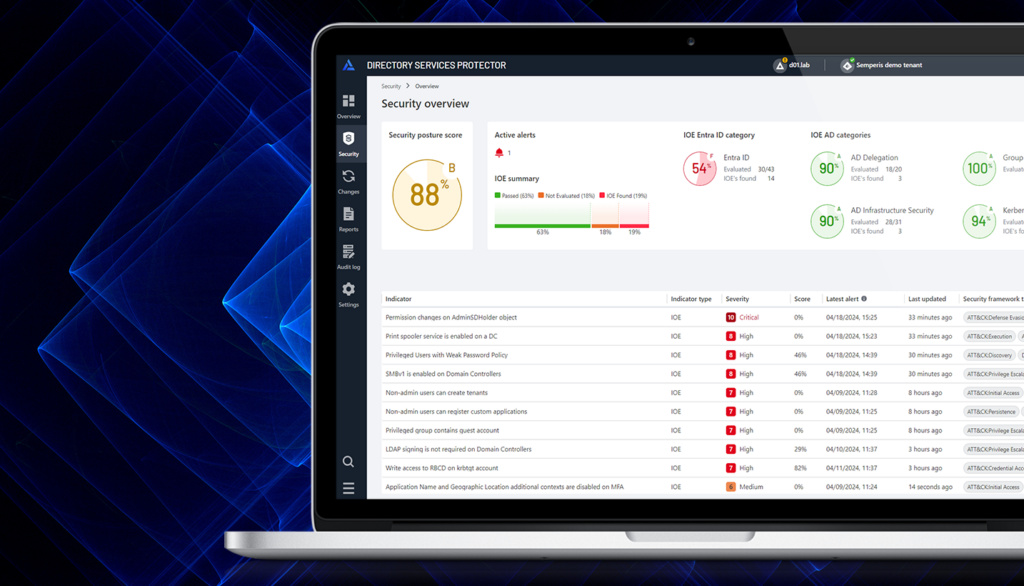

Beschleunigen Sie den Schutz von AD und Entra ID vor Cyber-Bedrohungen

- Eitan Bloch

- Apr 19, 2024

Wie sicher ist Ihre hybride Identitätsumgebung? Seit der Entdeckung des SolarWinds-Verstoßes im Dezember 2020 sind Cyberangriffe, die in der Cloud-Umgebung - bei den meisten Unternehmen ist es Entra ID - beginnen und sich auf das lokale Active Directory (AD) ausweiten, ein immer größeres Problem. Laut Microsofts Digital Defense Report 2023 werden die Reaktionsteams auf Vorfälle...

Lernen Sie Silver SAML kennen: Goldenes SAML in der Cloud

- Tomer Nahum und Eric Woodruff

- Feb 29, 2024

Die wichtigsten Ergebnisse Golden SAML, eine Angriffstechnik, die das SAML Single Sign-On-Protokoll ausnutzt, wurde als Post-Breach-Exploit verwendet und verschlimmerte den verheerenden SolarWinds-Angriff von 2020 - eine der größten Sicherheitsverletzungen des 21. Der SolarWinds-Angriff auf die Lieferkette betraf Tausende von Organisationen auf der ganzen Welt, darunter auch die USA....

So verteidigen Sie sich gegen einen Overpass the Hash-Angriff

- Daniel Petri

- Feb 09, 2024

In der sich ständig weiterentwickelnden Landschaft der Cyber-Bedrohungen ist der Angriff Overpass the Hash ein wirkungsvoller Vektor. Dieser Angriff nutzt das NTLM-Authentifizierungsprotokoll und ermöglicht es Angreifern, die Notwendigkeit von Klartextpasswörtern zu umgehen. Stattdessen verwendet ein Overpass the Hash-Angriff den Hash eines Benutzers, um sich zu authentifizieren und potenziell seine Privilegien zu erweitern. Als...

MFA für Active Directory: Ein Überblick

- Sean Deuby

- Feb 02, 2024

Die moderne Informationssicherheit basiert auf einer mehrschichtigen Verteidigung. Jede Schicht unterstützt die anderen und stellt zusätzliche Hindernisse für Bedrohungsakteure dar. Von der Patch-Verwaltung bis hin zu Perimeter-Firewalls - jede Schicht erschwert es Angreifern, Ihr Netzwerk zu kompromittieren. Die Multi-Faktor-Authentifizierung (MFA) ist eine dieser Schichten. MFA hat viele...

NSA Top Ten Cybersecurity-Fehlkonfigurationen: Eine Active Directory-Perspektive (Teil 3)

- Daniel Petri

- Jan 23, 2024

Willkommen zum letzten Teil dieser Serie, in der wir die zehn wichtigsten Fehlkonfigurationen von CISA und NSA im Bereich der Cybersicherheit im Zusammenhang mit hybriden Active Directory-Umgebungen diskutieren. Active Directory ist das Identitätssystem der meisten Unternehmen: ein wichtiger Teil Ihrer Infrastruktur und ein Hauptziel für Cyberangreifer. Diese Woche werde ich die...

NSA Top Ten Cybersecurity Fehlkonfigurationen: Eine Active Directory-Perspektive (Teil 2)

- Daniel Petri

- Jan 17, 2024

Wenn es um Cybersicherheit geht - insbesondere um die Sicherheit kritischer Identitätsinfrastrukturen - sollte die Mindesterwartung für jede Organisation darin bestehen, bekannte Schwachstellen und Konfigurationslücken zu schließen. Willkommen zum zweiten Teil unserer dreiteiligen Diskussion darüber, wie die Liste der zehn wichtigsten Cybersecurity-Fehlkonfigurationen von CISA und NSA auf hybride Active Directory-Umgebungen und...

NSA Top Ten Cybersecurity Fehlkonfigurationen: Eine Active Directory-Perspektive

- Daniel Petri

- Jan 09, 2024

Ende letzten Jahres haben die Nationale Sicherheitsbehörde der Vereinigten Staaten (NSA) und die Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) eine Liste der häufigsten Sicherheitslücken in großen Computernetzwerken veröffentlicht. Diese Liste der zehn wichtigsten Cybersecurity-Fehlkonfigurationen von CISA und NSA zeigt systemische Schwachstellen auf, insbesondere (aber nicht nur) in Microsoft Windows...

4 Gründe, um die Wiederherstellbarkeit von Entra ID Ressourcen zu erhöhen

- Thunfisch Gezer

- Dez 01, 2023

Es ist inzwischen allgemein bekannt, dass Cyberangreifer Active Directory als ihr Lieblingsziel betrachten. AD - der primäre Identitätsspeicher für 90 % der Unternehmen weltweit - wurde für eine effiziente Benutzerauthentifizierung und Zugriffsverwaltung entwickelt, aber viele ältere AD-Umgebungen vor Ort weisen riskante Fehlkonfigurationen auf, die sich im Laufe der Zeit angesammelt haben. Indem sie AD-Sicherheitslücken ausnutzen, können Angreifer...