Protezione dell'identità ibrida

Categorie

- Backup e ripristino di Active Directory (56)

- Sicurezza di Active Directory (178)

- Sicurezza AD 101 (15)

- Strumenti della comunità (17)

- Modernizzazione degli elenchi ( 9)

- Dal fronte ( 67)

- Protezione dell'identità ibrida (60)

- Catalogo degli attacchi all'identità ( 9)

- Rilevamento e risposta alle minacce all'identità ( 121)

- La nostra mission: essere una forza per il bene (14)

- Purple Knight (5)

- Il punto di vista del CISO ( 13)

- Ricerca sulle minacce (47)

- Senza categoria (1)

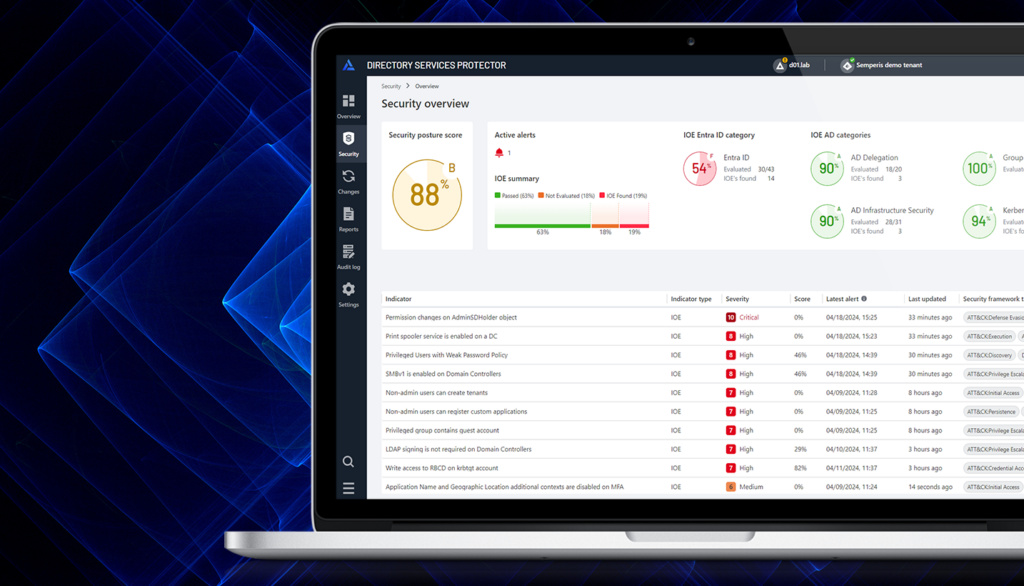

Accelerare la protezione di AD e Entra ID dalle minacce informatiche

- Eitan Bloch

- APRILE 19, 2024

Quanto è sicuro il vostro ambiente di identità ibrido? Dalla scoperta della violazione di SolarWinds nel dicembre 2020, i cyberattacchi che partono dall'ambiente cloud-Entra ID per la maggior parte delle organizzazioni e si spostano verso Active Directory (AD) on-premises sono diventati un problema sempre più persistente. Secondo il Digital Defense Report 2023 di Microsoft, i team di risposta agli incidenti...

Ecco Silver SAML: SAML d'oro nel cloud

- Tomer Nahum e Eric Woodruff

- 29 febbraio 2024

Risultati principali Golden SAML, una tecnica di attacco che sfrutta il protocollo SAML single sign-on, è stata utilizzata come exploit successivo alla violazione, aggravando il devastante attacco SolarWinds del 2020, una delle più grandi violazioni del 21° secolo. L'attacco alla catena di approvvigionamento SolarWinds ha colpito migliaia di organizzazioni in tutto il mondo, compresi gli Stati Uniti....

Come difendersi da un attacco di tipo Overpass the Hash

- Daniel Petri

- 09 febbraio 2024

Nel panorama in costante evoluzione delle minacce informatiche, l'attacco Overpass the Hash è un vettore potente. Sfruttando il protocollo di autenticazione NTLM, questo attacco consente agli avversari di aggirare la necessità di password in chiaro. Invece, un attacco Overpass the Hash utilizza l'hash di un utente per autenticarsi e potenzialmente scalare i privilegi. Come...

MFA per Active Directory: Una panoramica

- Sean Deuby

- 02 febbraio 2024

La sicurezza informatica moderna si basa su una difesa a strati. Ogni livello supporta gli altri e presenta ulteriori ostacoli agli attori delle minacce. Dalla gestione delle patch ai firewall perimetrali, ogni livello rende più difficile per gli aggressori compromettere la rete. L'autenticazione a più fattori (MFA) è uno di questi livelli. L'MFA ha molti...

La top ten dell'NSA per le misconfigurazioni di cybersicurezza: Una prospettiva su Active Directory (Parte 3)

- Daniel Petri

- 23 gennaio 2024

Benvenuti all'ultima puntata di questa serie che discute le dieci migliori configurazioni di cybersicurezza CISA e NSA nel contesto di ambienti Active Directory ibridi. Active Directory è il sistema di identità della maggior parte delle organizzazioni: una parte critica dell'infrastruttura e un obiettivo primario per i cyberattaccanti. Questa settimana, discuterò le...

La top ten dell'NSA per le misconfigurazioni di cybersicurezza: Una prospettiva su Active Directory (parte 2)

- Daniel Petri

- 17 gennaio 2024

Quando si parla di sicurezza informatica, e in particolare di sicurezza delle infrastrutture critiche di identità, l'aspettativa minima per ogni organizzazione dovrebbe essere quella di eliminare le vulnerabilità e le lacune di configurazione note. Benvenuti alla seconda delle nostre discussioni in tre parti su come l'elenco delle dieci migliori configurazioni di cybersecurity del CISA e dell'NSA si applichi agli ambienti Active Directory ibridi e...

La top ten dell'NSA per le misconfigurazioni di cybersicurezza: Una prospettiva su Active Directory

- Daniel Petri

- 09 gennaio 2024

Alla fine dello scorso anno, la National Security Agency (NSA) e la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti hanno pubblicato un elenco delle vulnerabilità più comuni nelle grandi reti informatiche. L'elenco delle dieci migliori configurazioni di cybersicurezza stilato da CISA e NSA rivela debolezze sistemiche, in particolare in (ma non solo) Microsoft Windows...

4 motivi per aumentare la recuperabilità delle risorse Entra ID

- Tonno Gezer

- 01 dicembre 2023

È ormai noto che i cyberattaccanti considerano Active Directory il loro bersaglio preferito. AD, il principale archivio di identità per il 90% delle aziende nel mondo, è stato creato per un'autenticazione e una gestione degli accessi efficienti da parte degli utenti, ma molti ambienti AD legacy on-premises presentano rischiose configurazioni errate che si sono accumulate nel tempo. Sfruttando le lacune di sicurezza di AD, gli aggressori...