È ormai noto che i cyberattaccanti considerano Active Directory il loro bersaglio preferito. L'AD, il principale archivio di identità per il 90% delle aziende di tutto il mondo, è stato costruito per garantire un'autenticazione e una gestione degli accessi efficienti da parte degli utenti, ma molti ambienti AD legacy on-premises presentano rischiose configurazioni errate che si sono accumulate nel tempo. Sfruttando le lacune di sicurezza di AD, gli aggressori possono ottenere il controllo della rete e potenzialmente bloccare le operazioni aziendali.

Ciò che è meno compreso sono le complicazioni inerenti alla protezione di un ambiente AD ibrido che comprende sia l'AD on-prem che Entra ID (ex Azure AD), che è il caso della maggior parte delle aziende. In un ambiente di identità ibrido, la superficie di attacco si espande e molte organizzazioni non dispongono degli strumenti e delle competenze necessarie per proteggersi efficacemente dai comportamenti dannosi.

Approfondiamo le implicazioni di sicurezza, spesso trascurate, della gestione delle risorse di identità tra AD ed Entra ID e come colmare queste lacune con Semperis Disaster Recovery for Entra Tenant (DRET), che abbiamo rinominato e rinnovato con nuove funzionalità.

1. Le configurazioni errate dell'Entra ID causano problemi di sicurezza

Come per l'AD on-premise, Entra ID può essere pieno di innumerevoli configurazioni errate che si sono accumulate nel tempo e che espongono le organizzazioni agli attacchi. Le configurazioni che si discostano dalle politiche organizzative possono causare conseguenze indesiderate, incidendo sulla sicurezza e sull'interazione con gli utenti e causando potenzialmente un denial of service. Nel Rapporto 2023 Purple Knight , che ha intervistato gli utenti dello strumento di valutazione della sicurezza guidato dalla comunità di Semperis, il 55% delle organizzazioni ha dichiarato di aver riscontrato 5 o più vulnerabilità di sicurezza nei propri ambienti Entra ID. Tali indicatori includevano gruppi privilegiati che contengono un account guest, utenti o dispositivi inattivi da più di 90 giorni e molteplici indicatori relativi a criteri di accesso condizionato mal configurati.

2. Il cestino dell'Entra ID non vi salverà

Sebbene il cestino di Entra ID possa proteggere da alcuni sfortunati errori, la sua potenza è limitata. Gli utenti, i gruppi Microsoft 365 e le applicazioni che sono stati eliminati in modo soft possono essere recuperati dal cestino entro 30 giorni. Ma molti altri tipi di oggetti vengono immediatamente eliminati e non possono essere ripristinati. In un caso che conosciamo bene, sono stati eliminati accidentalmente oltre 1.600 presidi Entra ID, causando la disattivazione delle applicazioni line-of-business. L'organizzazione è stata costretta a ricreare manualmente queste applicazioni in Entra ID e gli amministratori hanno lavorato senza sosta per 28 giorni per ripristinare tutti i servizi. Un altro aspetto negativo del cestino di Entra ID è che è utile solo in caso di eliminazione: è inutile se gli oggetti vengono modificati.

3. La mancata comprensione del modello di responsabilità condivisa dell'IdP lascia delle lacune in termini di sicurezza.

In qualità di identity provider (IdP) per Entra ID, Microsoft fornisce diverse funzionalità che aiutano a prepararsi a un incidente di sicurezza, come le funzionalità di gestione dell'identità e dell'accesso (IAM), gli strumenti per la documentazione, la disponibilità e la coerenza dei registri e la sicurezza della piattaforma. Se è necessario recuperare da modifiche o cancellazioni dolose o non intenzionali, Microsoft fornisce anche la disponibilità limitata nel tempo di risorse eliminate in modo soft (il cestino) e la disponibilità di API. Tuttavia, per prepararsi a un incidente, il cliente è responsabile della pianificazione dei disastri, della documentazione degli stati buoni noti, del monitoraggio e della conservazione dei dati, nonché della sicurezza operativa. In caso di attacco, dovete essere in grado di ripristinare le risorse eliminate e cancellate, le configurazioni precedenti e le risorse non configurate correttamente. Senza un piano collaudato, un attacco a Entra ID potrebbe costringervi a dover ricostruire queste risorse, un processo che in genere richiede giorni o settimane per la maggior parte delle organizzazioni.

4. Gli aggressori stanno prendendo di mira Entra ID

L'aumento degli attacchi che prendono di mira Entra ID dovrebbe far scattare un campanello d'allarme per tutte le organizzazioni che dispongono di un ambiente di identità ibrido, il che avviene molto spesso. (Secondo il rapporto Semperis Evaluating Identity Threat Detection & Response Solutions, l'80% delle organizzazioni utilizza un sistema di identità ibrido che comprende sia l'AD on-prem che Entra ID). Come nel caso delle famigerate violazioni di Kaseya e SolarWinds, i criminali informatici sfruttano le debolezze di sicurezza dei sistemi di identità ibridi entrando nel cloud e spostandosi nel sistema di identità on-premise o viceversa. Uno dei bersagli preferiti dai cyberattaccanti è il servizio cloud che le organizzazioni tendono ad adottare per primo e più rapidamente: Microsoft 365. I ricercatori di Mandiant hanno segnalato un aumento degli incidenti che coinvolgono Microsoft 365 ed Entra ID, per lo più legati ad attività di phishing che hanno indotto gli utenti a condividere le proprie credenziali di Office 365. I ricercatori di Mandiant hanno anche riscontrato l'utilizzo da parte degli aggressori di AADInternals, un modulo PowerShell che consente loro di navigare dall'ambiente AD on-prem a Entra ID, dove possono creare backdoor, rubare password e stabilire la persistenza.

Colmare le lacune di sicurezza dei sistemi di identità nel cloud

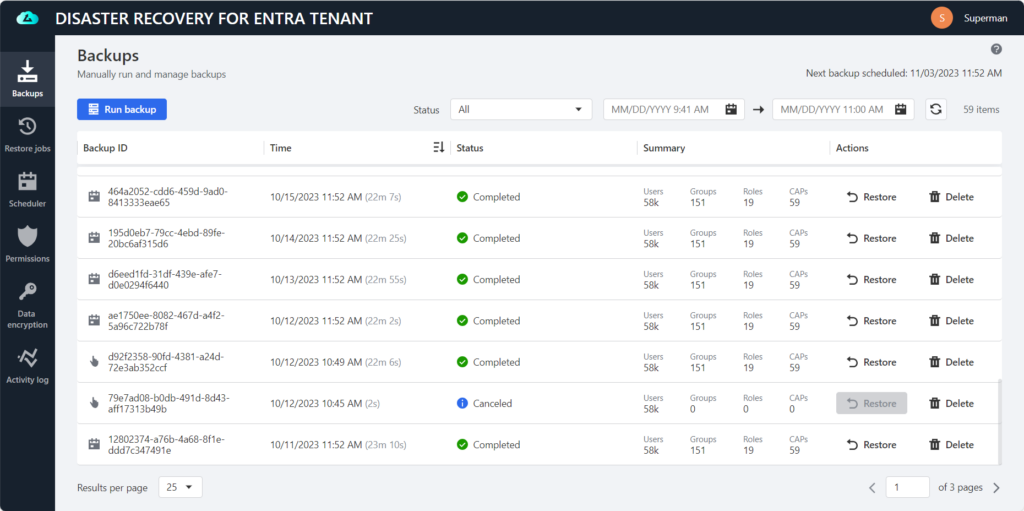

Partendo dalla nostra solida base di soluzioni complete di sicurezza e ripristino per l'AD, Semperis Disaster Recovery for Entra Tenant (DRET) affronta gli evidenti rischi per la sicurezza che abbiamo riscontrato in molti ambienti AD ibridi. DRET riprende il discorso dal cestino di Entra ID, offrendo la possibilità di recuperare le risorse Entra ID critiche per l'azienda e garantendo un'archiviazione sicura e una gestione flessibile dei dati Entra ID.

Ecco un'istantanea di come DRET può aiutarvi a prepararvi e a riprendervi da modifiche dannose o indesiderate al vostro tenant Entra ID:

- Recupera gli oggetti utente cancellati

- Recupera i gruppi di sicurezza

- Recupera i criteri di accesso condizionato

- Supporta il ripristino selettivo di singoli oggetti

- Supporta il ripristino in blocco di più oggetti

- Conserva più versioni di backup

- Offre un'archiviazione sicura (conforme a SOC 2 Type II e certificata ISO 27001) per i dati Entra ID con un'opzione di crittografia BYOK (Bring Your Own Key).

- Offre la possibilità di scegliere tra i data center Microsoft Azure negli Stati Uniti, nell'Unione Europea o in Australia

Data la crescente diffusione degli attacchi ai sistemi di identità ibridi, garantire la recuperabilità delle risorse Entra ID è oggi una priorità assoluta per molte organizzazioni. Disaster Recovery for Entra Tenant vi aiuta a realizzare questa missione, fornendo backup e ripristino sicuri e affidabili per i vostri dati Entra ID critici, eliminando i fastidiosi problemi di gestione dello storage e assicurando un rapido ripristino dopo gli attacchi.

Altre risorse