Neste momento, é sabido que os ciberataques consideram o Active Directory o seu alvo favorito. O AD - o principal repositório de identidades para 90% das empresas em todo o mundo - foi criado para uma autenticação de utilizador e gestão de acesso eficientes, mas muitos ambientes antigos do AD no local têm configurações erradas e arriscadas que se acumularam ao longo do tempo. Ao explorar as lacunas de segurança do AD, os atacantes podem obter o controlo da rede, podendo interromper as operações comerciais.

O que é menos compreendido são as complicações inerentes à proteção de um ambiente AD híbrido que inclui tanto o AD local como o Entra ID (anteriormente Azure AD), que é o caso da maioria das empresas. Em um ambiente de identidade híbrida, a superfície de ataque se expande e muitas organizações não têm as ferramentas e a experiência para se proteger efetivamente contra comportamentos mal-intencionados.

Vamos mergulhar nas implicações de segurança frequentemente negligenciadas do gerenciamento de recursos de identidade no AD e no Entra ID - e como fechar essas lacunas com o Semperis Disaster Recovery for Entra Tenant (DRET), que renomeamos e atualizamos com recursos expandidos.

1. As configurações incorrectas do Entra ID causam problemas de segurança

Tal como acontece com o AD local, o Entra ID pode estar repleto de inúmeras configurações incorrectas que se acumularam ao longo do tempo e expõem as organizações a ataques. As configurações que divergem das políticas organizacionais podem causar consequências não intencionais, afetando a segurança e a interação do usuário e até mesmo causando uma negação de serviço. No relatório 2023 Purple Knight , que entrevistou os utilizadores da ferramenta de avaliação de segurança orientada para a comunidade da Semperis, 55% das organizações relataram ter encontrado 5 ou mais vulnerabilidades de segurança nos seus ambientes Entra ID. Esses indicadores incluíam grupos privilegiados que contêm uma conta de convidado, utilizadores ou dispositivos que estão inactivos há mais de 90 dias e vários indicadores relacionados com políticas de acesso condicional mal configuradas.

2. O caixote da reciclagem da Entra ID não o vai salvar

Embora a lixeira da Entra ID possa proteger contra alguns erros infelizes, seu poder é limitado. Usuários, grupos do Microsoft 365 e aplicativos que foram excluídos suavemente podem ser recuperados da lixeira em 30 dias. Mas muitos outros tipos de objetos são imediatamente excluídos e não podem ser restaurados. Em um caso que conhecemos, mais de 1.600 diretores de serviço Entra ID foram excluídos acidentalmente, fazendo com que os aplicativos de linha de negócios ficassem offline. A organização foi forçada a recriar manualmente essas aplicações no Entra ID, e os administradores trabalharam sem parar durante 28 dias para restaurar todos os serviços. Outra desvantagem da lixeira do Entra ID é que ela ajuda apenas em casos de exclusões - é inútil se os objetos forem modificados.

3. A não compreensão do modelo de responsabilidade partilhada do IdP deixa lacunas na segurança

Como fornecedor de identidade (IdP) para a Entra ID, a Microsoft fornece vários recursos que o ajudam a preparar-se para um incidente de segurança, como a funcionalidade de gestão de identidade e acesso (IAM), ferramentas para documentação, disponibilidade e consistência de registos e segurança da plataforma. Se precisar de recuperar de alterações ou eliminações maliciosas ou não intencionais, a Microsoft também fornece disponibilidade limitada no tempo de recursos eliminados (a reciclagem) e disponibilidade de APIs. Mas, para se preparar para um incidente, como cliente, é responsável pelo planeamento de desastres, pela documentação de estados bons conhecidos, pela monitorização e retenção de dados e pela segurança operacional. No caso de um ataque, precisa de ter a capacidade de restaurar recursos apagados por software e por hardware, configurações anteriores e recursos mal configurados. Sem um plano testado, um ataque ao Entra ID pode fazer com que você se esforce para reconstruir esses recursos - um processo que normalmente leva dias ou semanas para a maioria das organizações.

4. Os atacantes estão a visar a Entra ID

O aumento de ataques direcionados ao Entra ID deve soar o alarme para qualquer organização com um ambiente de identidade híbrida - o que é o caso mais comum. (De acordo com o relatório da Semperis Evaluating Identity Threat Detection & Response Solutions, 80% das organizações usam um sistema de identidade híbrida que engloba o AD local e o Entra ID). Tal como aconteceu com as infames violações da Kaseya e da SolarWinds, os cibercriminosos estão a explorar os pontos fracos de segurança dos sistemas de identidade híbridos, entrando na nuvem e passando para o sistema de identidade no local - ou vice-versa. Um dos alvos favoritos dos ciberataques é o serviço de nuvem que as organizações tendem a adotar primeiro e mais rapidamente: o Microsoft 365. Os pesquisadores da Mandiant relataram um aumento nos incidentes envolvendo o Microsoft 365 e o Entra ID, a maioria ligada a atividades de phishing que induziram os usuários a compartilhar suas credenciais do Office 365. Os pesquisadores da Mandiant também viram invasores usando o AADInternals, um módulo do PowerShell que permite navegar do ambiente AD local para o Entra ID, onde eles podem criar backdoors, roubar senhas e estabelecer persistência.

Colmatar as lacunas de segurança dos sistemas de identidade na nuvem

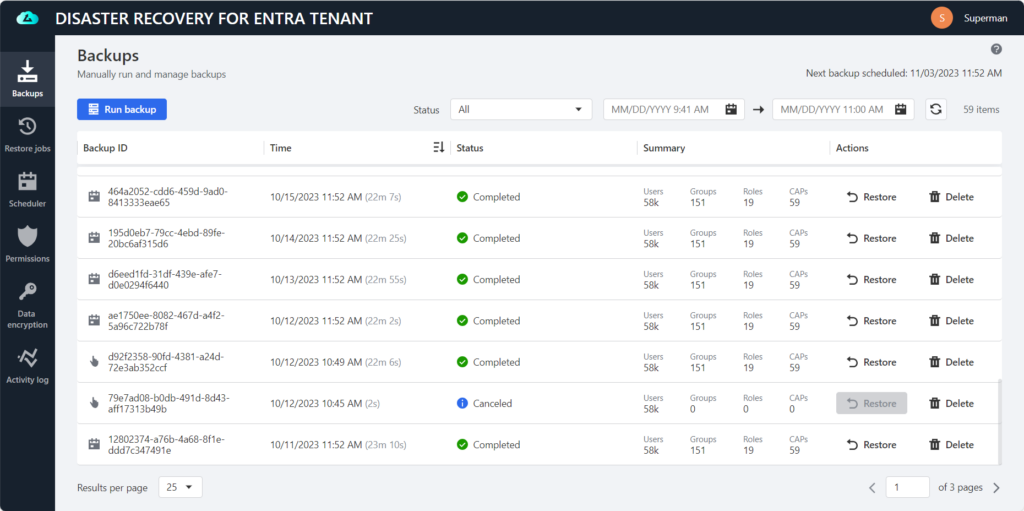

Com base em nossa sólida base de fornecimento de soluções abrangentes de segurança e recuperação para o AD, o Semperis Disaster Recovery for Entra Tenant (DRET) aborda os riscos de segurança flagrantes que vimos em muitos ambientes AD híbridos. O DRET pega onde a lixeira Entra ID deixa, fornecendo capacidade de recuperação para recursos Entra ID críticos para os negócios e garantindo armazenamento seguro e gerenciamento flexível para seus dados Entra ID.

Aqui está um rápido resumo de como o DRET pode ajudá-lo a se preparar e se recuperar de alterações maliciosas ou indesejadas no seu locatário Entra ID:

- Recupera objectos de utilizador apagados

- Recupera grupos de segurança

- Recupera políticas de acesso condicional

- Suporta o restauro seletivo de objectos individuais

- Suporta o restauro em massa de vários objectos

- Mantém várias versões de backup

- Fornece armazenamento seguro (compatível com SOC 2 Tipo II e certificado ISO 27001) para dados Entra ID com uma opção para encriptação Bring Your Own Key (BYOK)

- Oferece uma escolha de centros de dados do Microsoft Azure nos EUA, na UE ou na Austrália

Dada a crescente prevalência de ataques a sistemas de identidade híbrida, garantir a capacidade de recuperação dos recursos do Entra ID é agora uma prioridade máxima para muitas organizações. A Recuperação de desastres para o Entra Tenant ajuda-o a cumprir esta missão, fornecendo backup e recuperação seguros e fiáveis para os seus dados críticos do Entra ID, eliminando problemas de gestão de armazenamento demorados e garantindo uma recuperação rápida após o ataque.

Mais recursos