Es ist inzwischen allgemein bekannt, dass Cyberangreifer Active Directory als ihr Lieblingsziel betrachten. AD - der primäre Identitätsspeicher für 90 % der Unternehmen weltweit - wurde für eine effiziente Benutzerauthentifizierung und Zugriffsverwaltung entwickelt, aber viele ältere AD-Umgebungen vor Ort weisen riskante Fehlkonfigurationen auf, die sich im Laufe der Zeit angesammelt haben. Indem sie AD-Sicherheitslücken ausnutzen, können Angreifer die Kontrolle über das Netzwerk erlangen und so möglicherweise den Geschäftsbetrieb zum Erliegen bringen.

Was weniger bekannt ist, sind die inhärenten Komplikationen beim Schutz einer hybriden AD-Umgebung, die sowohl On-Prem AD als auch Entra ID (früher Azure AD) umfasst, was bei den meisten Unternehmen der Fall ist. In einer hybriden Identitätsumgebung vergrößert sich die Angriffsfläche und vielen Unternehmen fehlen die Tools und das Fachwissen, um sich wirksam gegen bösartiges Verhalten zu schützen.

Lassen Sie uns die oft übersehenen Sicherheitsaspekte bei der Verwaltung von Identitätsressourcen über AD und Entra ID hinweg betrachten - und wie Sie diese Lücken mit Semperis Disaster Recovery for Entra Tenant (DRET) schließen können, das wir umbenannt und mit erweiterten Funktionen aufgefrischt haben.

1. Fehlkonfigurationen der Entra ID verursachen Sicherheitsprobleme

Wie bei On-Prem-AD kann auch Entra ID mit zahllosen Fehlkonfigurationen behaftet sein, die sich im Laufe der Zeit angesammelt haben und Unternehmen für Angriffe anfällig machen. Konfigurationen, die von den Unternehmensrichtlinien abweichen, können unbeabsichtigte Folgen haben, die die Sicherheit und die Interaktion der Benutzer beeinträchtigen und sogar zu einem Denial-of-Service führen können. Im Bericht 2023 Purple Knight , der eine Umfrage unter den Nutzern des Community-gesteuerten Sicherheitsbewertungstools von Semperis enthält, gaben 55% der Unternehmen an, 5 oder mehr Sicherheitsschwachstellen in ihren Entra ID-Umgebungen gefunden zu haben. Zu diesen Indikatoren gehörten privilegierte Gruppen, die ein Gastkonto enthalten, Benutzer oder Geräte, die seit mehr als 90 Tagen inaktiv sind, sowie mehrere Indikatoren im Zusammenhang mit falsch konfigurierten Richtlinien für den bedingten Zugriff.

2. Der Entra ID-Papierkorb wird Sie nicht retten

Obwohl der Papierkorb von Entra ID vor einigen unglücklichen Fehlern schützen kann, ist seine Leistung begrenzt. Benutzer, Microsoft 365-Gruppen und Anwendungen, die softgelöscht wurden, können innerhalb von 30 Tagen aus dem Papierkorb wiederhergestellt werden. Aber viele andere Objekttypen werden sofort hart gelöscht und können nicht wiederhergestellt werden. In einem Fall, der uns bekannt ist, wurden mehr als 1.600 Entra ID Service Principals versehentlich gelöscht, was dazu führte, dass Geschäftsbereichsanwendungen offline gingen. Das Unternehmen war gezwungen, diese Anwendungen manuell in Entra ID wiederherzustellen, und die Administratoren arbeiteten 28 Tage lang ununterbrochen daran, alle Dienste wiederherzustellen. Ein weiterer Nachteil des Entra ID-Papierkorbs ist, dass er nur im Falle von Löschungen hilft - er ist nutzlos, wenn Objekte verändert werden.

3. Das Nichtverstehen des Modells der geteilten Verantwortung der IdPs hinterlässt Sicherheitslücken

Als Identitätsanbieter (IdP) für Entra ID bietet Microsoft verschiedene Funktionen, die Ihnen helfen, sich auf einen Sicherheitsvorfall vorzubereiten, z. B. Identitäts- und Zugriffsmanagement (IAM), Tools für die Dokumentation, Verfügbarkeit und Konsistenz von Protokollen und Plattformsicherheit. Wenn Sie sich von böswilligen oder unbeabsichtigten Änderungen oder Löschungen erholen müssen, bietet Microsoft auch eine zeitlich begrenzte Verfügbarkeit von weich gelöschten Ressourcen (den Papierkorb) und die Verfügbarkeit von APIs. Aber um sich auf einen Vorfall vorzubereiten, sind Sie als Kunde für die Katastrophenplanung, die Dokumentation bekannter guter Zustände, die Überwachung und Datenaufbewahrung sowie die Betriebssicherheit verantwortlich. Im Falle eines Angriffs müssen Sie in der Lage sein, soft- und hardgelöschte Ressourcen, frühere Konfigurationen und falsch konfigurierte Ressourcen wiederherzustellen. Ohne einen getesteten Plan könnte ein Angriff auf Entra ID dazu führen, dass Sie diese Ressourcen mühsam wiederherstellen müssen - ein Prozess, der in den meisten Unternehmen Tage oder Wochen dauert.

4. Angreifer haben es auf Entra ID abgesehen

Die Zunahme von Angriffen auf Entra ID sollte bei jedem Unternehmen mit einer hybriden Identitätsumgebung - was in den meisten Fällen der Fall ist - die Alarmglocken schrillen lassen. (Laut dem Semperis-Bericht Evaluating Identity Threat Detection & Response Solutions verwenden 80 % der Unternehmen ein hybrides Identitätssystem, das sowohl On-Prem AD als auch Entra ID umfasst). Wie bei den berüchtigten Einbrüchen bei Kaseya und SolarWinds nutzen Cyberkriminelle Sicherheitsschwächen in hybriden Identitätssystemen aus, indem sie sich in der Cloud Zugang verschaffen und in das lokale Identitätssystem eindringen - oder umgekehrt. Ein beliebtes Ziel für Cyberangreifer ist der Cloud-Service, den Unternehmen in der Regel als erstes und am schnellsten übernehmen - Microsoft 365. Mandiant-Forscher berichteten über eine Zunahme von Vorfällen, die Microsoft 365 und Entra ID betrafen, meist im Zusammenhang mit Phishing-Aktivitäten, die Benutzer dazu verleiteten, ihre Office 365-Anmeldedaten weiterzugeben. Mandiant-Forscher sahen auch, dass Angreifer AADInternals verwendeten, ein PowerShell-Modul, mit dem sie von der lokalen AD-Umgebung zu Entra ID navigieren können, wo sie Hintertüren erstellen, Passwörter stehlen und Persistenz herstellen können.

Schließen von Sicherheitslücken bei Cloud-Identitätssystemen

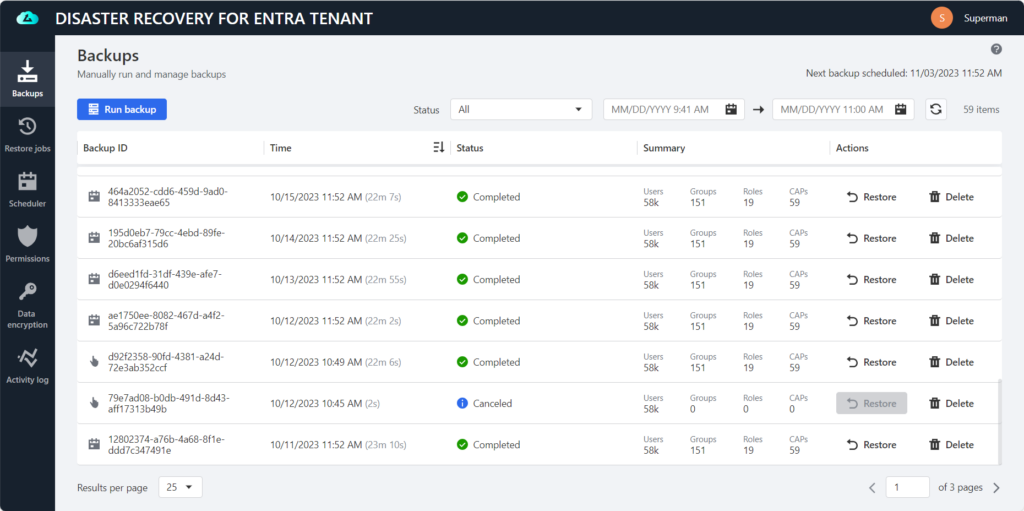

Semperis Disaster Recovery for Entra Tenant (DRET) baut auf unserer starken Basis von umfassenden Sicherheits- und Wiederherstellungslösungen für AD auf und adressiert die eklatanten Sicherheitsrisiken, die wir in vielen hybriden AD-Umgebungen gesehen haben. DRET setzt dort an, wo der Entra ID-Papierkorb aufhört, indem es Wiederherstellungsmöglichkeiten für geschäftskritische Entra ID-Ressourcen bietet und die sichere Speicherung und flexible Verwaltung Ihrer Entra ID-Daten gewährleistet.

Hier ein kurzer Überblick darüber, wie DRET Ihnen helfen kann, sich auf böswillige oder unerwünschte Änderungen an Ihrem Entra ID-Mieter vorzubereiten und diese wieder rückgängig zu machen:

- Stellt schwer gelöschte Benutzerobjekte wieder her

- Stellt Sicherheitsgruppen wieder her

- Stellt Richtlinien für bedingten Zugriff wieder her

- Unterstützt die selektive Wiederherstellung von einzelnen Objekten

- Unterstützt die Massenwiederherstellung von mehreren Objekten

- Behält mehrere Backup-Versionen bei

- Bietet eine sichere Speicherung (SOC 2 Typ II-konform und ISO 27001-zertifiziert) für Entra ID-Daten mit einer Option für Bring Your Own Key (BYOK)-Verschlüsselung

- Bietet eine Auswahl an Microsoft Azure-Rechenzentren in den USA, der EU oder Australien

Angesichts der zunehmenden Zahl von Angriffen auf hybride Identitätssysteme hat die Sicherstellung der Wiederherstellbarkeit von Entra ID-Ressourcen für viele Unternehmen oberste Priorität. Disaster Recovery für Entra Tenant unterstützt Sie bei der Erfüllung dieser Aufgabe, indem es sichere, zuverlässige Backups und Wiederherstellungen für Ihre wichtigen Entra ID-Daten bereitstellt, zeitraubende Probleme bei der Speicherverwaltung beseitigt und eine schnelle Wiederherstellung nach einem Angriff gewährleistet.

Weitere Ressourcen