Dieser Beitrag beschreibt einen Missbrauch der Hard-Matching-Synchronisierung in Entra Connect, der zur Übernahme von Entra ID-Konten führen kann. Diese Erkenntnisse bauen auf den Untersuchungen auf, die Semperis im August veröffentlicht hat und in denen der Missbrauch von Soft Matching (auch bekannt als SMTP-Matching) beschrieben wurde.

Diese SyncJacking-Schwachstelle bedeutet, dass ein Angreifer mit bestimmten Rechten die hart abgestimmte Synchronisierung in Entra Connect missbrauchen kann, um jedes synchronisierte Entra ID-Konto vollständig zu übernehmen - einschließlich Active Global Administrator.

Diese Erkenntnisse wurden umgehend an das Microsoft Security Response Center (MSRC) gemeldet, das die Härtungsrichtlinien aktualisiert hat, um spezifischere Abhilfemaßnahmen gegen den Missbrauch von Hard Matching zu bieten. Das MSRC hat zwar schnell reagiert und die Härtungsrichtlinien aktualisiert, aber weitere Tests haben gezeigt, dass der Angriff auch nach der Implementierung dieser Abschwächungsmaßnahmen erfolgreich sein kann. Daher raten wir dringend zu zusätzlichen Schutzmaßnahmen, um Missbrauch und eine mögliche Übernahme von Entra ID-Konten zu verhindern.

Entra Connect und Hard Matching

Wie in "SMTP-Matching-Missbrauch in Azure AD" erläutert, ist Entra Connect eine Microsoft-Anwendung, die hybride Identitäten durch die Synchronisierung von On-Prem AD-Objekten mit Entra ID-Objekten unterstützt. Zu den Funktionen von Entra Connect gehören Passwort-Hash-Synchronisierung, Pass-Through-Authentifizierung, Federation-Integration (mit ADFS) und Synchronisierung (mit Entra Connect Sync). Die hier beschriebene Übernahme eines Entra ID-Kontos mit harter Anpassung missbraucht die Passwort-Hash-Synchronisierung und die allgemeinen Synchronisierungsfunktionen von Entra Connect.

Um die Integrität zwischen der lokalen Umgebung und den Entra ID-Tenants in hybriden Identitätsimplementierungen zu gewährleisten, gleicht Entra Connect Benutzerobjekte zwischen AD und Entra ID ab. Ein Quellanker-Attribut, das bei der anfänglichen Einrichtung und Synchronisierung von Entra Connect ausgewählt wird, identifiziert jedes dieser Benutzerobjekte zwischen AD und Entra ID eindeutig. Entra Connect verwendet dieses Attribut, um Benutzerobjekte zwischen Entra ID und AD mit einer von zwei Techniken abzugleichen:

- Harter Abgleich

- Soft (SMTP) Abgleich

Harter Abgleich

Wenn Sie Azure die Verwaltung des Quellankers überlassen, sucht Entra Connect nach einem von zwei möglichen sourceAnchor-Attributen:

- Entra Connect Version 1.1.486.0 oder älter sucht nach der objectGUID

- Entra Connect Version 1.1.524.0 oder neuer sucht nach der mS-DS-ConsistencyGuid

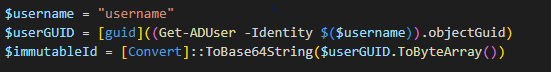

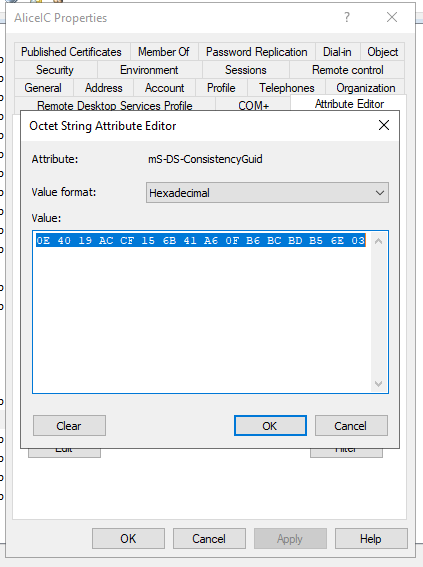

Wenn das Attribut mS-DS-ConsistencyGuid nicht ausgefüllt ist, schreibt Entra Connect die objectGUID des Benutzers in dieses Attribut. Der entsprechende Wert im Entra ID-Objekt ist ImmutableID (die base64-kodierte objectGUID). Abbildung 1 zeigt ein Beispiel für einen harten Abgleich: Abrufen der ImmutableID eines Entra ID-Objekts aus der objectGUID des On-Prem AD-Benutzers.

Dieser Mechanismus ist der Gegenstand des Missbrauchs, der in diesem Beitrag besprochen wird.

Passwort-Hash-Synchronisierung

Die Kennwort-Hash-Synchronisierung, eine Authentifizierungsmethode, die in hybriden Identitätsumgebungen von Entra ID standardmäßig aktiviert ist, synchronisiert alle zwei Minuten den Kennwort-Hash des Benutzers aus dem lokalen AD mit Entra ID. Diese Synchronisierung ermöglicht die Verwendung desselben Passworts für die Anmeldung bei AD und Entra ID. (Eine ausführliche Erklärung der Passwort-Hash-Synchronisierung finden Sie unter "Verständnis der Azure AD Passwort-Hash-Synchronisierung").

Wie Angreifer Hard Matching nutzen können, um die Übernahme von Entra ID Konten zu erleichtern

Um diesen Angriff durchzuführen, benötigt ein Angreifer nur zwei Berechtigungen:

- Write-all-Properties oder GenericWrite auf einem unsynchronisierten On-Prem AD-Konto

- Löschen auf einem synchronisierten On-Prem AD-Konto

Das folgende Beispiel veranschaulicht diesen Angriff auf ein Konto mit einer Active Global Administrator-Rollenzuweisung in Entra ID. Beachten Sie, dass dieser Angriff bei jedem synchronisierten Konto funktioniert.

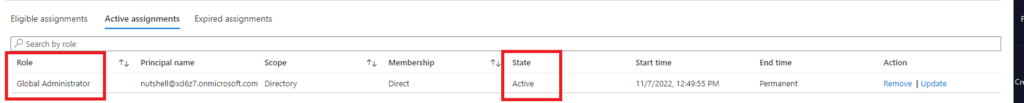

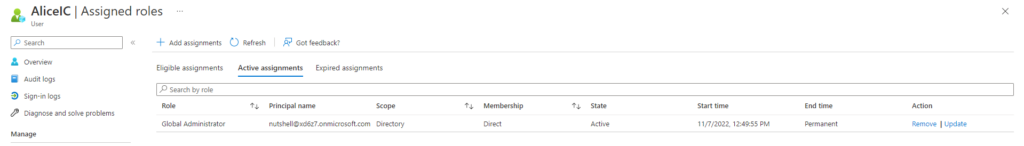

Nutshell ist ein synchronisierter Active Global Administrator in Entra ID mit dem UPN nutshell@xd6z7.onmicrosoft.com (Abbildung 2, Abbildung 3).

Da Nutshell ein synchronisierter Benutzer ist, verfügt er über eine Präsenz in der lokalen AD-Umgebung. Der Angreifer hat die Berechtigung Write-All-Properties für ein nicht synchronisiertes On-Prem AD-Konto AliceIC. Der Angreifer hat außerdem die Berechtigung Löschen für das synchronisierte On-Prem-AD-Nutshell-Konto. Außerdem verfügt der Angreifer über das Passwort für das AliceIC-Konto.

So kann der Angreifer den On-Prem-Benutzer AliceIC verwenden, um das Nutshell Entra ID-Konto zu kapern.

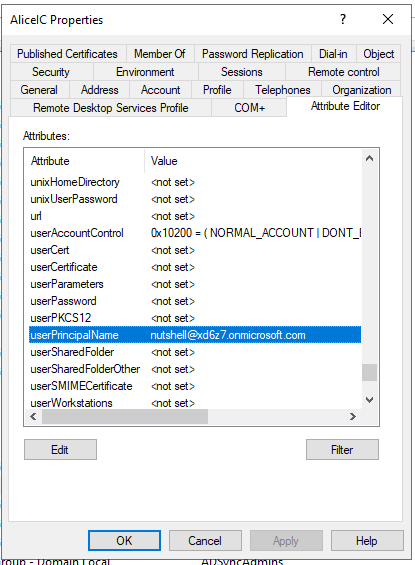

Zuerst kopiert der Angreifer die Nutshell Entra ID UPN in das AliceIC on-prem AD userPrincipalName Attribut (Abbildung 4).

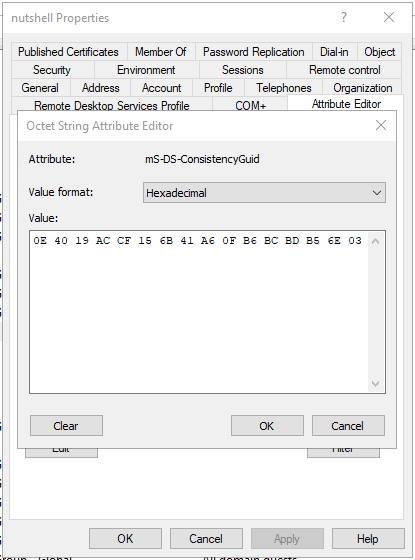

Abbildung 5 zeigt die Population des Nutshell On-Prem AD mS-DS-ConsistencyGuid-Attributs.

Als Nächstes kopiert der Angreifer den Wert des Attributs nutshell mS-DS-ConsistencyGuid in das Attribut AliceIC mS-DS-ConsistencyGuid (Abbildung 6).

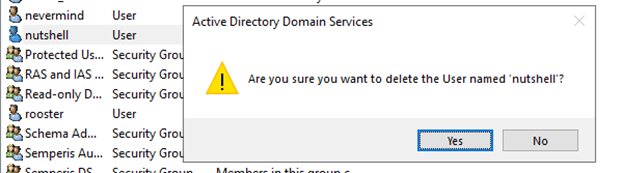

Schließlich löscht der Angreifer das On-Prem-Nutshell-Konto und wartet auf die Synchronisierung (Abbildung 7).

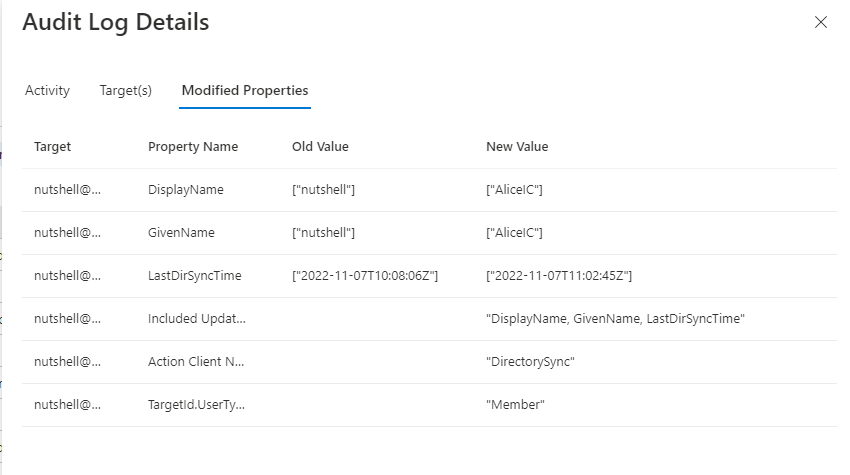

Jetzt wird das AliceIC On-Prem AD-Konto mit dem Nutshell Entra ID-Konto synchronisiert. Da Entra Connect standardmäßig die Kennwort-Hash-Synchronisierung verwendet, werden das AliceIC-Kennwort und das DisplayName-Attribut auch mit dem Nutshell Entra ID-Konto synchronisiert.

AliceIC ist jetzt ein Active Global Administrator und handelt im Namen von nutshell (Abbildung 8). Wie bereits erwähnt, finden Sie keine Spuren dieser Änderungen in den On-Prem-Protokollen und nur minimale Spuren in den Entra ID-Protokollen.

Es ist wichtig zu wissen, warum Angreifer diese Methode ausnutzen könnten:

- Die Verwendung von Hard Matching zur Erleichterung der Übernahme von Entra ID-Konten hinterlässt keine Spuren in den On-Prem AD-Protokollen und nur minimale Spuren in den Entra ID-Protokollen.

- Der Angriff erfordert nur zwei Berechtigungen auf den Zielkonten, um jedes synchronisierte Konto mit einer beliebigen Rolle vollständig zu übernehmen.

- Ein Angreifer, der über relativ hohe Berechtigungen im AD verfügt, kann Entra ID übernehmen, indem er jedes synchronisierte Konto mit einer Active/Eligible-Zuweisung übernimmt.

Mögliche Missbräuche

Benutzerdelegation. Wenn einem Benutzer oder einer Gruppe die Kontrolle über die Verwaltung von Benutzern in einer oder mehreren Organisationseinheiten (OUs) mit synchronisierten und unsynchronisierten Benutzern übertragen wurde, hat dieser Benutzer oder diese Gruppe die volle Kontrolle über diese Objekte und kann jedes dieser Objekte übernehmen - theoretisch sogar zum globalen Administrator werden.

Kontobetreiber. Jeder Benutzer in der Gruppe der Kontobetreiber kann alle Konten verwalten und hat die Berechtigung, Konten zu erstellen. Daher kann jeder Kontobetreiber alle synchronisierten Benutzer entführen.

Mit Semperis DSP können Sie diese Art der Übernahme von Entra ID Konten erkennen.

Semperis Directory Services Protector ( DSP) sammelt Entra ID-Änderungen und On-Prem AD-Daten und verwendet diese Daten, um Versuche zu erkennen, diese Sicherheitslücke auszunutzen. Trotz der minimalen Spuren, die der Angriff hinterlässt, ermöglichen die spezifischen Funktionen von DSPeine Erkennung.

Andere Entdeckungen von SyncJacking-Missbrauch

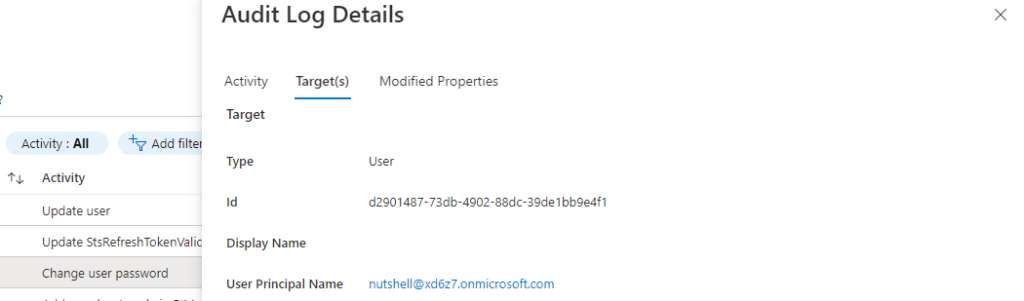

Sie können vernünftigerweise (wenn auch nicht endgültig) davon ausgehen, dass dieser Angriff stattgefunden hat, wenn zwei Protokollereignisse nacheinander in Entra ID auftreten: "Benutzerpasswort ändern" gefolgt von "Benutzer aktualisieren" mit einem geänderten DisplayName und einem Ziel, das denselben UPN verwendet(Abbildung 9, Abbildung 10).

SyncJacking-Behebung

MSRC hat seine Richtlinien aktualisiert und die folgende Empfehlung aufgenommen:

Harte Abgleichübernahme deaktivieren. Hard Match Takeover ermöglicht es Entra Connect, die Kontrolle über ein in der Cloud verwaltetes Objekt zu übernehmen und die Quelle der Autorität für das Objekt in Active Directory zu ändern. Sobald die Autoritätsquelle eines Objekts von Entra Connect übernommen wurde, werden Änderungen am Active Directory-Objekt, das mit dem Entra ID-Objekt verknüpft ist, die ursprünglichen Entra ID-Daten überschreiben - einschließlich des Kennwort-Hashes, wenn Password Hash Sync aktiviert ist. Ein Angreifer könnte diese Fähigkeit nutzen, um die Kontrolle über Cloud-verwaltete Objekte zu übernehmen. Um dieses Risiko zu minimieren, deaktivieren Sie die Übernahme von Hard Matches.

Unsere Tests zeigen, dass SyncJacking auch nach der Deaktivierung von Hard Match Takeover funktioniert. Unabhängig davon ist es wichtig, diese Abhärtungsrichtlinien anzuwenden.

MSRC weist darauf hin, dass es wichtig ist, MFA für alle Benutzer zu aktivieren, die in Entra ID oder in AD privilegierten Zugriff haben. Die einzige Möglichkeit, diesen Angriff abzuschwächen, besteht derzeit darin, MFA für alle synchronisierten Benutzer zu erzwingen. Dies ist zwar keine todsichere Methode, um einen Angreifer davon abzuhalten, auf Ihr Konto zuzugreifen, wenn SyncJacking missbraucht wird, aber es kann helfen. Achten Sie darauf, dass Sie alle Härtungsrichtlinien befolgen, die Microsoft unter dem vorigen Link angegeben hat, um viele Angriffsflächen in Ihrer hybriden Identitätsumgebung zu entschärfen. Für einen noch besseren Schutz sollten Sie DSP für Identity Threat Detection and Response (ITDR) implementieren.

Zeitplan für die Offenlegung

- 6. Oktober: Semperis entdeckt den Missbrauch und meldet ihn dem MSRC.

- 12. Oktober: MSRC antwortet mit Härtungsrichtlinien.

- 18. Oktober: Semperis antwortet dem MSRC mit neuen Informationen; der Angriff funktioniert immer noch mit den angewandten Abhilfemaßnahmen.

- 27. Oktober: MSRC nimmt den Fall wieder auf, um die Informationen zu überprüfen.

- 4. November: MSRC aktualisiert die Richtlinien für die Härtung der Dokumentation, um speziell den Missbrauch von Hard Matching zu verhindern, und weist darauf hin, dass das hier beschriebene Verhalten von Hard Matching beabsichtigt ist.

- 7. November: Semperis antwortet auf MSRC; der Angriff funktioniert auch mit den angewandten Härtungsrichtlinien.

- 11. November: MSRC behauptet, dass dieses Verhalten beabsichtigt ist.

Danksagungen

Besonderen Dank an die folgenden Personen:

- Andrea Pierini (@decoder_it)

- Charlie Clark (@exploitph)

- Sapir Federovsky (@sapirxfed)

Besondere Anerkennung gebührt dem MSRC dafür, dass es die Gefährdung erkannt und schnell mit aktualisierten Richtlinien reagiert hat.