Cet article décrit un abus de la synchronisation de l'appariement dur dans Entra Connect qui peut conduire à la prise de contrôle du compte Entra ID. Ces résultats s'appuient sur la recherche que Semperis a publiée en août, qui décrivait l' abus de la synchronisation douce (également connue sous le nom de synchronisation SMTP).

Cette vulnérabilité SyncJacking signifie qu'un attaquant disposant de certains privilèges peut abuser de la synchronisation hard matching dans Entra Connect pour prendre complètement le contrôle de n'importe quel compte Entra ID synchronisé - y compris l'Administrateur Global Actif.

Ces résultats ont été rapidement signalés au Microsoft Security Response Center (MSRC), qui a mis à jour les lignes directrices de renforcement afin de fournir des mesures d'atténuation plus spécifiques contre l'abus de l'appariement des données. Bien que le MSRC ait rapidement réagi et mis à jour les directives de renforcement, des tests supplémentaires montrent que l'attaque peut réussir même après la mise en œuvre de ces mesures d'atténuation. Par conséquent, nous conseillons vivement de prendre des mesures d'atténuation supplémentaires pour lutter contre les abus et la prise de contrôle potentielle d'un compte Entra ID.

Entra Connect et hard matching

Comme expliqué dans "SMTP Matching Abuse in Azure AD", Entra Connect est une application Microsoft qui prend en charge l'identité hybride en synchronisant les objets AD sur site avec les objets Entra ID. Les fonctionnalités d'Entra Connect comprennent la synchronisation du hachage des mots de passe, l'authentification de passage, l'intégration de la fédération (avec ADFS) et la synchronisation (avec Entra Connect Sync). La prise de contrôle d'un compte Entra ID en dur dont il est question ici abuse des fonctions de synchronisation de hachage de mot de passe et de synchronisation générale d'Entra Connect.

Pour assurer l'intégrité entre l'environnement sur place et les locataires d'Entra ID dans les implémentations d'identité hybride, Entra Connect fait correspondre les objets d'utilisateur entre AD et Entra ID. Un attribut d'ancrage de source, choisi lors de la configuration et de la synchronisation initiales d'Entra Connect, identifie de façon unique chacun de ces objets d'utilisateur entre AD et Entra ID. Entra Connect utilise cet attribut pour faire correspondre les objets utilisateurs entre Entra ID et AD en utilisant l'une des deux techniques suivantes :

- Correspondance difficile

- Correspondance douce (SMTP)

Correspondance difficile

Si vous laissez Azure gérer l'ancre de source, Entra Connect recherche l'un des deux attributs sourceAnchor possibles :

- Entra Connect version 1.1.486.0 ou plus ancienne recherche l'objetGUID

- Entra Connect version 1.1.524.0 ou plus récente recherche le mS-DS-ConsistencyGuid

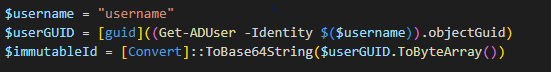

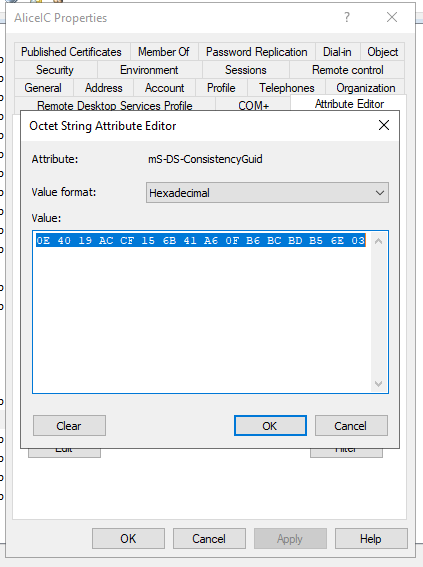

Si l'attribut mS-DS-ConsistencyGuid n'est pas rempli, Entra Connect écrit l'objectGUID de l'utilisateur dans cet attribut. La valeur correspondante sur l'objet Entra ID est ImmutableID (l'objectGUID encodé en base64). La figure 1 montre un exemple d'appariement difficile : obtenir l'ImmutableID d'un objet Entra ID à partir de l'objectGUID de l'utilisateur AD sur site.

C'est ce mécanisme qui fait l'objet de l'abus dont il est question dans ce billet.

Synchronisation du hachage du mot de passe

La synchronisation du hachage du mot de passe, une méthode d'authentification qui est activée par défaut dans les environnements d'identité hybride Entra ID, synchronise le hachage du mot de passe AD de l'utilisateur sur place avec Entra ID toutes les deux minutes. Cette synchronisation permet l'utilisation du même mot de passe pour ouvrir une session dans AD et Entra ID. (Pour une explication détaillée de la synchronisation du hachage du mot de passe, voir "Understanding Azure AD Password Hash Sync").

Comment les attaquants peuvent-ils utiliser la concordance des données pour faciliter la prise de contrôle d'un compte Entra ID ?

Pour réaliser cette attaque, un attaquant n'a besoin que de deux autorisations :

- Write-all-Properties ou GenericWrite sur un compte AD on-prem non synchronisé

- Supprimer sur un compte AD synchronisé on-prem

L'exemple suivant illustre cette attaque sur un compte avec une attribution de rôle d'administrateur global actif dans Entra ID. Notez que cette attaque fonctionne sur n'importe quel compte synchronisé.

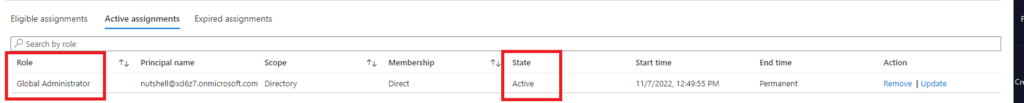

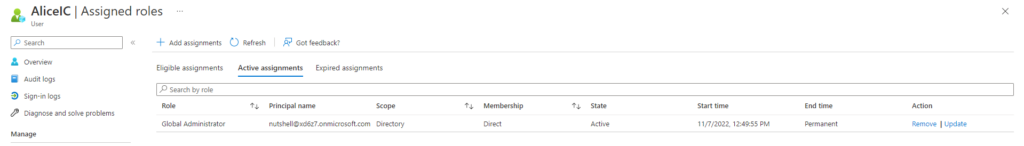

Nutshell est un administrateur global actif synchronisé dans Entra ID avec l'UPN nutshell@xd6z7.onmicrosoft.com (Figure 2, Figure 3).

Comme nutshell est un utilisateur synchronisé, il est présent dans l'environnement AD sur site. L'attaquant dispose de l'autorisation Write-All-Properties sur un compte AD on-prem non synchronisé, AliceIC. L'attaquant dispose également de l'autorisation Delete sur le compte nutshell AD synchronisé sur site. De plus, l'attaquant possède le mot de passe du compte AliceIC.

Voici comment l'attaquant peut utiliser l'utilisateur on-prem AliceIC pour détourner le compte Entra ID de nutshell.

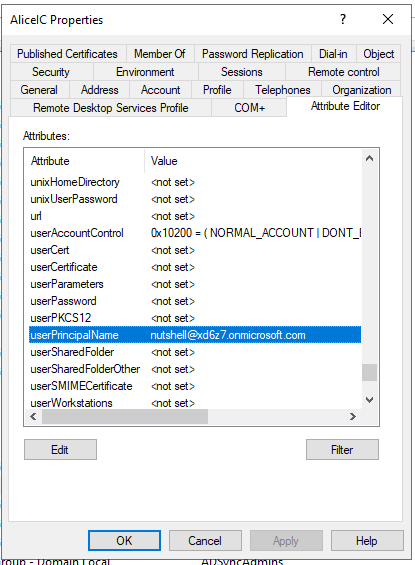

Tout d'abord, l'attaquant copie l'UPN de l 'Entra ID dans l'attribut userPrincipalName de l'AD d'AliceIC (Figure 4).

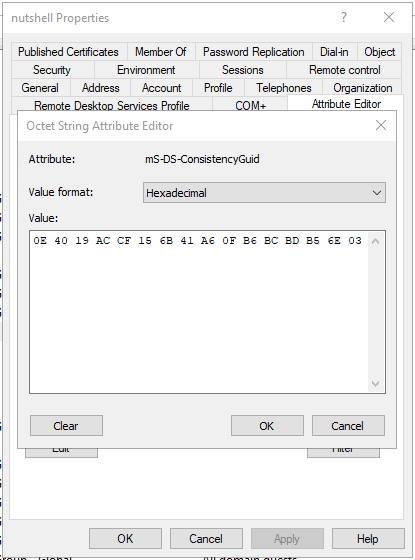

La figure 5 montre la population de l'attribut nutshell on-prem AD mS-DS-ConsistencyGuid.

Ensuite, l'attaquant copie la valeur de l'attribut nutshell mS-DS-ConsistencyGuid dans l'attribut AliceIC mS-DS-ConsistencyGuid (Figure 6).

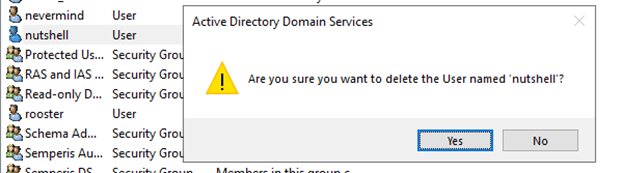

Enfin, l'attaquant supprime le compte nutshell sur site et attend la synchronisation (figure 7).

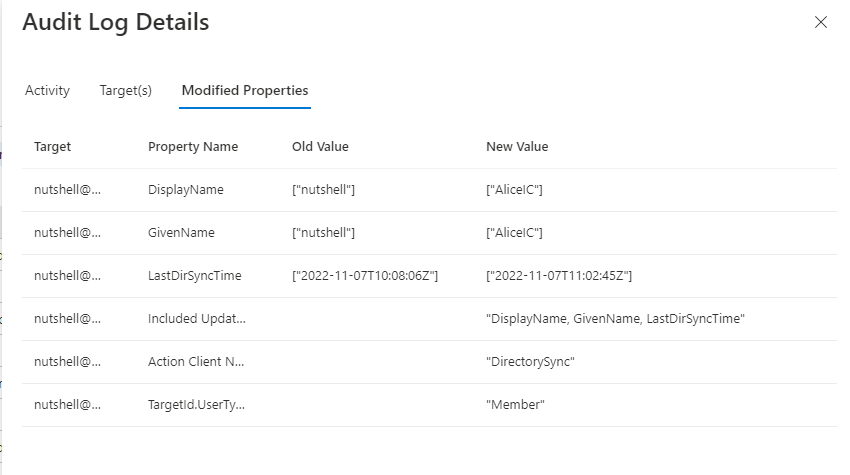

Maintenant, le compte AD AliceIC on-prem est synchronisé avec le compte Entra ID nutshell. Comme Entra Connect utilise par défaut la synchronisation du hachage des mots de passe, le mot de passe d'AliceIC et l'attribut DisplayName sont également synchronisés avec le compte Entra ID nutshell.

AliceIC est maintenant un Administrateur Global Actif et agit au nom de nutshell (Figure 8 ). Comme mentionné précédemment, vous ne trouverez aucune trace de ces changements dans les logs on-prem et seulement une trace minimale dans les logs Entra ID.

Il est important de noter pourquoi les attaquants peuvent exploiter cette méthode :

- L'utilisation de l'appariement dur pour faciliter la prise de contrôle du compte Entra ID ne laisse aucune trace dans les journaux AD on-prem et seulement une trace minimale dans les journaux Entra ID.

- L'attaque ne nécessite que deux autorisations sur les comptes cibles pour prendre complètement le contrôle de n'importe quel compte synchronisé avec n'importe quel rôle.

- Un attaquant qui possède des permissions relativement élevées dans AD peut prendre le contrôle d'Entra ID en prenant le contrôle de n'importe quel compte synchronisé avec une affectation active/éligible.

Abus potentiels

Délégation d'utilisateurs. Si un utilisateur ou un groupe s'est vu déléguer le contrôle de la gestion des utilisateurs dans une ou plusieurs unités d'organisation (OU) avec des utilisateurs synchronisés et non synchronisés, alors cet utilisateur ou ce groupe a le contrôle total de ces objets et peut détourner n'importe lequel d'entre eux - en théorie, il peut même devenir un administrateur global.

Opérateurs de compte. Tout utilisateur du groupe Opérateurs de compte peut gérer tous les comptes et dispose de privilèges de création de compte. Par conséquent, n'importe quel opérateur de compte peut détourner n'importe quel utilisateur synchronisé.

Utilisation de Semperis DSP pour détecter ce type de prise de contrôle de compte Entra ID

Semperis Directory Services Protector ( DSP) collecte les changements d'ID Entra et les données AD sur site et utilise ces données pour détecter les tentatives d'exploitation de cette vulnérabilité. Malgré les traces minimes laissées par l'attaque, les capacités spécifiques de DSPpermettent de la détecter.

Autres détections de l'abus SyncJacking

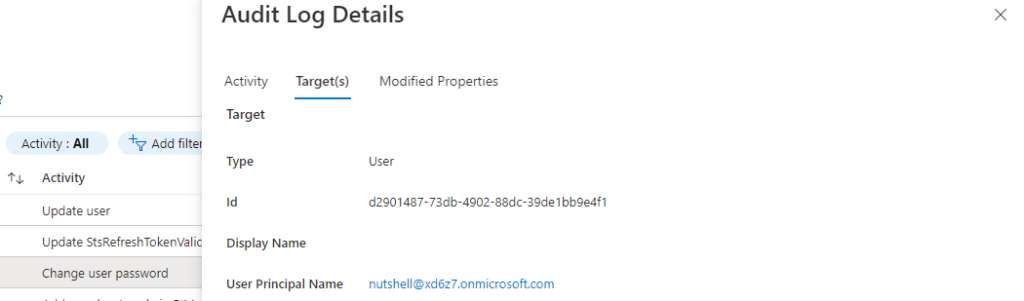

Vous pouvez raisonnablement (mais pas définitivement) supposer que cette attaque s'est produite si deux événements de journal se produisent l'un après l'autre dans Entra ID : "Change user password" suivi de "Update User" avec un DisplayName modifié et une cible qui utilise le même UPN(Figure 9, Figure 10).

Remédiation du SyncJacking

Le CSEM a mis à jour ses lignes directrices pour y inclure la recommandation suivante :

Désactiver le Hard Match Takeover. Le Hard Match Takeover permet à Entra Connect de prendre le contrôle d'un objet géré dans le nuage et de changer la source d'autorité de l'objet en Active Directory. Une fois que la source d'autorité d'un objet est prise en charge par Entra Connect, les changements apportés à l'objet Active Directory qui est lié à l'objet Entra ID écraseront les données originales d'Entra ID - y compris le hachage du mot de passe, si la synchronisation du hachage du mot de passe est activée. Un attaquant pourrait utiliser cette capacité pour prendre le contrôle d'objets gérés dans le nuage. Pour atténuer ce risque, désactivez la prise de contrôle par correspondance dure.

Nos tests montrent que le SyncJacking fonctionne même après avoir désactivé le hard match takeover. Quoi qu'il en soit, il est important d'appliquer cette directive de durcissement.

Le CSEM affirme qu'il est important d'activer le MFA pour tous les utilisateurs qui ont un accès privilégié dans Entra ID ou dans AD. Actuellement, la seule façon d'atténuer cette attaque est d'appliquer le MFA à tous les utilisateurs synchronisés. Ce n'est pas un moyen infaillible d'empêcher un attaquant d'accéder à votre compte si le SyncJacking est utilisé de manière abusive, mais cela peut aider. Veillez à suivre toutes les directives de renforcement fournies par Microsoft dans le lien précédent pour atténuer de nombreuses surfaces d'attaque dans votre environnement d'identité hybride. Pour une protection encore plus grande, envisagez d'implémenter DSP pour Identity Threat Detection and Response (ITDR).

Calendrier de divulgation

- 6 octobre : Semperis découvre des abus et les signale au CSEM.

- 12 octobre : le CSEM répond en proposant des lignes directrices sur le durcissement.

- 18 octobre : Semperis répond au CSEM avec de nouvelles informations ; l'attaque fonctionne toujours avec les mesures d'atténuation appliquées.

- 27 octobre : Le CSEM rouvre le dossier pour examiner les informations.

- 4 novembre : Le CSEM met à jour les directives de durcissement de la documentation afin d'atténuer spécifiquement les abus en matière d'appariement dur, et note que le comportement d'appariement dur décrit ici est le fruit d'une conception.

- 7 novembre : Semperis répond au CSEM ; l'attaque fonctionne toujours avec les directives de renforcement appliquées.

- 11 novembre : le CSEM maintient que le comportement est intentionnel.

Remerciements

Nous remercions tout particulièrement les personnes suivantes :

- Andrea Pierini (@decoder_it)

- Charlie Clark (@exploitph)

- Sapir Federovsky (@sapirxfed)

Nous remercions tout particulièrement le CSEM d'avoir reconnu l'exposition et d'avoir réagi rapidement en publiant des lignes directrices actualisées.