Die ressourcenbasierte eingeschränkte Delegation (RBCD) ist eine Active Directory (AD) Sicherheitsfunktion, die es Administratoren ermöglicht, Berechtigungen zu delegieren, um Ressourcen sicherer und mit größerer Kontrolle zu verwalten. RBCD wurde in Windows Server 2012 R2 als Erweiterung der traditionellen Kerberos Constrained Delegation (KCD) eingeführt und kann dazu beitragen, das Risiko der Privilegieneskalation zu verringern und das Prinzip der geringsten Privilegien zu wahren.

Warum eine ressourcenbasierte eingeschränkte Delegation?

Durch die Verwendung von RBCD zum Delegieren von Berechtigungen auf einer granularen Ebene können Administratoren sicherstellen, dass Benutzer und Dienste nur den Mindestzugriff haben, der für die Ausführung ihrer Aufgaben erforderlich ist. Durch die Beibehaltung dieses Mindestmaßes an Privilegien wird das Risiko eines unbefugten Zugriffs oder Missbrauchs sensibler Daten verringert.

Die ressourcenbasierte eingeschränkte Delegation ist besonders nützlich für Dienstkonten, die im Namen von Benutzern auf Ressourcen zugreifen müssen, aber keinen vollen Zugriff auf die Konten der Benutzer haben sollten. Bei RBCD basiert die Delegation von Berechtigungen auf Ressourcen und nicht auf den Dienstkonten, die auf diese Ressourcen zugreifen.

RBCD ermöglicht es Administratoren, bestimmten Benutzern oder Gruppen die Möglichkeit zu geben, sich beim Zugriff auf eine bestimmte Ressource als andere Benutzer auszugeben, ohne ihnen umfassende Berechtigungen für alle Ressourcen innerhalb der Domäne zu geben. Nehmen wir zum Beispiel an, dass:

- Eine Anwendung muss auf eine Dateifreigabe zugreifen, sollte aber nicht in der Lage sein, Dateien in der Freigabe zu löschen oder zu ändern. Wenn Sie RBCD aktivieren, können Sie das Konto des Anwendungsdienstes so konfigurieren, dass es beim Zugriff auf die Dateifreigabe die Identität eines Benutzers annimmt. Auf diese Weise hat das Konto nur Zugriff auf die Dateien, die die Anwendung benötigt.

- Eine Anwendung interagiert mit einer Datenbank. Um die Sicherheit zu erhöhen und den Zugriff auf die Datenbank zu kontrollieren, können Sie mit RBCD Berechtigungen an das Konto des Anwendungsdienstes delegieren, so dass dieser sich beim Zugriff auf die Datenbank als Benutzer ausgeben kann.

Wie man ressourcenbasierte eingeschränkte Delegation ermöglicht

Um die Verwendung der ressourcenbasierten eingeschränkten Delegation zu ermöglichen, müssen Sie das AD-Attribut msDS-AllowedToActOnBehalfOfOtherIdentity ändern. Sie ändern das Attribut, um festzulegen, welche Sicherheitsprinzipale (z.B. Benutzer oder Gruppen) ihre Berechtigungen an einen auf dem Computer laufenden Dienst delegieren dürfen.

Nach der Konfiguration können die angegebenen Sicherheitsprinzipale ihre Privilegien an das Dienstkonto delegieren, unter dem der Dienst läuft. Diese Delegierung ermöglicht es dem Dienst, sich beim Zugriff auf Ressourcen als diese Principals auszugeben. Der Dienst kann dann im Namen von Benutzern auf Ressourcen zugreifen, ohne übermäßige Berechtigungen zu benötigen. Dieser Ansatz trägt dazu bei, das Prinzip der geringsten Privilegien zu wahren und die Sicherheit zu erhöhen.

Um das Attribut msDS-AllowedToActOnBehalfOfOtherIdentity zu konfigurieren, können Sie PowerShell oder Lightweight Directory Access Protocol (LDAP)-basierte Dienstprogramme verwenden. Um unbefugten Zugriff zu verhindern und eine sichere Umgebung bei der Änderung des Attributs aufrechtzuerhalten, erteilen Sie Delegationsberechtigungen nur an die erforderlichen Sicherheitsprinzipale.

Ressourcenbasierte eingeschränkte Delegation und AD-Sicherheitsrisiken

Die Änderung des Attributs msDS-AllowedToActOnBehalfOfOtherIdentity kann Auswirkungen auf die Sicherheit haben, wenn sie nicht sorgfältig und mit Bedacht durchgeführt wird. Einige der Risiken sind:

- Privilegienerweiterung: Ein Dienstkonto oder ein Benutzer erhält unbefugten Zugriff auf Ressourcen.

- Vergrößerte Angriffsfläche: Ein Angreifer nutzt die delegierten Berechtigungen eines kompromittierten Dienstes oder Benutzerkontos aus, um sich Zugang zu sensiblen Ressourcen zu verschaffen oder bösartige Aktionen durchzuführen.

- Komplexität und Herausforderungen bei der Verwaltung: Die Verwaltung und Pflege des Attributs msDS-AllowedToActOnBehalfOfOtherIdentity kann komplex sein, insbesondere in großen Umgebungen mit mehreren Dienstkonten und Ressourcen. Fehlkonfigurationen oder Inkonsistenzen können zu Sicherheitslücken oder unbeabsichtigten Konsequenzen führen.

- Schwierigkeiten bei der Prüfung und Überwachung: Das Nachverfolgen und Überwachen der Verwendung von delegierten Berechtigungen kann schwierig sein und erfordert zusätzliche Protokollierung und Überwachung, um sicherzustellen, dass delegierte Berechtigungen angemessen und sicher verwendet werden.

Ein weiteres potenzielles Sicherheitsrisiko im Zusammenhang mit der ressourcenbasierten eingeschränkten Delegation betrifft das krbtgt-Konto. Es ist möglich, die Kerberos-Delegation für das krbtgt-Konto selbst zu konfigurieren. Diese Möglichkeit ist besorgniserregend, da das krbtgt-Konto eine wichtige Rolle im Kerberos-Authentifizierungsprozess spielt.

Für die Authentifizierung sind nur allgemeine Schreibrechte erforderlich, was eine geringere Berechtigungsstufe ist als Domänenadministratorrechte. Das bedeutet, dass ein Angreifer - selbst wenn er nur über eingeschränkte Berechtigungen verfügt - in der Lage sein könnte, die Delegationseinstellungen des krbtgt-Kontos zu manipulieren, ohne dass er vollen administrativen Zugriff auf die Domäne benötigt.

Diese potenziell gefährliche Situation kann eine Schwachstelle im Kerberos-Authentifizierungsprozess schaffen. Ein Angreifer, der diese Schwachstelle erfolgreich ausnutzt, könnte in der Lage sein, sich unbefugten Zugriff auf Ressourcen zu verschaffen oder böswillige Aktionen in der Domäne durchzuführen, was zu ernsthaften Sicherheitsverletzungen führen kann. Beispiele hierfür sind die Generierung einer Ticket Granting Service (TGS)-Anfrage an das krbtgt-Konto als beliebiger Benutzer, was im Wesentlichen zur Folge hat, dass ein Ticket Granting Ticket (TGT) ähnlich wie ein Golden Ticket generiert wird.

Das Problem ist noch nicht zu Ende. Es wurde entdeckt, dass dieses Sicherheitsrisiko auch in bestimmten Azure AD-Umgebungen auftreten kann. Wenn Sie Azure AD verwenden und die Funktion Seamless SSO aktivieren, wird in Ihrem Tenant ein automatisches Computerkonto-Objekt namens AZUREADSSOACC generiert. Wenn dieses Objekt mit RBCD konfiguriert ist, kann jeder Benutzer, der dem Attribut msDS-AllowedToActOnBehalfOfOtherIdentity dieses Objekts hinzugefügt wird, sich als ein beliebiger Benutzer innerhalb des Azure AD-Tenants ausgeben.

Daher müssen Sie sicherstellen, dass das Attribut dieses Objekts leer bleibt und niemals konfiguriert wird. Wenn Sie feststellen, dass das Attribut konfiguriert wurde, ist die Wahrscheinlichkeit groß, dass Ihr System kompromittiert wurde und Ihr Azure AD-Mandant einem erheblichen Risiko ausgesetzt ist.

Bewertung und Beseitigung von RBCD-Sicherheitsrisiken

Um potenzielle Fehlkonfigurationen und Sicherheitslücken zu erkennen und um festzustellen, ob die Sicherheit Ihres Active Directory gefährdet ist, sollten Sie regelmäßig AD-Sicherheitsscans durchführen.

Sie können Tools verwenden wie Purple Knight oder Semperis Directory Services Protector ( DSP). Wenn diese Tools in Ihrer Umgebung ausgeführt werden, scannen und suchen sie nach bestimmten Indikatoren, einschließlich Anzeichen für die hier besprochenen Exploits.

Solche Scans können Ihnen helfen, wichtige Fragen zur AD-Sicherheit zu beantworten:

- Ist das Konto krbtgt mit RBCD konfiguriert?

- Ist die Konfiguration korrekt eingerichtet?

- Haben irgendwelche Benutzer die Berechtigung, RBCD unter dem Konto krbtgt zu konfigurieren?

- Wer kann einen TGS mit den Berechtigungen des Objekts anfordern, für das er konfiguriert wurde, z. B. das Konto krbtgt und alle Domänencontroller (DCs) innerhalb der Gesamtstruktur?

Purple Knight und DSP Scans untersuchen speziell das krbtgt-Konto und DC-Objekte, umfassen aber auch alle Computerobjekte. Es ist sehr unwahrscheinlich, dass dieser Alarm in einer typischen, nicht kompromittierten AD-Umgebung auftritt. Wird sie entdeckt, ist dies ein deutlicher Hinweis darauf, dass Ihr System kompromittiert wurde.

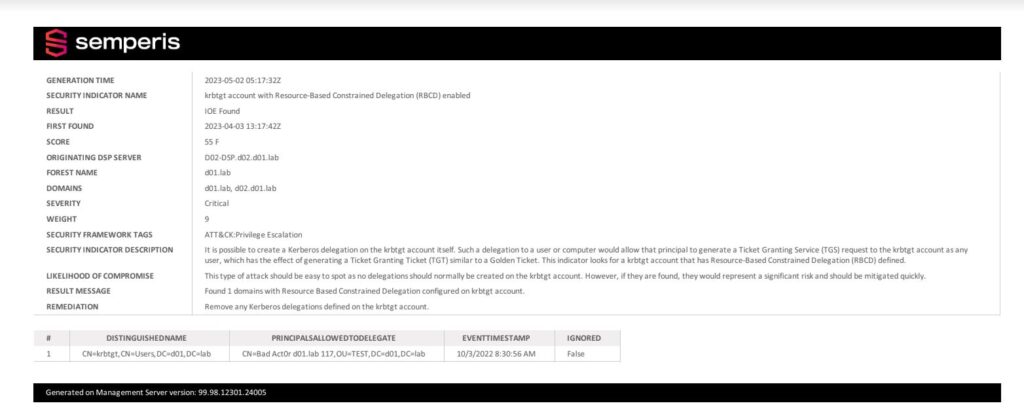

Abbildung 1 zeigt zum Beispiel einen Bericht, der das krbtgt-Konto mit aktiviertem RBCD für einen schlechten Akteur identifiziert.

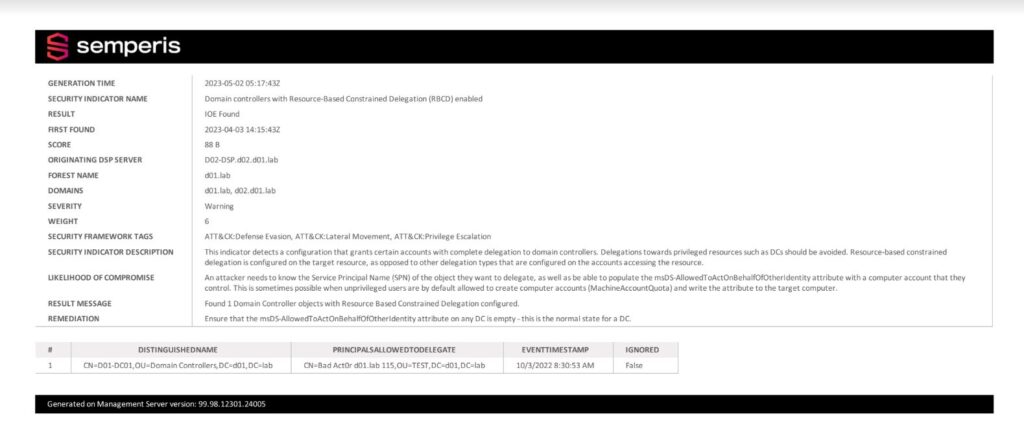

Abbildung 2 zeigt einen Bericht, der das gleiche Problem für DCs in der Umgebung identifiziert.

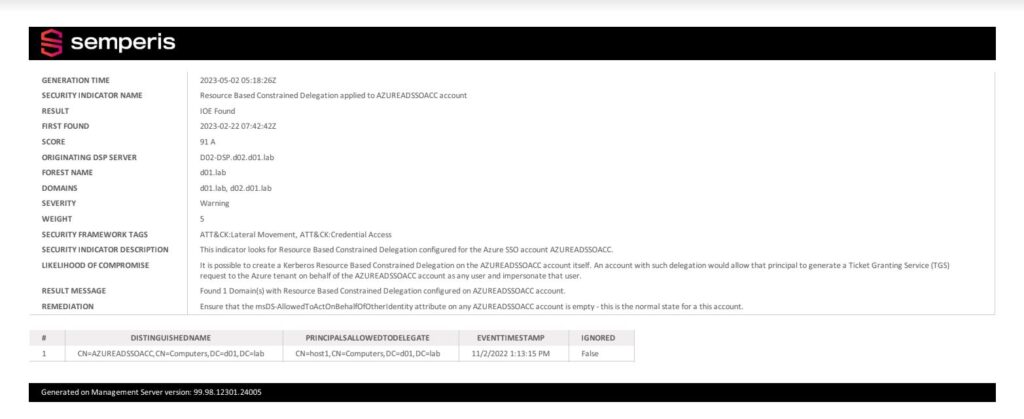

Abbildung 3 zeigt einen Bericht, der das Sicherheitsrisiko in einer Azure AD-Umgebung identifiziert.

RBCD klug verwalten, um die AD-Sicherheit zu erhalten

Die ressourcenbasierte eingeschränkte Delegation kann eine leistungsstarke AD-Sicherheitsfunktion für Administratoren sein, die Berechtigungen mit mehr Kontrolle und Sicherheit delegieren möchten. Doch trotz seiner Vorteile erfordert RBCD eine sorgfältige Verwaltung und Überwachung seiner Konfigurationen, um Sicherheitsrisiken und Schwachstellen zu vermeiden.

Regelmäßige Sicherheitsscans, eine ordnungsgemäße Verwaltung von Berechtigungen und die Einhaltung des Prinzips der geringsten Privilegien sind entscheidend für die Aufrechterhaltung einer sicheren Umgebung. Wenn Administratoren die potenziellen Risiken im Zusammenhang mit RBCD verstehen und angehen, können sie die Fähigkeiten von RBCD nutzen, um die Sicherheit und Effizienz ihrer Active Directory-Infrastruktur zu verbessern.