La delegación restringida basada en recursos (RBCD) es una función de seguridad de Active Directory (AD) que permite a los administradores delegar permisos para gestionar los recursos de forma más segura y con mayor control. Introducida en Windows Server 2012 R2 como una mejora a la tradicional delegación restringida Kerberos (KCD), RBCD puede ayudar a reducir el riesgo de escalada de privilegios y mantener el principio de mínimo privilegio.

¿Por qué utilizar la delegación limitada por recursos?

Al utilizar la RBCD para delegar permisos a un nivel granular, los administradores pueden garantizar que los usuarios y servicios tengan el acceso mínimo necesario para realizar sus tareas. Mantener este nivel de mínimo privilegio reduce las posibilidades de acceso no autorizado o uso indebido de información sensible.

La delegación restringida basada en recursos es especialmente útil para las cuentas de servicio que necesitan acceder a los recursos en nombre de los usuarios, pero que no deben tener acceso total a las cuentas de los usuarios. En la RBCD, la delegación de permisos se basa en los recursos y no en las cuentas de servicio que acceden a esos recursos.

La RBCD permite a los administradores otorgar a usuarios o grupos específicos la capacidad de suplantar a otros usuarios cuando acceden a un recurso en particular, sin otorgarles permisos amplios para todos los recursos dentro del dominio. Por ejemplo, supongamos que:

- Una aplicación necesita acceder a un recurso compartido de archivos pero no debe poder eliminar ni modificar ningún archivo del recurso compartido. Al activar la RBCD, puede configurar la cuenta de servicio de la aplicación para hacerse pasar por un usuario al acceder al recurso compartido de archivos. De este modo, la cuenta sólo tendrá acceso a los archivos que necesite la aplicación.

- Una aplicación interactúa con una base de datos. Para mejorar la seguridad y controlar el acceso a la base de datos, puede utilizar la RBCD para delegar permisos a la cuenta de servicio de la aplicación, permitiéndole suplantar a los usuarios cuando acceda a la base de datos.

Cómo habilitar la delegación limitada en función de los recursos

Para habilitar el uso de la delegación restringida basada en recursos, debe modificar el atributo de AD msDS-AllowedToActOnBehalfOfOtherIdentity. El atributo se modifica para especificar a qué entidades de seguridad (como usuarios o grupos) se les permite delegar sus privilegios en un servicio que se ejecuta en el equipo.

Una vez configuradas, las entidades de seguridad especificadas pueden delegar sus privilegios en la cuenta de servicio que ejecuta el servicio. Esta delegación permite al servicio hacerse pasar por esas entidades de seguridad al acceder a los recursos. De este modo, el servicio puede acceder a los recursos en nombre de los usuarios sin necesidad de permisos excesivos. Este enfoque ayuda a mantener el principio del menor privilegio y a mejorar la seguridad.

Para configurar el atributo msDS-AllowedToActOnBehalfOfOtherIdentity, puede utilizar PowerShell o utilidades basadas en el protocolo ligero de acceso a directorios (LDAP). Para evitar accesos no autorizados y mantener un entorno seguro al modificar el atributo, conceda permisos de delegación sólo a los responsables de seguridad necesarios.

Delegación restringida basada en recursos y riesgos para la seguridad de AD

Modificar el atributo msDS-AllowedToActOnBehalfOfOtherIdentity puede tener implicaciones de seguridad si no se realiza con cuidado y con la consideración adecuada. Algunos de los riesgos incluyen:

- Escalada de privilegios: Una cuenta de servicio o un usuario obtienen acceso no autorizado a los recursos.

- Mayor superficie de ataque: Un atacante explota los permisos delegados de un servicio o cuenta de usuario comprometidos para obtener acceso a recursos sensibles o realizar acciones maliciosas.

- Complejidad y retos de gestión: Gestionar y mantener el atributo msDS-AllowedToActOnBehalfOfOtherIdentity puede ser complejo, especialmente en grandes entornos con múltiples cuentas de servicio y recursos. Los errores de configuración o las incoherencias pueden provocar brechas de seguridad o consecuencias no deseadas.

- Dificultades de auditoría y supervisión: El seguimiento y la auditoría del uso de los permisos delegados pueden resultar complicados y requerir un registro y una supervisión adicionales para garantizar que los permisos delegados se utilicen de forma adecuada y segura.

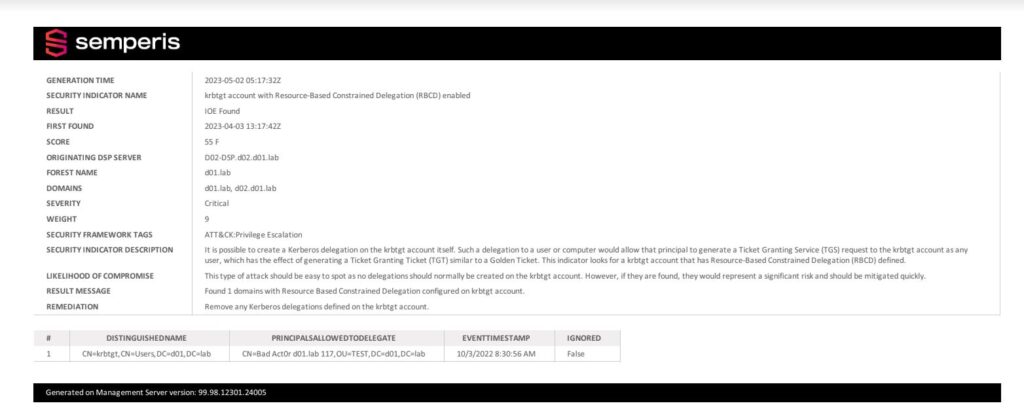

Otro riesgo potencial de seguridad en el contexto de la delegación restringida basada en recursos involucra a la cuenta krbtgt. Es posible configurar la delegación Kerberos en la propia cuenta krbtgt. Esta capacidad es preocupante debido al papel crítico que la cuenta krbtgt juega en el proceso de autenticación Kerberos.

La autenticación sólo requiere permisos de escritura genéricos, que es un nivel de privilegio inferior a los derechos de administrador del dominio. Esto significa que un atacante -incluso uno que sólo haya obtenido permisos limitados- podría ser capaz de manipular la configuración de delegación de la cuenta krbtgt sin necesidad de tener acceso administrativo completo al dominio.

Esta situación potencialmente peligrosa puede crear una vulnerabilidad en el proceso de autenticación Kerberos. Un atacante que explote con éxito esta vulnerabilidad podría ser capaz de obtener acceso no autorizado a recursos o realizar acciones maliciosas en el dominio, dando lugar a graves brechas de seguridad. Los ejemplos incluyen la generación de una solicitud Ticket Granting Service (TGS) a la cuenta krbtgt como cualquier usuario, que tiene el efecto de generar esencialmente un Ticket Granting Ticket (TGT) similar a un Golden Ticket.

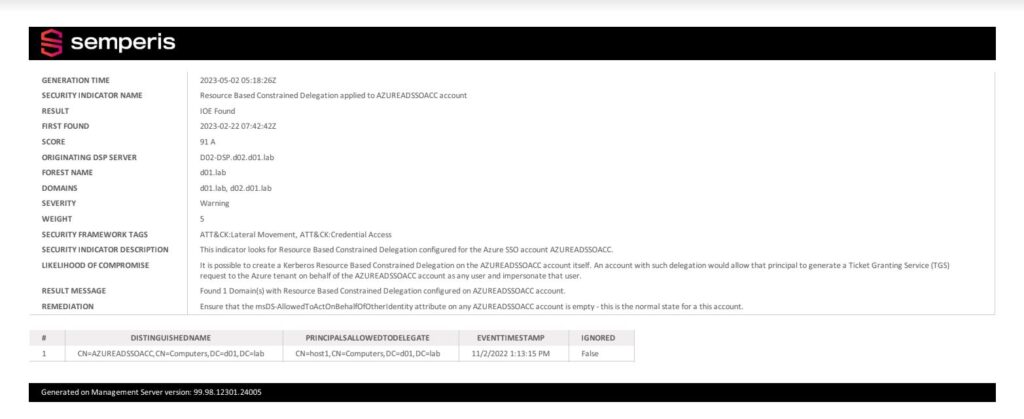

El problema no acaba ahí. Se ha descubierto que este riesgo de seguridad también puede ocurrir en ciertos entornos de Azure AD. Cuando se utiliza Azure AD y se habilita la función Seamless SSO, se genera un objeto de cuenta de equipo automático denominado AZUREADSSOACC dentro de su inquilino. Cuando este objeto se configura con RBCD, cualquier usuario añadido al atributo msDS-AllowedToActOnBehalfOfOtherIdentity de este objeto puede suplantar a cualquier usuario dentro del inquilino de Azure AD.

Como resultado, debe asegurarse de que el atributo de este objeto permanezca vacío y nunca se configure. Si descubre que el atributo se ha configurado, existe una alta probabilidad de que su sistema se haya visto comprometido, lo que supone un riesgo significativo para su inquilino de Azure AD.

Evaluación y corrección de los riesgos de seguridad de la RBCD

Para identificar posibles errores de configuración y vulnerabilidades de seguridad y determinar si la seguridad de su Active Directory se ha visto comprometida, debe realizar análisis de seguridad de AD periódicos.

Puede utilizar herramientas como Purple Knight o Semperis Directory Services Protector (DSP). Cuando se ejecutan en su entorno, estas herramientas escanean y buscan indicadores específicos, incluyendo señales de las vulnerabilidades aquí discutidas.

Estos análisis pueden ayudarle a responder a importantes preguntas sobre la seguridad de AD:

- ¿Está configurada la cuenta krbtgt con RBCD?

- ¿La configuración es correcta?

- ¿Algún usuario tiene permisos para configurar la RBCD en la cuenta krbtgt?

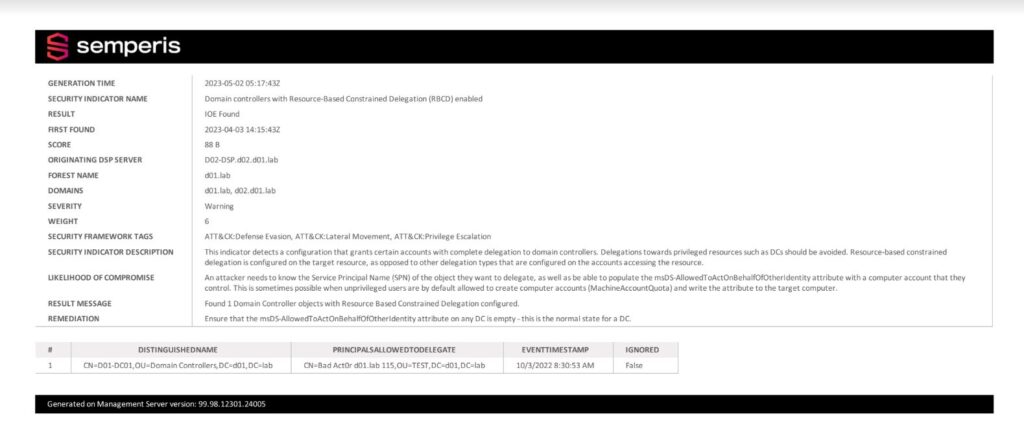

- ¿Quién puede solicitar un TGS con los permisos del objeto en el que se configuró, como la cuenta krbtgt y todos los controladores de dominio (DC) del bosque?

Purple Knight y DSP examinan específicamente la cuenta krbtgt y los objetos DC, pero también abarcan todos los objetos informáticos. Es muy poco probable que esta alerta aparezca en un entorno típico de AD no comprometido. Si se detecta, sirve como una fuerte indicación de que su sistema ha sido comprometido.

La Figura 1, por ejemplo, muestra un informe que identifica la cuenta krbtgt con RBCD activada para un actor malicioso.

La figura 2 muestra un informe que identifica el mismo problema para los DC del entorno.

La Figura 3 muestra un informe que identifica el riesgo de seguridad en un entorno Azure AD.

Gestione la RBCD con prudencia para mantener la seguridad de AD

La delegación restringida basada en recursos puede ser una potente función de seguridad de AD para los administradores que deseen delegar permisos con mayor control y seguridad. Pero a pesar de sus ventajas, la RBCD requiere una gestión y supervisión cuidadosas de sus configuraciones para evitar riesgos y vulnerabilidades de seguridad.

Los análisis de seguridad periódicos, la gestión adecuada de los permisos y el cumplimiento del principio del mínimo privilegio son cruciales para mantener un entorno seguro. Al comprender y abordar los riesgos potenciales asociados con la RBCD, los administradores pueden aprovechar sus capacidades para mejorar la seguridad y la eficiencia de su infraestructura de Active Directory.