Protection de l'identité hybride

Catégories

- Sauvegarde et récupération d'Active Directory (67)

- Sécurité Active Directory (231)

- Sécurité AD 101 (17)

- Outils communautaires (25)

- Modernisation de l'annuaire (9)

- En première ligne (69)

- Protection de l'identité hybride (76)

- Catalogue des attaques d'identité (32)

- Détection et réponse aux menaces liées à l'identité (161)

- Notre mission : Être une force pour le bien (14)

- Purple Knight (5)

- Université Semperis (5)

- Le point de vue du RSSI (16)

- Recherche sur les menaces (77)

- Non classé (3)

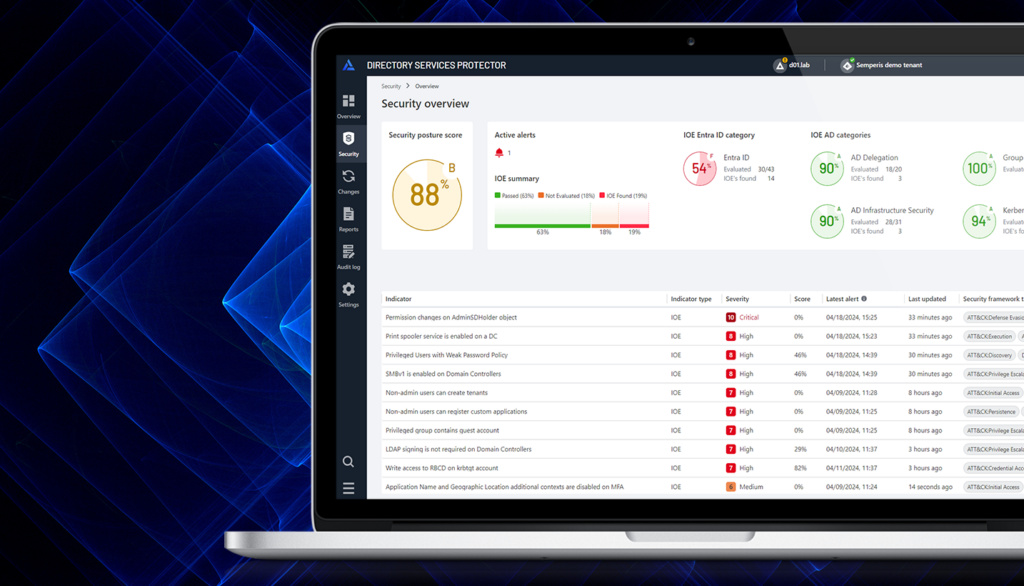

Semperis DSP: Renforcer la protection d'AD et d'Entra ID contre les cyber-menaces

- Eitan Bloch | Chef de produit Semperis

La faille de SolarWinds en décembre 2020 a marqué un changement dans la trajectoire d'attaque des acteurs de la menace. Les cybermenaces ciblent de plus en plus les environnements en nuage des entreprises, généralement Microsoft Entra ID (anciennement Azure AD), puis se déplacent vers Active Directory (AD) sur site - ou vice versa. D'où la question suivante : quel est le niveau de sécurité de votre environnement d'identité hybride ? Quel est le niveau de sécurité de votre environnement d'identité hybride ?

Voici Silver SAML: Golden SAML dans le cloud

- Tomer Nahum et Eric Woodruff

Principales conclusions Golden SAML, une technique d'attaque qui exploite le protocole d'authentification unique SAML, a été utilisée comme un exploit post-fraude, aggravant l'attaque dévastatrice de SolarWinds en 2020 - l'une des plus grandes brèches du 21e siècle. L'attaque SolarWinds sur la chaîne d'approvisionnement a touché des milliers d'organisations dans le monde entier, y compris les États-Unis....

Comment se défendre contre une attaque de type "Overpass the Hash" ?

- Daniel Petri | Gestionnaire principal de la formation

Dans le paysage en constante évolution des cybermenaces, l'attaque Overpass the Hash est un vecteur puissant. S'appuyant sur le protocole d'authentification NTLM, cette attaque permet aux adversaires de ne pas avoir besoin de mots de passe en clair. Au lieu de cela, une attaque Overpass the Hash utilise le hachage d'un utilisateur pour s'authentifier et potentiellement escalader les privilèges. Comme...

MFA pour Active Directory : Vue d'ensemble

- Sean Deuby | Technologue principal, Amériques

La sécurité moderne de l'information repose sur une défense à plusieurs niveaux. Chaque couche soutient les autres et présente des obstacles supplémentaires aux acteurs de la menace. De la gestion des correctifs aux pare-feux périmétriques, chaque couche rend plus difficile la compromission de votre réseau par les attaquants. L'authentification multifactorielle (AMF) est l'une de ces couches. L'AMF a de nombreuses...

Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory (partie 3)

- Daniel Petri | Gestionnaire principal de la formation

Bienvenue dans le dernier épisode de cette série consacrée aux dix principales erreurs de configuration en matière de cybersécurité dans le contexte des environnements Active Directory hybrides. Active Directory est le système d'identité de la plupart des organisations : une partie essentielle de votre infrastructure et une cible de choix pour les cyber-attaquants. Cette semaine, j'aborderai les...

Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory (Partie 2)

- Daniel Petri | Gestionnaire principal de la formation

En matière de cybersécurité, et plus particulièrement de sécurité de l'infrastructure d'identité critique, l'attente minimale de chaque organisation devrait être de combler les vulnérabilités connues et les lacunes de configuration. Bienvenue dans la deuxième partie de notre discussion en trois parties sur la façon dont la liste des dix principales erreurs de configuration en matière de cybersécurité de la CISA et de la NSA s'applique aux environnements Active Directory hybrides et...

Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory

- Daniel Petri | Gestionnaire principal de la formation

À la fin de l'année dernière, la National Security Agency (NSA) et la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis ont publié une liste des vulnérabilités les plus courantes dans les grands réseaux informatiques. Cette liste des dix principales erreurs de configuration de la CISA et de la NSA en matière de cybersécurité révèle des faiblesses systémiques, en particulier (mais pas exclusivement) dans Microsoft Windows...

4 raisons d'améliorer la récupération des ressources d'Entra ID

- Tuna Gezer

Il est désormais bien connu que les cyberattaquants considèrent Active Directory comme leur cible favorite. AD - le principal magasin d'identité pour 90 % des entreprises dans le monde - a été conçu pour une authentification efficace des utilisateurs et une gestion des accès, mais de nombreux environnements AD sur site ont des configurations erronées et risquées qui se sont accumulées au fil du temps. En exploitant les failles de sécurité d'AD, les attaquants...