Rilevamento e risposta alle minacce all'identità

Categorie

- Backup e ripristino di Active Directory (67)

- Sicurezza di Active Directory (231)

- Sicurezza AD 101 (17)

- Strumenti della comunità (25)

- Modernizzazione degli elenchi ( 9)

- Dal fronte ( 69)

- Protezione dell'identità ibrida (76)

- Catalogo degli attacchi all'identità ( 32)

- Rilevamento e risposta alle minacce all'identità ( 161)

- La nostra mission: essere una forza per il bene (14)

- Purple Knight (5)

- Università Semperis (5)

- Il punto di vista del CISO ( 16)

- Ricerca sulle minacce (77)

- Senza categoria (3)

EntraGoat Scenario 3: Sfruttare la proprietà del gruppo in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 novembre 2025

Immergetevi nello Scenario 3 di EntraGoat, dove scoprirete come funzioni Entra ID singolarmente legittime, se combinate con una configurazione errata della proprietà di gruppo, possono creare una catena di escalation dei privilegi che eleva un account di basso livello in una minaccia per tutto l'edificio.

Sfruttamento di Ghost SPN e Kerberos Reflection per l'elevazione dei privilegi del server SMB

- Andrea Pierini

- 29 ottobre 2025

Quando i Service Principal Name (SPN) e le autorizzazioni predefinite non sono configurati correttamente, gli aggressori possono sfruttare la riflessione di Kerberos per ottenere l'accesso a livello di SISTEMA da remoto. Anche con l'aggiornamento di sicurezza di Microsoft, gli SPN fantasma possono ancora perseguitarvi. Scoprite perché.

Sbloccare l'impareggiabile resilienza dell'identità: La partnership Semperis-Cohesity

- Chris Salzgeber | Responsabile di prodotto, Integrazioni

- 17 settembre 2025

La partnership Semperis-Cohesity è la convergenza di due leader del settore, ciascuno con una competenza unica. Con Cohesity Identity Resilience, le organizzazioni possono essere certe che i loro sistemi di identità critici sono sicuri e recuperabili.

EntraGoat Scenario 6: sfruttamento dell'autenticazione basata su certificati per impersonare l'amministratore globale in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 agosto 2025

Nota dell'editore Questo scenario fa parte di una serie di esempi che dimostrano l'uso di EntraGoat, il nostro ambiente di simulazione Entra ID. Una panoramica di EntraGoat e del suo valore è disponibile qui. Bypass del certificato Accesso all'autorità e alla root concessi Lo scenario 6 di EntraGoat illustra una tecnica di escalation dei privilegi in Microsoft Entra ID in cui...

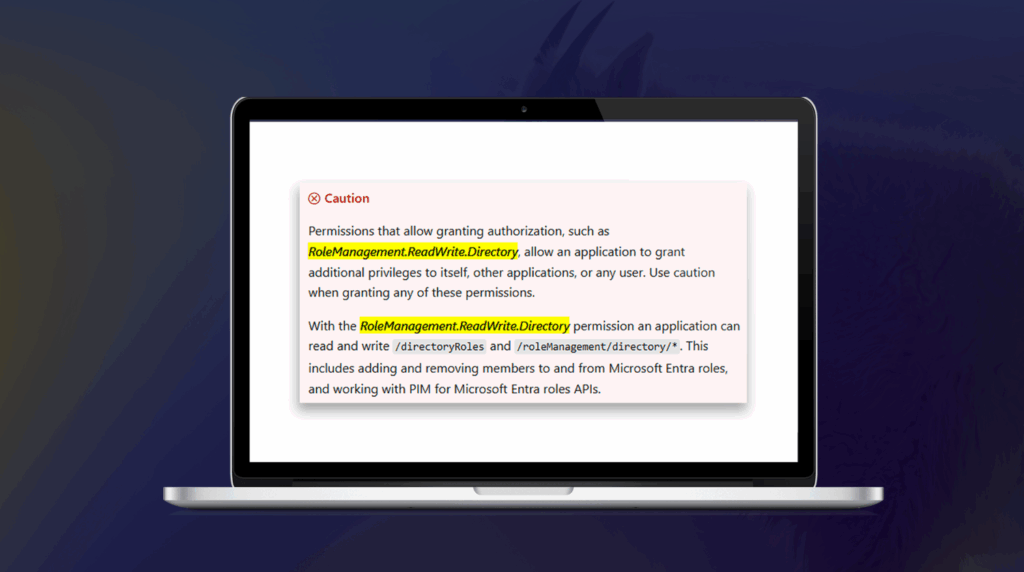

EntraGoat Scenario 2: Sfruttamento delle autorizzazioni del grafico solo per le app in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 05 agosto 2025

Nel nostro secondo scenario di attacco EntraGoat, seguite i passaggi di un certificato incautamente trapelato per acquisire la password di amministratore globale e la compromissione completa dell'Entra ID.

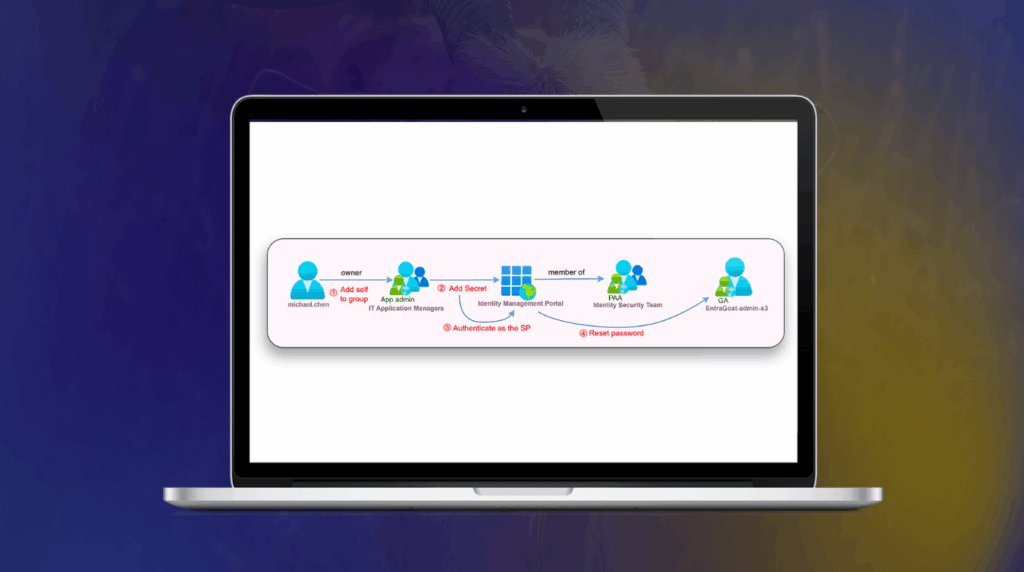

EntraGoat Scenario 1: Abuso di proprietà del responsabile del servizio in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 05 agosto 2025

Come può un account utente con privilegi bassi compromesso sfruttare la proprietà del service principal e completare un tenant takeover di Entra ID? Scopritelo quando vi immergerete nello Scenario 1 di EntraGoat.

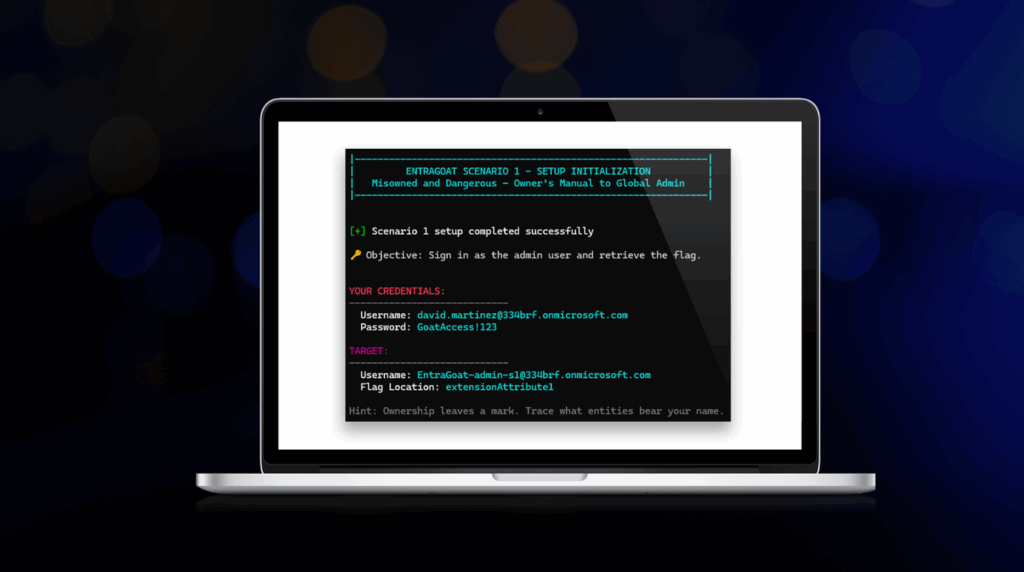

Iniziare con EntraGoat: conoscere Entra ID in modo intelligente

- Jonathan Elkabas e Tomer Nahum

- 04 agosto 2025

Siete pronti a entrare in scena e a sporcarvi gli zoccoli con EntraGoat? Iniziate da qui. Questi passaggi rapidi vi permetteranno di affrontare il vostro primo scenario di attacco.

Cos'è EntraGoat? Un ambiente di simulazione Entra ID deliberatamente vulnerabile

- Jonathan Elkabas e Tomer Nahum

- 04 agosto 2025

Qual è il modo migliore per costruire la resilienza informatica? La pratica! Ecco EntraGoat, il vostro spazio sicuro per l'apprendimento pratico in stile CTF. Tracciate i percorsi di attacco, date la caccia alle configurazioni errate delle identità e scoprite le falle nel controllo degli accessi, mentre costruite la resilienza contro le minacce del mondo reale.