Sicurezza di Active Directory

Categorie

- Backup e ripristino di Active Directory (67)

- Sicurezza di Active Directory (231)

- Sicurezza AD 101 (17)

- Strumenti della comunità (25)

- Modernizzazione degli elenchi ( 9)

- Dal fronte ( 69)

- Protezione dell'identità ibrida (76)

- Catalogo degli attacchi all'identità ( 32)

- Rilevamento e risposta alle minacce all'identità ( 161)

- La nostra mission: essere una forza per il bene (14)

- Purple Knight (5)

- Università Semperis (5)

- Il punto di vista del CISO ( 16)

- Ricerca sulle minacce (77)

- Senza categoria (3)

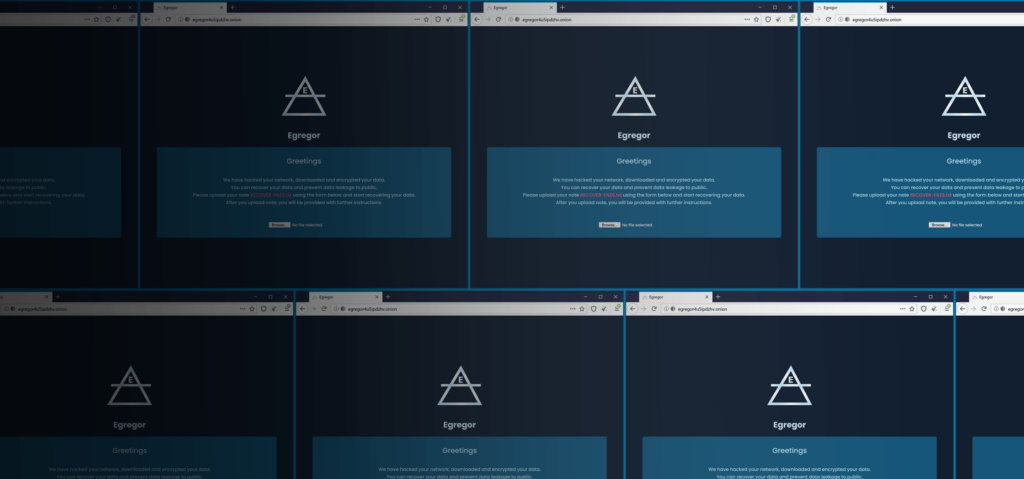

L'attacco Ransomware Egregor a Kmart ricorda che Active Directory deve essere protetto e recuperabile

- Darren Mar-Elia | Vicepresidente dei prodotti

L'ultimo attacco di ransomware-as-a-service lascia il noto rivenditore Kmart con interruzioni di servizio e una Active Directory compromessa. Dopo il "ritiro" del ransomware Maze, avvenuto il mese scorso, molti dei suoi affiliati sono passati al nuovo arrivato, Egregor. Il nome deriva da un termine occulto che indica l'energia o la forza collettiva...

La posta in gioco è più alta nel settore sanitario: Combattere il crimine informatico durante una pandemia

- Gil Kirkpatrick

Nel settore sanitario, i problemi di sicurezza informatica hanno conseguenze che vanno ben oltre la perdita di dati. Recentemente, l'FBI e altre agenzie federali hanno avvertito di una minaccia credibile di "aumento e imminenza della criminalità informatica" per gli ospedali e i fornitori di servizi sanitari statunitensi. I gruppi criminali prendono di mira il settore sanitario per compiere "furti di dati...

Nuova ricerca: Rilevamento di DCShadow su host illegali

- Darren Mar-Elia | Vicepresidente dei prodotti

Vista a 10.000 metri: Molti di noi conoscono la varietà di strumenti, attacchi e avversari che si concentrano sulla violazione di Active Directory. Con il rilascio nel 2018 di DCShadow, un altro vettore altamente efficace si è aggiunto a questo elenco in continua crescita. A merito del team di ricerca, insieme all'exploit,...

L'accusa statunitense di Sandworm evidenzia l'importanza della protezione di Active Directory

- Sean Deuby | Tecnologo principale, Americhe

L'ultimo sviluppo della saga dell'attacco NotPetya del 2017 dovrebbe ricordare alle organizzazioni che basta una manciata di criminali informatici per distruggere tutte le vostre operazioni. La scorsa settimana, il Dipartimento di Giustizia degli Stati Uniti ha annunciato accuse di frode informatica e cospirazione contro sei hacker del gruppo di criminali informatici noto...

L'armamento di Active Directory: Uno sguardo interno agli attacchi ransomware Ryuk, Maze e SaveTheQueen

- Thomas Leduc

Come mai prima d'ora, Active Directory (AD) è nel mirino degli aggressori. In questo blog esamineremo come gli attacchi ransomware stiano abusando dell'AD e come le aziende possano evolvere le loro strategie difensive per stare davanti agli aggressori. Innanzitutto, una breve nota sulla recente vulnerabilità di privilege escalation denominata Zerologon, che consente a un attaccante non autenticato con accesso alla rete di...

Aspetti positivi di Zerologon: L'ultimo attacco ai controller di dominio

- Thomas Leduc

Se c'è mai stato un momento per riesaminare la sicurezza di Active Directory, è questo. In risposta alle crescenti preoccupazioni per la nota vulnerabilità Zerologon (CVE-2020-1472), l'agenzia statunitense per la sicurezza informatica e delle infrastrutture (CISA) ha emanato una "direttiva di emergenza" alle agenzie federali affinché applichino immediatamente la patch di Microsoft. Le imprese...

Una nuova indagine rivela pericolose lacune nei piani di gestione delle crisi

- Thomas Leduc

Quando arriva una tempesta, chi è più preparato è quello che la affronta meglio. Per l'IT, questa tempesta è digitale, una raffica di cyberattacchi che si abbatte abitualmente sulle coste di Microsoft Active Directory (AD). AD è un bersaglio ghiotto e tutti sappiamo perché....

Vulnerabilità in Active Directory: il tallone d'Achille dei CISO

- Darren Mar-Elia | Vicepresidente dei prodotti

Capire come avvengono le compromissioni è una parte fondamentale della formazione di una difesa di cybersecurity. In quest'ottica, di recente mi sono unito a Andy Robbins, co-creatore dello strumento open source di individuazione dei percorsi di attacco, BloodHound, per un webinar che ha illustrato come gli aggressori prendono di mira Active Directory (AD). Durante la presentazione, abbiamo messo in luce una scomoda verità: il centro dei servizi di identità aziendali...