détection et résolution des menaces liées à l'identité

Catégories

- Sauvegarde et récupération d'Active Directory (67)

- Sécurité Active Directory (231)

- Sécurité AD 101 (17)

- Outils communautaires (25)

- Modernisation de l'annuaire (9)

- En première ligne (69)

- Protection de l'identité hybride (76)

- Catalogue des attaques d'identité (32)

- Détection et réponse aux menaces liées à l'identité (161)

- Notre mission : Être une force pour le bien (14)

- Purple Knight (5)

- Université Semperis (5)

- Le point de vue du RSSI (16)

- Recherche sur les menaces (77)

- Non classé (3)

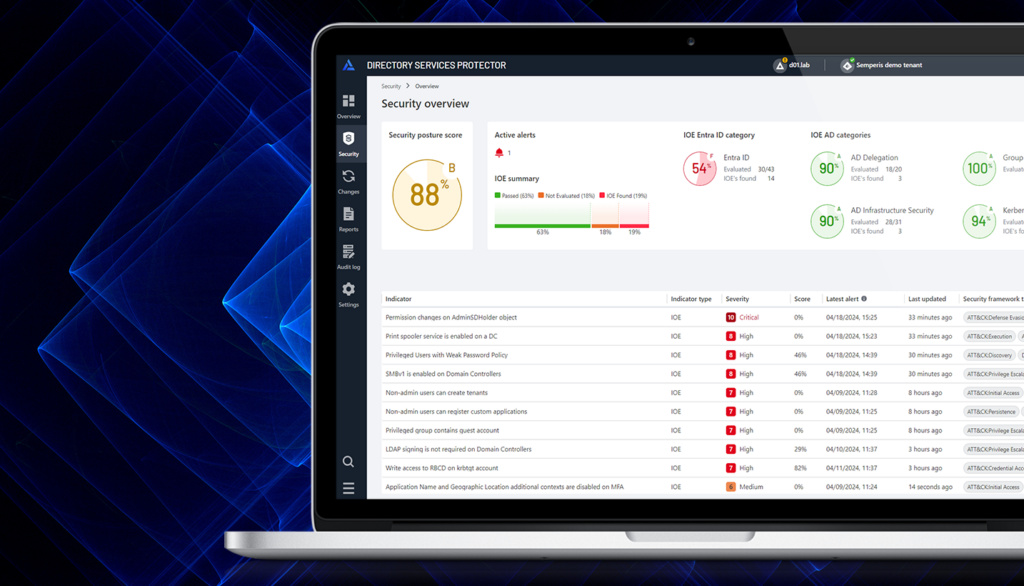

Semperis DSP: Renforcer la protection d'AD et d'Entra ID contre les cyber-menaces

- Eitan Bloch | Chef de produit Semperis

La faille de SolarWinds en décembre 2020 a marqué un changement dans la trajectoire d'attaque des acteurs de la menace. Les cybermenaces ciblent de plus en plus les environnements en nuage des entreprises, généralement Microsoft Entra ID (anciennement Azure AD), puis se déplacent vers Active Directory (AD) sur site - ou vice versa. D'où la question suivante : quel est le niveau de sécurité de votre environnement d'identité hybride ? Quel est le niveau de sécurité de votre environnement d'identité hybride ?

Défense contre les attaques par injection LDAP : Sécurité AD 101

- Daniel Petri | Gestionnaire principal de la formation

L'injection LDAP représente un formidable vecteur de cyberattaque, ciblant les mécanismes d'authentification et d'autorisation au sein de votre environnement Active Directory. En exploitant une mauvaise validation des entrées, les attaquants peuvent manipuler les déclarations LDAP et potentiellement obtenir un accès non autorisé à votre service d'annuaire. Les experts en cybersécurité et en sécurité des identités de Semperis ont une connaissance approfondie de l'injection LDAP,...

Comprendre les risques liés aux paramètres d'accès compatibles antérieurs à Windows 2000

- Guido Grillenmeier | Technologue principal, EMEA

[Le nombre et l'étendue des paramètres de sécurité déroutants et risqués dans Active Directory sont de mieux en mieux connus à chaque nouvelle cyberattaque. Nombre de ces vulnérabilités peuvent être attribuées à des configurations risquées qui se sont accumulées au fil du temps dans les environnements existants. Mais les...

Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory (partie 3)

- Daniel Petri | Gestionnaire principal de la formation

Bienvenue dans le dernier épisode de cette série consacrée aux dix principales erreurs de configuration en matière de cybersécurité dans le contexte des environnements Active Directory hybrides. Active Directory est le système d'identité de la plupart des organisations : une partie essentielle de votre infrastructure et une cible de choix pour les cyber-attaquants. Cette semaine, j'aborderai les...

Réussir la défense contre les attaques de hachage : Sécurité AD 101

- Daniel Petri | Gestionnaire principal de la formation

De nombreuses attaques contre Active Directory commencent par le vol d'un mot de passe. Cependant, une attaque de type "Pass the Hash" adopte une approche différente. Dans cet exemple de vol d'informations d'identification, les acteurs de la menace volent le hachage du mot de passe d'un utilisateur. L'attaque est difficile à détecter et peut conduire à une escalade des privilèges et à de graves...

Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory (Partie 2)

- Daniel Petri | Gestionnaire principal de la formation

En matière de cybersécurité, et plus particulièrement de sécurité de l'infrastructure d'identité critique, l'attente minimale de chaque organisation devrait être de combler les vulnérabilités connues et les lacunes de configuration. Bienvenue dans la deuxième partie de notre discussion en trois parties sur la façon dont la liste des dix principales erreurs de configuration en matière de cybersécurité de la CISA et de la NSA s'applique aux environnements Active Directory hybrides et...

Comment se défendre contre les attaques de type "Golden Ticket" : Sécurité AD 101

- Daniel Petri | Gestionnaire principal de la formation

Les attaques de type Golden Ticket sont particulièrement astucieuses. Comme le Kerberoasting, les attaques Golden Ticket exploitent le système d'authentification Kerberos et constituent l'une des menaces les plus graves pour les environnements Active Directory. Voici plus d'informations sur ce type d'attaque et sur la manière dont vous pouvez défendre votre environnement Active Directory. Qu'est-ce qu'une attaque Golden Ticket...

Les 3 principales tendances des attaques basées sur l'identité à surveiller en 2024

- Semperis

Chaque année, le nombre total de cyberattaques et le coût des dommages liés aux ransomwares augmentent au niveau mondial. Microsoft a récemment indiqué que les tentatives d'attaques par mot de passe sont passées "d'environ 3 milliards par mois à plus de 30 milliards". Il est clair qu'une approche proactive pour atténuer les attaques basées sur l'identité est une bonne résolution pour la nouvelle année. Pour vous aider...