Sécurité d'Active Directory

Catégories

- Sauvegarde et récupération d'Active Directory (67)

- Sécurité Active Directory (231)

- Sécurité AD 101 (17)

- Outils communautaires (25)

- Modernisation de l'annuaire (9)

- En première ligne (69)

- Protection de l'identité hybride (76)

- Catalogue des attaques d'identité (32)

- Détection et réponse aux menaces liées à l'identité (161)

- Notre mission : Être une force pour le bien (14)

- Purple Knight (5)

- Université Semperis (5)

- Le point de vue du RSSI (16)

- Recherche sur les menaces (77)

- Non classé (3)

Exploitation des SPNs fantômes et de la réflexion Kerberos pour l'élévation des privilèges du serveur SMB

- Andrea Pierini

- 29 octobre 2025

Lorsque des SPN (Service Principal Names) mal configurés et des autorisations par défaut s'alignent, les attaquants peuvent exploiter la réflexion Kerberos pour obtenir un accès à distance au niveau SYSTEM. Même avec la mise à jour de sécurité de Microsoft, les SPN fantômes peuvent encore vous hanter. Découvrez pourquoi.

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

Comment sécuriser les comptes de service : Protéger le talon d'Achille de la sécurité de l'identité

- Ran Harel

- 24 juillet 2025

La sécurisation des comptes de service est essentielle pour la sécurité des systèmes d'identité, mais dans la pratique, elle demande beaucoup de temps et de ressources. Découvrez pourquoi les comptes de service constituent une faille de sécurité tenace et comment la combler.

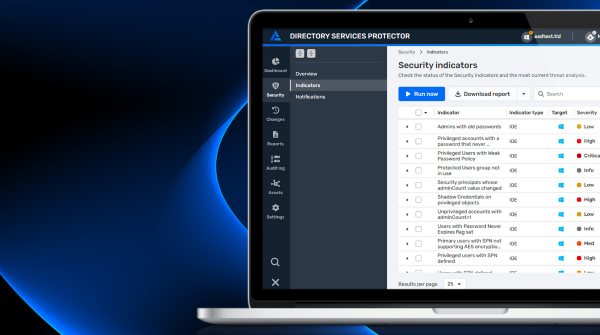

Améliorer la sécurité de l'AD hybride avec une réponse automatisée et une administration simplifiée

- Eran Gewurtz - Directeur de la gestion des produits

- 22 juillet 2025

Les comptes de service sont faciles à mal configurer, difficiles à suivre et souvent oubliés, ce qui en fait des points d'entrée idéaux pour les cyber-attaquants. Découvrez comment DSP étend votre capacité à découvrir, surveiller, gouverner et protéger les comptes de service.

Golden dMSA : Qu'est-ce que le contournement de l'authentification dMSA ?

- Adi Malyanker | Chercheur en sécurité

- 16 juillet 2025

Les comptes de services gérés délégués sont conçus pour révolutionner la gestion des comptes de services. Mais les chercheurs de Semperis ont découvert un défaut de conception critique que les attaquants peuvent exploiter pour la persistance et l'escalade des privilèges dans les environnements AD avec dMSA. En savoir plus sur le Golden dMSA et ses risques.

Comment bloquer BadSuccessor : Le bon, la brute et le truand de la migration dMSA

- Jorge de Almeida Pinto

- 10 juillet 2025

La technique d'escalade des privilèges BadSuccessor présente un risque important pour les environnements Active Directory qui utilisent des comptes de services gérés délégués. Découvrez comment le blocage de la migration des dMSA empêche les attaquants d'utiliser abusivement un dMSA pour prendre le contrôle d'un domaine AD.

Comprendre la posture de sécurité de l'identité : Voir la vue d'ensemble de votre environnement hybride

- Sean Deuby | Technologue principal, Amériques

- 27 juin 2025

Pour atteindre la maturité en matière de cybersécurité, il ne suffit pas d'appuyer sur un bouton. Pour maintenir une position solide en matière de sécurité de l'identité, il faut commencer par examiner de plus près les facteurs complexes qui affectent votre écosystème de l'identité.

Comment se défendre contre les attaques par devinette de mot de passe ?

- Daniel Petri | Gestionnaire principal de la formation

- 13 juin 2025

Voici ce qu'il faut savoir sur la devinette de mot de passe et comment protéger Active Directory et votre organisation.