Webinar

Atingir a resiliência: Reforçar as empresas através da preparação para incidentes cibernéticos

- Semperis

- 30 de abril de 2025

No atual cenário de ameaças, os atacantes dão prioridade aos sistemas de gestão de identidades e acessos, como o Active Diretory (AD) da Microsoft, porque detêm as chaves do reino na maioria das empresas. Por outras palavras, se comprometerem o AD, controlam a organização. É por isso que as estratégias modernas de ciber-resiliência devem centrar-se no reforço, monitorização e...

Da mesa para a realidade: Criar ciber-resiliência através de exercícios de resposta a incidentes

- Semperis

- 16 de março de 2025

No atual cenário de ameaças, a velocidade e a eficácia da sua resposta a incidentes pode significar a diferença entre um pequeno contratempo e uma violação catastrófica. A questão não é se um ciberataque vai acontecer, mas quando - e a preparação continua a ser a sua linha de defesa mais forte. Os exercícios de mesa não são apenas uma prática - são essenciais para expor vulnerabilidades,...

Porque é que o seu AD é um alvo fácil para os piratas informáticos?

- Semperis

- 28 de fevereiro de 2025

O Active Diretory (AD) continua a ser uma pedra angular para muitas organizações, tanto no local como integrado com o Microsoft Entra ID na nuvem. De forma alarmante, 90% dos ataques cibernéticos têm como alvo o AD, o sistema de identidade central para a maioria das empresas. A Semperis fornece proteção abrangente para o AD local e o Entra ID, oferecendo defesa contínua contra ameaças baseadas em identidade antes,...

Superar as vulnerabilidades com a gestão da superfície de ataque

- Semperis

- 30 de dezembro de 2024

À medida que o cenário digital se expande, gerenciar e proteger a superfície de ataque de sua organização nunca foi tão crucial. Junte-se a nós para um webcast de tópicos quentes em que os especialistas do sector fornecerão uma previsão abrangente das tendências de gestão da superfície de ataque (ASM) e oferecerão orientações estratégicas para o final de 2024 e início de 2025....

Como recuperar o Active Diretory quando cada segundo é importante

- Semperis

- 30 de dezembro de 2024

O Microsoft Active Diretory (AD) é um alvo importante para os ciberataques. Quando o AD falha, o mesmo acontece com as suas operações. No entanto, a maioria das organizações não tem um plano de recuperação específico para o AD ou depende da recuperação manual, que pode demorar dias, se não semanas. Auditar a postura de segurança do AD e manter um plano sólido de resposta a incidentes...

Quando cada minuto conta Recuperar o AD durante um ataque

- Semperis

- 28 de dezembro de 2024

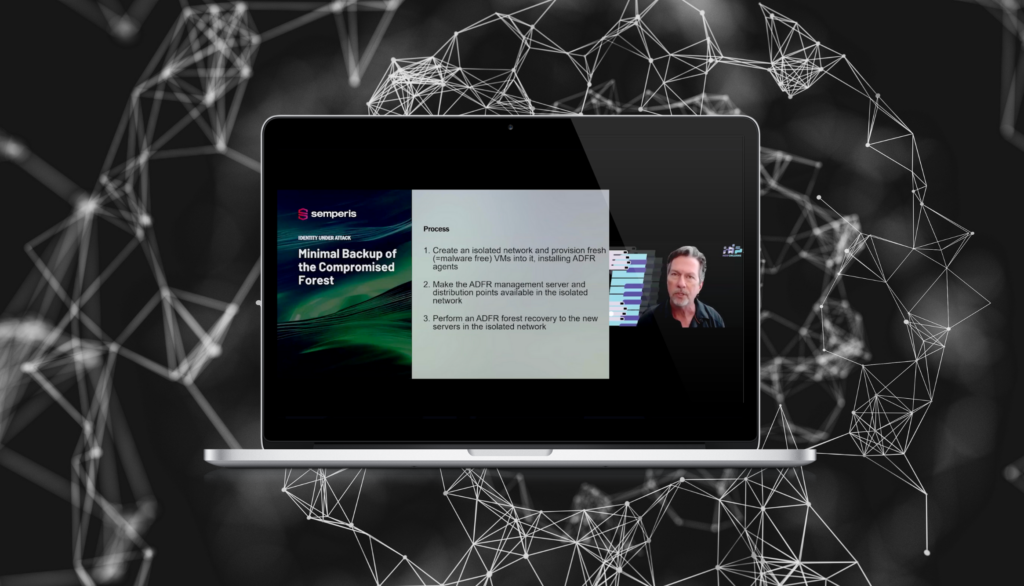

O que faz quando o seu endpoint ou outras protecções iniciais são violadas? O que fazer quando os intrusos já estão na sua rede e possivelmente comprometeram a sua floresta do Active Diretory (AD)? Esta é a verdadeira história de um ataque de ransomware - e como ele foi interrompido. Junte-se a Sean Deuby da Semperis, 15 vezes...

Continuidade do negócio e recuperação do sistema de identidade

- Semperis

Seu plano de recuperação de desastres foi projetado tendo em mente a continuidade dos negócios? A menos que ele inclua procedimentos específicos para recuperar com segurança o Active Diretory (AD) e o Entra ID, você pode sofrer um choque desagradável. A recuperação segura do sistema de identidade é um fator-chave para determinar a rapidez com que sua organização pode voltar...

Recuperação de operações após um ciberataque

- Semperis

As organizações de infra-estruturas críticas que gerem sistemas de tecnologia operacional (OT) ou dispositivos da Internet das Coisas (IoT) enfrentam vários desafios para uma cibersegurança eficaz, incluindo tecnologia desactualizada, a complexidade de diversos ambientes e uma maior superfície de ataque. Rob Ingenthron (Arquiteto de Soluções Sénior, Semperis) discute os desafios enfrentados pelas organizações nos sectores da saúde, fabrico, energia...

Recuperação do Active Diretory: A peça que faltava no seu plano de resiliência operacional

- Semperis

O ransomware e a cibercriminalidade tornaram-se ameaças de topo para as organizações de todos os sectores. Proteger os terminais, adquirir um seguro cibernético, até mesmo pagar um resgate - nenhuma destas opções pode evitar um ataque que ponha fim à atividade. Um passo que é fundamental para a resiliência operacional e empresarial: Um plano de cibersegurança dedicado e que coloque a identidade em primeiro lugar. Os especialistas da indústria da Government Technology e da Semperis...

Criar uma defesa de identidade em camadas

- Semperis

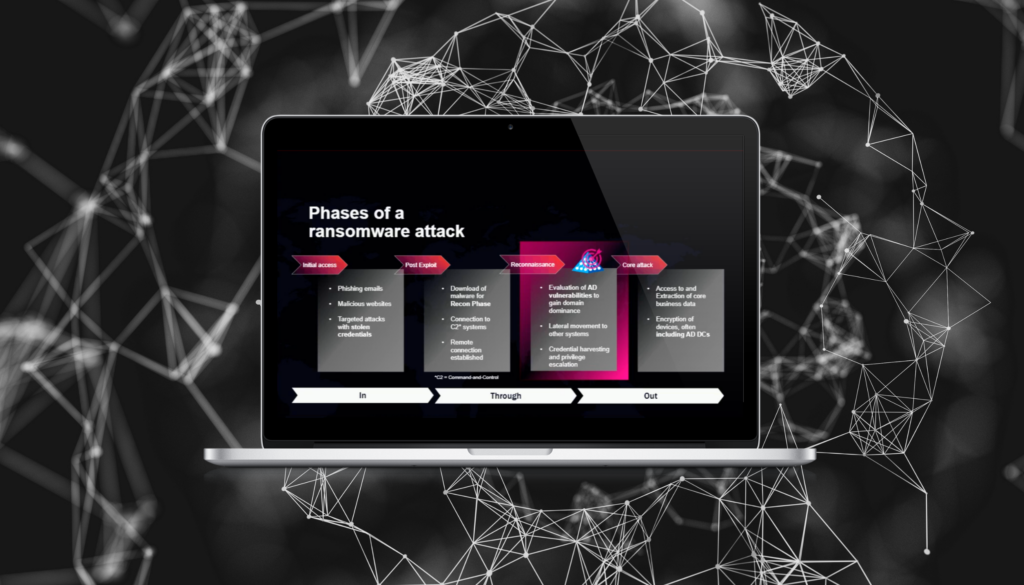

Os ciberataques são peritos em encontrar formas de passar pelas suas defesas e entrar em sistemas de identidade como o Active Diretory. A partir daí, podem mover-se lateralmente, aumentar os privilégios, aceder a recursos sensíveis e injetar malware ou ransomware. A implementação de uma defesa em camadas que inclua a deteção e resposta a ameaças à identidade (ITDR) é fundamental para proteger suas operações...