Publicações em destaque

- Alex Weinert | Diretor de Produtos

- 08 de outubro de 2025

Categorias

Últimas publicações

Categorias

Backup e recuperação do Active Directory

A recuperação de identidade e a gestão de crises são inseparáveis para uma resposta eficaz a incidentes

- Alex Weinert | Diretor de Produtos

- 08 de outubro de 2025

Quando ocorre um incidente cibernético, reina o caos. A empresa está em pânico, a pressão é grande e o desempenho depende da capacidade da equipa para colaborar e inovar. O Ready1 for Identity Crisis Management reúne equipas e ferramentas, simplificando a IR e a recuperação de identidade - e acelerando o regresso às operações comerciais normais.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

5 chaves para a recuperação do Active Diretory tolerante a falhas

- Kriss Stephen | Arquiteto de soluções principal

- Ago 05, 2025

A recuperação de florestas do Active Diretory (AD) é uma das tarefas mais complexas que um profissional de TI pode enfrentar - por isso, não vai querer estar despreparado durante um incidente em direto. Conheça 5 elementos-chave necessários para garantir uma recuperação tolerante a falhas no pior cenário possível.

Segurança do Active Directory

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

Como proteger contas de serviço: Protegendo o calcanhar de Aquiles da segurança de identidade

- Ran Harel

- 24 de julho de 2025

A proteção das contas de serviço é essencial para a segurança do sistema de identidade, mas, na prática, exige muito tempo e recursos. Saiba por que razão as contas de serviço são uma lacuna de segurança persistente e como colmatá-la.

Noções básicas de segurança do AD

Como se defender contra um ataque de pulverização de palavra-passe

- Daniel Petri | Gestor de formação sénior

O Active Diretory continua a ser um componente crítico da infraestrutura para gerir recursos de rede, credenciais de início de sessão e autenticação de utilizadores. No entanto, a sua centralidade torna-o um alvo principal para ciberataques. Um desses ataques cibernéticos em evolução é a pulverização de senhas, uma ameaça que ganhou complexidade nos últimos anos. Os ataques de pulverização de palavras-passe destacam-se pela sua...

Como se defender contra a injeção de histórico SID

- Daniel Petri | Gestor de formação sénior

A injeção do Histórico do Identificador de Segurança (SID) é um vetor de ciberataque sofisticado que visa ambientes Windows Active Directory. Este ataque explora o atributo SID History, que se destina a manter os direitos de acesso dos utilizadores durante as migrações de um domínio para outro. Ao injetar valores SID maliciosos neste atributo, um atacante pode escalar...

Defesa contra ataques de injeção de LDAP: Segurança do AD 101

- Daniel Petri | Gestor de formação sénior

A injeção de LDAP representa um formidável vetor de ciberataque, visando os mecanismos de autenticação e autorização no seu ambiente Active Directory. Ao explorar uma validação de entrada inadequada, os invasores podem manipular declarações LDAP e, potencialmente, obter acesso não autorizado ao seu serviço de diretório. Os especialistas em segurança cibernética e de identidade da Semperis têm um profundo conhecimento da injeção de LDAP,...

Ferramentas comunitárias

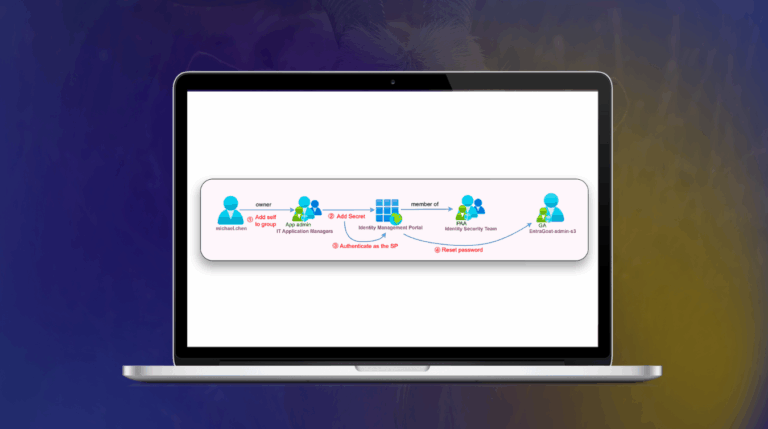

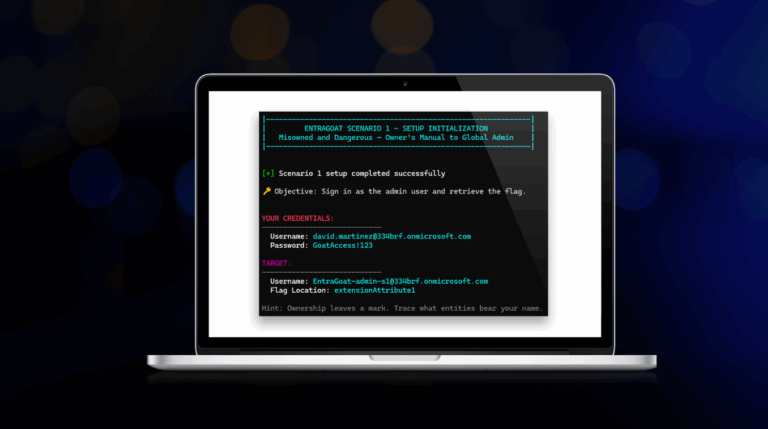

EntraGoat Cenário 3: Explorando a propriedade do grupo em Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 de novembro de 2025

Mergulhe no EntraGoat Cenário 3, onde você descobrirá como os recursos Entra ID individualmente legítimos, quando combinados com a propriedade de grupo mal configurada, podem entrar em cascata em uma cadeia de escalonamento de privilégios que eleva uma conta de baixo nível a uma ameaça em todo o locatário.

EntraGoat Cenário 6: Explorando a autenticação baseada em certificado para se passar por administrador global no Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 de agosto de 2025

Nota do editor Este cenário faz parte de uma série de exemplos que demonstram a utilização do EntraGoat, o nosso ambiente de simulação Entra ID. Você pode ler uma visão geral do EntraGoat e seu valor aqui. Autorização de desvio de certificado - acesso à raiz concedido O cenário 6 do EntraGoat detalha uma técnica de escalonamento de privilégios no Microsoft Entra ID em que...

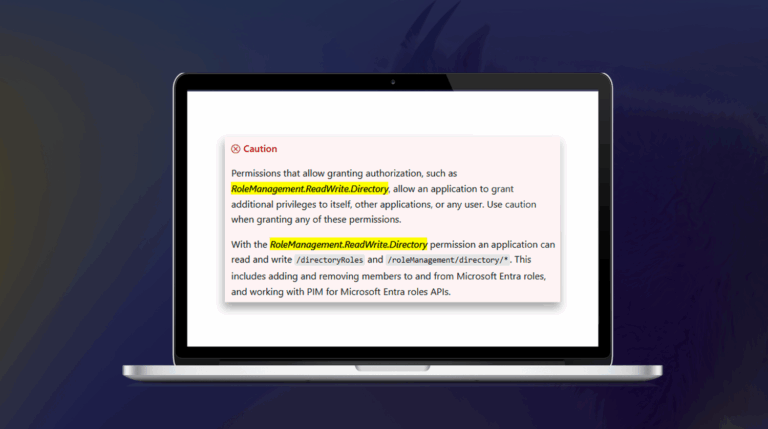

EntraGoat Cenário 2: Explorando permissões de gráficos somente para aplicativos no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Em nosso segundo cenário de ataque EntraGoat, siga as etapas de um certificado vazado descuidadamente para capturar a senha de administrador global - e o comprometimento total da ID Entra.

Modernização de directórios

Migração e consolidação do Active Directory centrada na segurança

- Michael Masciulli

As organizações empresariais com ambientes antigos do Active Directory (AD) têm um problema de segurança. É provável que a sua infraestrutura de AD se tenha degradado ao longo do tempo e abrigue agora várias vulnerabilidades de segurança devido a uma arquitetura ineficaz, a várias configurações incorrectas e a aplicações antigas pouco seguras. No entanto, a migração e consolidação do Active Directory, especialmente envolvendo uma infraestrutura AD em expansão, é...

Migração do Active Directory: 15 passos para o sucesso

- Daniel Petri | Gestor de formação sénior

Os projectos de migração do Active Directory (AD) podem ser difíceis e complexos. Estes projectos envolvem a migração de utilizadores, grupos, computadores e aplicações de um domínio ou floresta do AD para outro. Um planeamento e execução cuidadosos podem ajudar a sua equipa de migração a concluir uma migração do AD com êxito, com o mínimo de perturbações para os utilizadores finais e...

Por que a modernização do AD é fundamental para o seu programa de segurança cibernética

- Mickey Bresman

O Active Directory (AD) é o principal armazenamento de identidade para muitas organizações. Como tal, o AD também se tornou um alvo importante para os maus actores. Se os atacantes obtiverem acesso ao AD, obtêm acesso a quaisquer recursos da organização. Num cenário híbrido local/nuvem, que é comum actualmente, isso inclui o acesso...

Da linha da frente

Olá, o meu nome é Domain Admin

- Mickey Bresman

Os meus amigos sabem que sou um cinéfilo. Sendo também um entusiasta das artes marciais mistas, um dos meus favoritos de sempre é o Fight Club, baseado no primeiro romance de Chuck Palahniuk. A história é sobre uma crise de identidade: revoltar-se contra o consumismo, tentar encontrar a verdade e o sentido da vida e tornar-se uma pessoa "real"...

Novas estatísticas de ransomware revelam uma maior necessidade de segurança e resiliência do Active Directory

- Mickey Bresman

Por esta altura, já todos estamos familiarizados com a necessidade de uma mentalidade de "assumir a violação" no que diz respeito ao ransomware e a outras ameaças cibernéticas. Para entender melhor a necessidade e os desafios dessa abordagem, fizemos uma parceria com a empresa internacional de pesquisa de mercado Censuswide para perguntar às organizações sobre sua experiência com ataques de ransomware. O que nós...

A LockBit, a aplicação da lei e você

- Mickey Bresman

Mais um dia, mais um episódio da saga LockBit. O mais recente desenvolvimento na história interminável de gangues de criminosos cibernéticos contra agências de aplicação da lei é quase digno de sua própria série de TV. Mas o que é que isso significa para si - a pessoa que tem de defender a sua organização e manter a sua capacidade de operar no meio de...

Proteção de identidade híbrida

EntraGoat Cenário 3: Explorando a propriedade do grupo em Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 de novembro de 2025

Mergulhe no EntraGoat Cenário 3, onde você descobrirá como os recursos Entra ID individualmente legítimos, quando combinados com a propriedade de grupo mal configurada, podem entrar em cascata em uma cadeia de escalonamento de privilégios que eleva uma conta de baixo nível a uma ameaça em todo o locatário.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

EntraGoat Cenário 6: Explorando a autenticação baseada em certificado para se passar por administrador global no Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 de agosto de 2025

Nota do editor Este cenário faz parte de uma série de exemplos que demonstram a utilização do EntraGoat, o nosso ambiente de simulação Entra ID. Você pode ler uma visão geral do EntraGoat e seu valor aqui. Autorização de desvio de certificado - acesso à raiz concedido O cenário 6 do EntraGoat detalha uma técnica de escalonamento de privilégios no Microsoft Entra ID em que...

Catálogo de ataques de identidade

Como se defender contra ataques de adivinhação de palavra-passe

- Daniel Petri | Gestor de formação sénior

- 13 de junho de 2025

Eis o que precisa de saber sobre a adivinhação de palavras-passe e como proteger o Active Diretory - e a sua organização.

Explicação do abuso das preferências de política de grupo

- Huy Kha | Arquiteto Sénior de Identidade e Segurança

A funcionalidade Preferências de Política de Grupo fornece um caminho bem conhecido para os ciber-atacantes descobrirem palavras-passe facilmente descodificadas no Active Diretory. Aprenda a detetar e a defender-se contra esta vulnerabilidade.

Explicação do ataque ESC1

- Huy Kha | Arquiteto Sénior de Identidade e Segurança

Descubra como as configurações incorrectas de modelos de certificados nos Serviços de Certificados do Active Diretory (AD CS) permitem ataques ESC1, permitindo que os ciber-atacantes aumentem rapidamente os privilégios e comprometam potencialmente redes inteiras.

Deteção e resposta a ameaças de identidade

EntraGoat Cenário 3: Explorando a propriedade do grupo em Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 de novembro de 2025

Mergulhe no EntraGoat Cenário 3, onde você descobrirá como os recursos Entra ID individualmente legítimos, quando combinados com a propriedade de grupo mal configurada, podem entrar em cascata em uma cadeia de escalonamento de privilégios que eleva uma conta de baixo nível a uma ameaça em todo o locatário.

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

A nossa missão: Ser uma força para o bem

A Duns 100 classifica a Semperis entre as 15 melhores empresas para trabalhar

- Yarden Gur

Este mês marcou dois marcos para a Semperis. Primeiro, a Deloitte reconheceu a empresa como uma das 100 empresas de tecnologia com crescimento mais rápido na América do Norte e (pelo terceiro ano consecutivo) uma das 10 empresas de tecnologia com crescimento mais rápido na área metropolitana de Nova York. Em seguida, a empresa foi listada para...

O que significa ser uma empresa orientada para a missão

- Mickey Bresman

Em nome de toda a equipa, tenho o prazer de partilhar que a Semperis foi nomeada para a lista das Melhores Empresas para Trabalhar de 2022 da Inc. Esta lista anual homenageia os locais de trabalho que são altamente classificados por seus funcionários em tópicos como benefícios, confiança na liderança sênior, gerenciamento de mudanças e desenvolvimento de carreira. Eu não poderia...

Protecção da identidade híbrida: Ian Glazer, fundador da IDPro

- Sean Deuby | Tecnólogo Principal, Américas

Não vai querer perder o mais recente episódio do Hybrid Identity Podcast (HIP)! Nesta sessão, tenho o prazer de falar com o fundador da IDPro e vice-presidente sénior de gestão de produtos de identidade da Salesforce, Ian Glazer. O que há de novo no IDPro? A IDPro tornou-se a organização para profissionais de identidade que procuram...

Purple Knight

Purple Knight A pontuação melhora a compreensão das vulnerabilidades de segurança dos sistemas de identidade

- Ran Harel

A nossa mais recente versão Purple Knight (PK) v4.2 introduz alterações fundamentais, particularmente no que diz respeito ao novo cálculo de pontuação. Passando de uma abordagem mais ampla que considerava todos os indicadores, concentrámo-nos agora nos indicadores "falhados", aqueles que destacam ameaças de segurança genuínas no seu ambiente. Esta mudança tem como objetivo garantir que o...

A Semperis oferece nova proteção contra violações da Okta

- Equipa de investigação da Semperis

Em um cenário digital em constante evolução, as organizações contam com soluções robustas de proteção de identidade para proteger dados confidenciais e manter operações seguras. Para a maioria das empresas, isso significa proteger o Active Directory e o Entra ID (antigo Azure AD). Mas a proteção de identidade é igualmente vital para as organizações que utilizam a Okta, uma solução de...

Como evitar um ataque Man-in-the-Middle: Segurança AD 101

- Daniel Petri | Gestor de formação sénior

Um ataque man-in-the-middle, também conhecido como ataque MitM, é uma forma de escuta numa tentativa de roubar dados sensíveis, tais como credenciais de utilizador. Estes ataques podem representar uma séria ameaça à segurança da rede das organizações, particularmente em ambientes que utilizam o Microsoft Active Diretory (AD) para a gestão de identidades. Como o Active...

Universidade Semperis

BadSuccessor: Como detetar e mitigar a escalada de privilégios do dMSA

- Equipa Semperis

- Jun 05, 2025

A técnica de ataque BadSuccessor Active Diretory explora uma vulnerabilidade perigosa do Windows Server 2025. Saiba como os indicadores DSP de exposição e comprometimento permitem interromper proactivamente a atividade maliciosa.

Explorando o Dilema do Intruso para a Defesa do Active Diretory

- Huy Kha | Arquiteto Sénior de Identidade e Segurança

Consegue criar uma defesa AD que explora técnicas de ataque de intrusos? Saiba como utilizar seletivamente os próprios métodos de um atacante para o detetar e expulsar.

Defesa contra o cabo: Evitar a utilização maliciosa da ferramenta de pós-exploração

- Huy Kha | Arquiteto Sénior de Identidade e Segurança

As ferramentas pós-exploração - como o Cable, a ferramenta de pentesting específica do Active Diretory - destinam-se a educar as equipas de segurança. Mas os atacantes também as utilizam. Eis como detetar e defender-se contra a utilização maliciosa da ferramenta Cable.

A perspectiva do CISO

Olá, o meu nome é Domain Admin

- Mickey Bresman

Os meus amigos sabem que sou um cinéfilo. Sendo também um entusiasta das artes marciais mistas, um dos meus favoritos de sempre é o Fight Club, baseado no primeiro romance de Chuck Palahniuk. A história é sobre uma crise de identidade: revoltar-se contra o consumismo, tentar encontrar a verdade e o sentido da vida e tornar-se uma pessoa "real"...

Novas estatísticas de ransomware revelam uma maior necessidade de segurança e resiliência do Active Directory

- Mickey Bresman

Por esta altura, já todos estamos familiarizados com a necessidade de uma mentalidade de "assumir a violação" no que diz respeito ao ransomware e a outras ameaças cibernéticas. Para entender melhor a necessidade e os desafios dessa abordagem, fizemos uma parceria com a empresa internacional de pesquisa de mercado Censuswide para perguntar às organizações sobre sua experiência com ataques de ransomware. O que nós...

Conformidade DORA e ITDR

- Daniel Lattimer | Vice-Presidente de Área - EMEA Oeste

As organizações do sector dos serviços financeiros na União Europeia (UE) têm menos de um ano para demonstrar a conformidade com o Digital Operational Resilience Act (DORA). O que é a DORA, se se aplica à sua organização e como é que a conformidade com a DORA se cruza com uma das maiores preocupações actuais em matéria de cibersegurança: a deteção de ameaças à identidade e...

Investigação de ameaças

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

EntraGoat Cenário 6: Explorando a autenticação baseada em certificado para se passar por administrador global no Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 de agosto de 2025

Nota do editor Este cenário faz parte de uma série de exemplos que demonstram a utilização do EntraGoat, o nosso ambiente de simulação Entra ID. Você pode ler uma visão geral do EntraGoat e seu valor aqui. Autorização de desvio de certificado - acesso à raiz concedido O cenário 6 do EntraGoat detalha uma técnica de escalonamento de privilégios no Microsoft Entra ID em que...

EntraGoat Cenário 2: Explorando permissões de gráficos somente para aplicativos no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Em nosso segundo cenário de ataque EntraGoat, siga as etapas de um certificado vazado descuidadamente para capturar a senha de administrador global - e o comprometimento total da ID Entra.

Sem categoria

Explorando SPNs Fantasma e Reflexão Kerberos para Elevação de Privilégio do Servidor SMB

- Andrea Pierini

- 29 de outubro de 2025

Quando os Service Principal Names (SPNs) mal configurados e as permissões predefinidas se alinham, os atacantes podem explorar a reflexão Kerberos para obter acesso remoto ao nível do SISTEMA. Mesmo com a atualização de segurança da Microsoft, os SPNs fantasma podem continuar a assombrá-lo. Saiba porquê.

Melhorar a segurança do AD híbrido com resposta automatizada e administração simplificada

- Eran Gewurtz | Diretor de Gestão de Produtos

- Jul 22, 2025

As contas de serviço são fáceis de configurar incorretamente, difíceis de controlar e frequentemente esquecidas, o que as torna pontos de entrada ideais para os ciber-atacantes. Saiba como DSP expande sua capacidade de descobrir, monitorar, controlar e proteger contas de serviço.

Como se defender contra ataques de adivinhação de palavra-passe

- Daniel Petri | Gestor de formação sénior

- 13 de junho de 2025

Eis o que precisa de saber sobre a adivinhação de palavras-passe e como proteger o Active Diretory - e a sua organização.

Recursos de segurança do AD

Mantenha-se informado. Obtenha as últimas notícias e recursos sobre detecção e resposta a ameaças à identidade (ITDR), segurança híbrida do Active Directory (AD) e resiliência cibernética, trazidos a você por especialistas da Semperis.