Sicurezza di Active Directory

Categorie

- Backup e ripristino di Active Directory (67)

- Sicurezza di Active Directory (231)

- Sicurezza AD 101 (17)

- Strumenti della comunità (25)

- Modernizzazione degli elenchi ( 9)

- Dal fronte ( 69)

- Protezione dell'identità ibrida (76)

- Catalogo degli attacchi all'identità ( 32)

- Rilevamento e risposta alle minacce all'identità ( 161)

- La nostra mission: essere una forza per il bene (14)

- Purple Knight (5)

- Università Semperis (5)

- Il punto di vista del CISO ( 16)

- Ricerca sulle minacce (77)

- Senza categoria (3)

Sfruttamento di Ghost SPN e Kerberos Reflection per l'elevazione dei privilegi del server SMB

- Andrea Pierini

- 29 ottobre 2025

Quando i Service Principal Name (SPN) e le autorizzazioni predefinite non sono configurati correttamente, gli aggressori possono sfruttare la riflessione di Kerberos per ottenere l'accesso a livello di SISTEMA da remoto. Anche con l'aggiornamento di sicurezza di Microsoft, gli SPN fantasma possono ancora perseguitarvi. Scoprite perché.

Sbloccare l'impareggiabile resilienza dell'identità: La partnership Semperis-Cohesity

- Chris Salzgeber | Responsabile di prodotto, Integrazioni

- 17 settembre 2025

La partnership Semperis-Cohesity è la convergenza di due leader del settore, ciascuno con una competenza unica. Con Cohesity Identity Resilience, le organizzazioni possono essere certe che i loro sistemi di identità critici sono sicuri e recuperabili.

Come proteggere gli account di servizio: Proteggere il tallone d'Achille della sicurezza dell'identità

- Ran Harel

- 24 luglio 2025

La protezione degli account di servizio è essenziale per la sicurezza del sistema di identità, ma in pratica richiede tempi e risorse proibitivi. Scoprite perché gli account di servizio sono una lacuna ostinata nella sicurezza e come colmarla.

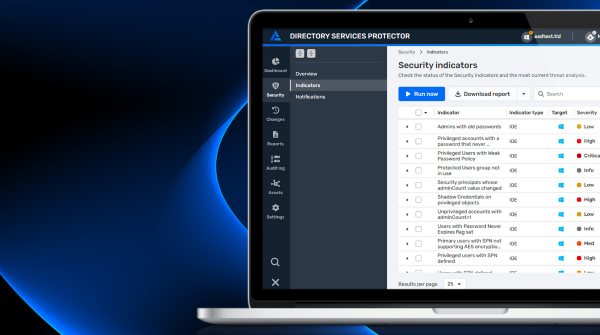

Migliorare la sicurezza dell'AD ibrido con una risposta automatica e un'amministrazione semplificata

- Eran Gewurtz | Direttore della gestione dei prodotti

- 22 luglio 2025

Gli account di servizio sono facili da configurare in modo errato, difficili da tenere sotto controllo e spesso dimenticati, il che li rende punti di ingresso ideali per gli aggressori informatici. Scoprite come DSP amplia la vostra capacità di scoprire, monitorare, governare e proteggere gli account di servizio.

Golden dMSA: cos'è il bypass dell'autenticazione dMSA?

- Adi Malyanker | Ricercatore di sicurezza

- 16 luglio 2025

I Managed Service Account delegati sono stati progettati per rivoluzionare la gestione degli account di servizio. Ma i ricercatori di Semperis hanno scoperto un difetto di progettazione critico che gli aggressori possono sfruttare per la persistenza e l'escalation dei privilegi negli ambienti AD con dMSA. Scoprite il Golden dMSA e i suoi rischi.

Come bloccare BadSuccessor: Il buono, il brutto e il cattivo della migrazione dMSA

- Jorge de Almeida Pinto

- 10 luglio 2025

La tecnica di escalation dei privilegi BadSuccessor rappresenta un grave rischio per gli ambienti Active Directory che utilizzano Managed Service Account delegati. Scoprite come bloccare la migrazione dei dMSA impedisce agli aggressori di utilizzare impropriamente un dMSA per prendere il controllo di un dominio AD.

Comprendere la postura di sicurezza dell'identità: Vedere il quadro generale dell'ambiente ibrido

- Sean Deuby | Tecnologo principale, Americhe

- 27 giugno 2025

Per raggiungere la maturità della cybersecurity non basta premere un interruttore. Per mantenere una solida postura di sicurezza delle identità, è necessario iniziare a dare uno sguardo più ampio ai complessi fattori che influenzano il vostro ecosistema di identità.

Come difendersi dagli attacchi di indovinamento della password

- Daniel Petri - Responsabile formazione senior

- 13 giugno 2025

Ecco cosa c'è da sapere sull'indovinare le password e come proteggere Active Directory e la vostra organizzazione.