Backup e ripristino di Active Directory

Categorie

- Backup e ripristino di Active Directory (67)

- Sicurezza di Active Directory (231)

- Sicurezza AD 101 (17)

- Strumenti della comunità (25)

- Modernizzazione degli elenchi ( 9)

- Dal fronte ( 69)

- Protezione dell'identità ibrida (76)

- Catalogo degli attacchi all'identità ( 32)

- Rilevamento e risposta alle minacce all'identità ( 161)

- La nostra mission: essere una forza per il bene (14)

- Purple Knight (5)

- Università Semperis (5)

- Il punto di vista del CISO ( 16)

- Ricerca sulle minacce (77)

- Senza categoria (3)

Il ROI a livello pratico di un ripristino rapido di Active Directory

- Sean Deuby | Tecnologo principale, Americhe

Sebbene ogni manager o amministratore IT sappia che un solido piano di ripristino di Active Directory è un componente essenziale di qualsiasi strategia di continuità aziendale, calcolare il ritorno pratico sull'investimento (ROI) di un piano di ripristino AD ottimizzato è notoriamente difficile. Sono troppe le variabili in gioco per generare un calcolo esatto e difendibile...

Timeline dell'attacco all'afnio

- Sean Deuby | Tecnologo principale, Americhe

Si ritiene che gli attacchi ai server Microsoft Exchange di tutto il mondo da parte del gruppo di minacce Hafnium, sponsorizzato dallo Stato cinese, abbiano colpito oltre 21.000 organizzazioni. L'impatto di questi attacchi sta crescendo, poiché le quattro vulnerabilità zero-day sono state individuate da nuovi attori delle minacce. Mentre il mondo è stato introdotto a queste...

Le linee guida del CISA sul ransomware ricordano di includere l'AD nel piano di ripristino

- Team Semperis

Qualsiasi piano di recupero da ransomware deve includere backup regolari dei file e dei dati crittografati con copie offline, come ha recentemente ricordato la Cybersecurity and Infrastructure Security Agency (CISA) nell'ambito della campagna di sensibilizzazione dell'organizzazione sulle sue linee guida e risorse per il ransomware. La guida comprende best practice e liste di controllo per aiutare...

NotPetya Flashback: L'ultimo attacco alla catena di distribuzione mette Active Directory a rischio di compromissione

- Chris Roberts

La scorsa settimana si è diffusa la notizia che un avversario sofisticato è penetrato nella rete di FireEye e ha rubato gli strumenti di valutazione Red Team dell'azienda.L'attacco sarebbe collegato a un più ampio attacco alla catena di approvvigionamento che ha colpito organizzazioni governative, di consulenza, tecnologiche e di telecomunicazioni in Nord America, Europa, Asia e Medio Oriente.Per avere un'idea di cosa sia questo set di strumenti rubati...

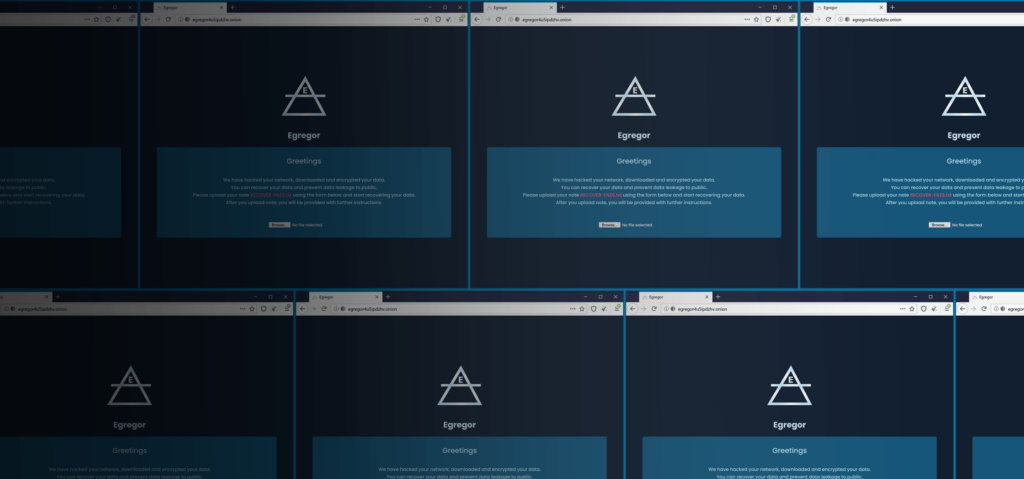

L'attacco Ransomware Egregor a Kmart ricorda che Active Directory deve essere protetto e recuperabile

- Darren Mar-Elia | Vicepresidente dei prodotti

L'ultimo attacco di ransomware-as-a-service lascia il noto rivenditore Kmart con interruzioni di servizio e una Active Directory compromessa. Dopo il "ritiro" del ransomware Maze, avvenuto il mese scorso, molti dei suoi affiliati sono passati al nuovo arrivato, Egregor. Il nome deriva da un termine occulto che indica l'energia o la forza collettiva...

La posta in gioco è più alta nel settore sanitario: Combattere il crimine informatico durante una pandemia

- Gil Kirkpatrick

Nel settore sanitario, i problemi di sicurezza informatica hanno conseguenze che vanno ben oltre la perdita di dati. Recentemente, l'FBI e altre agenzie federali hanno avvertito di una minaccia credibile di "aumento e imminenza della criminalità informatica" per gli ospedali e i fornitori di servizi sanitari statunitensi. I gruppi criminali prendono di mira il settore sanitario per compiere "furti di dati...

L'armamento di Active Directory: Uno sguardo interno agli attacchi ransomware Ryuk, Maze e SaveTheQueen

- Thomas Leduc

Come mai prima d'ora, Active Directory (AD) è nel mirino degli aggressori. In questo blog esamineremo come gli attacchi ransomware stiano abusando dell'AD e come le aziende possano evolvere le loro strategie difensive per stare davanti agli aggressori. Innanzitutto, una breve nota sulla recente vulnerabilità di privilege escalation denominata Zerologon, che consente a un attaccante non autenticato con accesso alla rete di...

Aspetti positivi di Zerologon: L'ultimo attacco ai controller di dominio

- Thomas Leduc

Se c'è mai stato un momento per riesaminare la sicurezza di Active Directory, è questo. In risposta alle crescenti preoccupazioni per la nota vulnerabilità Zerologon (CVE-2020-1472), l'agenzia statunitense per la sicurezza informatica e delle infrastrutture (CISA) ha emanato una "direttiva di emergenza" alle agenzie federali affinché applichino immediatamente la patch di Microsoft. Le imprese...