Messaggi in evidenza

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Categorie

Ultimi messaggi

Categorie

Backup e ripristino di Active Directory

Il recupero dell'identità e la gestione delle crisi sono inseparabili per una risposta efficace agli incidenti

- Alex Weinert | Direttore prodotto

- 08 ottobre 2025

Quando si verifica un incidente informatico, regna il caos. L'azienda è nel panico, la pressione è alta e le prestazioni si basano sulla capacità del team di collaborare e innovare. Ready1 for Identity Crisis Management riunisce team e strumenti, semplificando il recupero delle informazioni e delle identità e accelerando il ritorno alle normali operazioni aziendali.

Sbloccare l'impareggiabile resilienza dell'identità: La partnership Semperis-Cohesity

- Chris Salzgeber | Responsabile di prodotto, Integrazioni

- 17 settembre 2025

La partnership Semperis-Cohesity è la convergenza di due leader del settore, ciascuno con una competenza unica. Con Cohesity Identity Resilience, le organizzazioni possono essere certe che i loro sistemi di identità critici sono sicuri e recuperabili.

5 chiavi per il ripristino di Active Directory con tolleranza ai guasti

- Kriss Stephen | Principale architetto di soluzioni

- 05 agosto 2025

Il ripristino delle foreste di Active Directory (AD) è una delle attività più complesse che un professionista IT possa affrontare, quindi non si vuole essere impreparati durante un incidente reale. Scoprite i 5 elementi chiave necessari per garantire un ripristino a tolleranza d'errore nello scenario peggiore.

Sicurezza di Active Directory

SyncJacking: una vulnerabilità di hard matching consente l'acquisizione dell'account Entra ID

- Tomer Nahum

- 13 gennaio 2026

Gli aggressori con determinati privilegi possono sfruttare la sincronizzazione hard matching di Entra Connect per assumere il controllo degli account Entra ID sincronizzati.

Le migliori conferenze sulla sicurezza informatica per i professionisti della sicurezza delle identità nel 2026

- Semperis

- 30 dicembre 2025

Per chiunque si occupi della protezione dei sistemi di identità ibridi, l'apprendimento continuo e il coinvolgimento della comunità informatica sono fondamentali. Ecco la nostra selezione delle migliori conferenze incentrate sulla sicurezza dell'identità e sulle conoscenze tecniche necessarie per stare al passo con le minacce.

Cosa devono sapere i CISO sulla lotta al ransomware nel 2026

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Il modo più rapido per trasformare un incidente informatico in un'interruzione dell'attività aziendale è attraverso la compromissione del sistema di identità. Il ransomware continua a sfruttare questo fatto e le conseguenze sono reali. Ecco alcune misure pratiche che i CISO possono adottare per aumentare la resilienza quando si verificano questi attacchi.

Sicurezza AD 101

Come difendersi da un attacco di spruzzatura di password

- Daniel Petri - Responsabile formazione senior

Active Directory rimane un componente critico dell'infrastruttura per la gestione delle risorse di rete, delle credenziali di accesso e dell'autenticazione degli utenti. Tuttavia, la sua centralità la rende un obiettivo primario per i cyberattacchi. Uno di questi attacchi informatici in evoluzione è il password spraying, una minaccia che negli ultimi anni è diventata sempre più complessa. Gli attacchi di password spraying si distinguono per la loro...

Come difendersi dall'iniezione di cronologia SID

- Daniel Petri - Responsabile formazione senior

L'iniezione della cronologia degli identificatori di sicurezza (SID) è un sofisticato vettore di cyberattacco che prende di mira gli ambienti Windows Active Directory. Questo attacco sfrutta l'attributo SID History, che ha lo scopo di mantenere i diritti di accesso degli utenti durante le migrazioni da un dominio all'altro. Iniettando valori SID dannosi in questo attributo, un aggressore può...

Difesa dagli attacchi di iniezione LDAP: Sicurezza AD 101

- Daniel Petri - Responsabile formazione senior

L'iniezione LDAP rappresenta un formidabile vettore di cyberattacco, che prende di mira i meccanismi di autenticazione e autorizzazione all'interno dell'ambiente Active Directory. Sfruttando una convalida impropria degli input, gli aggressori possono manipolare le dichiarazioni LDAP e potenzialmente ottenere un accesso non autorizzato al vostro servizio di directory. Gli esperti di cybersecurity e sicurezza delle identità di Semperis conoscono a fondo l'LDAP injection,...

Strumenti della comunità

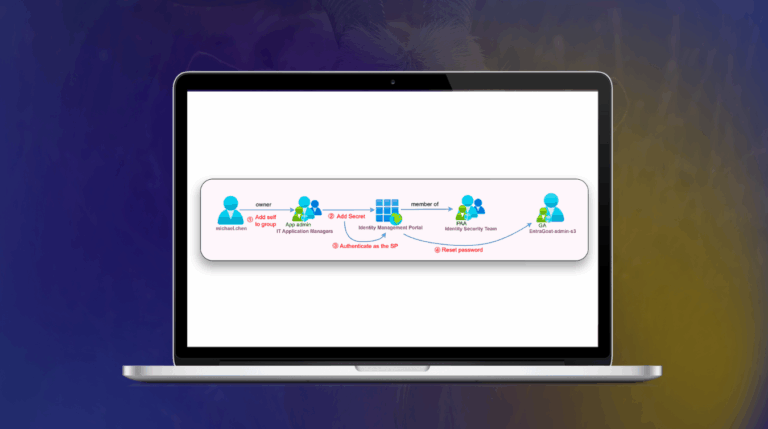

EntraGoat Scenario 3: Sfruttare la proprietà del gruppo in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 novembre 2025

Immergetevi nello Scenario 3 di EntraGoat, dove scoprirete come funzioni Entra ID singolarmente legittime, se combinate con una configurazione errata della proprietà di gruppo, possono creare una catena di escalation dei privilegi che eleva un account di basso livello in una minaccia per tutto l'edificio.

EntraGoat Scenario 6: sfruttamento dell'autenticazione basata su certificati per impersonare l'amministratore globale in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 agosto 2025

Nota dell'editore Questo scenario fa parte di una serie di esempi che dimostrano l'uso di EntraGoat, il nostro ambiente di simulazione Entra ID. Una panoramica di EntraGoat e del suo valore è disponibile qui. Bypass del certificato Accesso all'autorità e alla root concessi Lo scenario 6 di EntraGoat illustra una tecnica di escalation dei privilegi in Microsoft Entra ID in cui...

EntraGoat Scenario 2: Sfruttamento delle autorizzazioni del grafico solo per le app in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 05 agosto 2025

Nel nostro secondo scenario di attacco EntraGoat, seguite i passaggi di un certificato incautamente trapelato per acquisire la password di amministratore globale e la compromissione completa dell'Entra ID.

Modernizzazione della directory

Migrazione e consolidamento di Active Directory incentrati sulla sicurezza

- Michael Masciulli

Le organizzazioni aziendali con ambienti Active Directory (AD) legacy hanno un problema di sicurezza. La loro infrastruttura AD si è probabilmente degradata nel corso del tempo e ora ospita molteplici vulnerabilità di sicurezza a causa di un'architettura inefficiente, di molteplici configurazioni errate e di applicazioni legacy poco protette. Tuttavia, la migrazione e il consolidamento di Active Directory, soprattutto se si tratta di un'infrastruttura AD...

Migrazione di Active Directory: 15 passi per il successo

- Daniel Petri - Responsabile formazione senior

I progetti di migrazione di Active Directory (AD) possono essere impegnativi e complessi. Tali progetti comportano la migrazione di utenti, gruppi, computer e applicazioni da un dominio o foresta AD a un altro. Un'attenta pianificazione ed esecuzione può aiutare il team di migrazione a completare una migrazione AD di successo, con il minimo disturbo per gli utenti finali e...

Perché la modernizzazione dell'ambiente AD è fondamentale per il tuo programma di sicurezza informatica

- Mickey Bresman

Active Directory (AD) è l'archivio di identità principale per molte organizzazioni. Per questo motivo, AD è diventato un obiettivo importante per i malintenzionati. Se gli aggressori accedono ad AD, possono accedere a qualsiasi risorsa dell'organizzazione. In uno scenario ibrido on-prem/cloud, oggi molto diffuso, questo include l'accesso...

Dal fronte

Cosa devono sapere i CISO sulla lotta al ransomware nel 2026

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Il modo più rapido per trasformare un incidente informatico in un'interruzione dell'attività aziendale è attraverso la compromissione del sistema di identità. Il ransomware continua a sfruttare questo fatto e le conseguenze sono reali. Ecco alcune misure pratiche che i CISO possono adottare per aumentare la resilienza quando si verificano questi attacchi.

Salve, il mio nome è Domain Admin

- Mickey Bresman

I miei amici sanno che sono un appassionato di cinema. Essendo anche un appassionato di arti marziali miste, uno dei miei preferiti di sempre è Fight Club, tratto dal primo romanzo di Chuck Palahniuk. La storia parla di una crisi d'identità: ribellarsi al consumismo, cercare di trovare la verità e il significato della vita, diventare una persona "vera"...

Le nuove statistiche sui ransomware rivelano una maggiore necessità di sicurezza e resilienza di Active Directory

- Mickey Bresman

Ormai conosciamo tutti la necessità di una mentalità "assume breach" quando si tratta di ransomware e altre minacce informatiche. Per comprendere meglio la necessità e le sfide di questo approccio, abbiamo collaborato con la società internazionale di ricerche di mercato Censuswide per chiedere alle organizzazioni la loro esperienza con gli attacchi ransomware. Cosa...

Protezione dell'identità ibrida

Le migliori conferenze sulla sicurezza informatica per i professionisti della sicurezza delle identità nel 2026

- Semperis

- 30 dicembre 2025

Per chiunque si occupi della protezione dei sistemi di identità ibridi, l'apprendimento continuo e il coinvolgimento della comunità informatica sono fondamentali. Ecco la nostra selezione delle migliori conferenze incentrate sulla sicurezza dell'identità e sulle conoscenze tecniche necessarie per stare al passo con le minacce.

EntraGoat Scenario 3: Sfruttare la proprietà del gruppo in Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 novembre 2025

Immergetevi nello Scenario 3 di EntraGoat, dove scoprirete come funzioni Entra ID singolarmente legittime, se combinate con una configurazione errata della proprietà di gruppo, possono creare una catena di escalation dei privilegi che eleva un account di basso livello in una minaccia per tutto l'edificio.

Sbloccare l'impareggiabile resilienza dell'identità: La partnership Semperis-Cohesity

- Chris Salzgeber | Responsabile di prodotto, Integrazioni

- 17 settembre 2025

La partnership Semperis-Cohesity è la convergenza di due leader del settore, ciascuno con una competenza unica. Con Cohesity Identity Resilience, le organizzazioni possono essere certe che i loro sistemi di identità critici sono sicuri e recuperabili.

Catalogo degli attacchi all'identità

Come difendersi dagli attacchi di indovinamento della password

- Daniel Petri - Responsabile formazione senior

Ecco cosa c'è da sapere sull'indovinare le password e come proteggere Active Directory e la vostra organizzazione.

Spiegazione dell'abuso delle preferenze dei criteri di gruppo

- Huy Kha | Architetto senior per l'identità e la sicurezza

La funzione Preferenze dei Criteri di gruppo fornisce un percorso ben noto ai cyber-attaccanti per scoprire password facilmente decodificabili in Active Directory. Imparate a individuare e a difendervi da questa vulnerabilità.

Spiegazione dell'attacco ESC1

- Huy Kha | Architetto senior per l'identità e la sicurezza

Scoprite come le configurazioni errate dei modelli di certificato in Active Directory Certificate Services (AD CS) rendono possibili gli attacchi ESC1, consentendo ai cyber-attaccanti di scalare rapidamente i privilegi e potenzialmente compromettere intere reti.

Rilevamento e risposta alle minacce all'identità

SyncJacking: una vulnerabilità di hard matching consente l'acquisizione dell'account Entra ID

- Tomer Nahum

- 13 gennaio 2026

Gli aggressori con determinati privilegi possono sfruttare la sincronizzazione hard matching di Entra Connect per assumere il controllo degli account Entra ID sincronizzati.

Le migliori conferenze sulla sicurezza informatica per i professionisti della sicurezza delle identità nel 2026

- Semperis

- 30 dicembre 2025

Per chiunque si occupi della protezione dei sistemi di identità ibridi, l'apprendimento continuo e il coinvolgimento della comunità informatica sono fondamentali. Ecco la nostra selezione delle migliori conferenze incentrate sulla sicurezza dell'identità e sulle conoscenze tecniche necessarie per stare al passo con le minacce.

Cosa devono sapere i CISO sulla lotta al ransomware nel 2026

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Il modo più rapido per trasformare un incidente informatico in un'interruzione dell'attività aziendale è attraverso la compromissione del sistema di identità. Il ransomware continua a sfruttare questo fatto e le conseguenze sono reali. Ecco alcune misure pratiche che i CISO possono adottare per aumentare la resilienza quando si verificano questi attacchi.

La nostra mission: essere una forza per il bene

Duns 100 classifica Semperis tra le 15 aziende migliori per cui lavorare

- Yarden Gur

Questo mese ha segnato due pietre miliari per Semperis. Innanzitutto, Deloitte ha riconosciuto l'azienda come una delle 100 aziende tecnologiche a più rapida crescita del Nord America e (per il terzo anno consecutivo) una delle 10 aziende tecnologiche a più rapida crescita dell'area di New York. Poi, l'azienda è stata inserita nella lista...

Cosa significa essere un'azienda orientata alla missione

- Mickey Bresman

A nome di tutto il team, sono entusiasta di annunciare che Semperis è stata nominata nell'elenco 2022 di Inc. dei migliori ambienti di lavoro. Questo elenco annuale premia gli ambienti di lavoro che sono stati classificati dai loro dipendenti in base a criteri quali i benefit, la fiducia nella leadership senior, la gestione del cambiamento e lo sviluppo della carriera. Non potrei...

Protezione ibrida dell'identità: Il fondatore di IDPro Ian Glazer

- Sean Deuby | Tecnologo principale, Americhe

Non perdetevi il nuovo episodio dell'Hybrid Identity Podcast (HIP)! In questa sessione ho il piacere di parlare con il fondatore di IDPro e Senior VP of Identity Product Management di Salesforce, Ian Glazer. Cosa c'è di nuovo in IDPro? IDPro è diventata l'organizzazione per i professionisti dell'identità che cercano...

Purple Knight

Cosa devono sapere i CISO sulla lotta al ransomware nel 2026

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Il modo più rapido per trasformare un incidente informatico in un'interruzione dell'attività aziendale è attraverso la compromissione del sistema di identità. Il ransomware continua a sfruttare questo fatto e le conseguenze sono reali. Ecco alcune misure pratiche che i CISO possono adottare per aumentare la resilienza quando si verificano questi attacchi.

Purple Knight Il punteggio migliora la comprensione delle vulnerabilità di sicurezza dei sistemi di identità

- Ran Harel

La nostra ultima release Purple Knight (PK) v4.2 introduce cambiamenti fondamentali, in particolare per quanto riguarda il nuovo calcolo del punteggio. Da un approccio più ampio che prendeva in considerazione tutti gli indicatori, ora ci siamo concentrati sugli indicatori "falliti", quelli che evidenziano le vere minacce alla sicurezza del vostro ambiente. Questo cambiamento mira a garantire che il punteggio complessivo...

Semperis offre una nuova protezione contro le violazioni di Okta

- Il team di ricerca Semperis

In un panorama digitale in continua evoluzione, le organizzazioni si affidano a solide soluzioni di protezione delle identità per salvaguardare i dati sensibili e mantenere la sicurezza delle operazioni. Per la maggior parte delle aziende, ciò significa proteggere Active Directory ed Entra ID (ex Azure AD). Ma la protezione delle identità è altrettanto vitale per le organizzazioni che utilizzano Okta, un sistema di identità...

Università Semperis

BadSuccessor: Come rilevare e mitigare l'escalation dei privilegi in dMSA

- Team Semperis

La tecnica di attacco BadSuccessor Active Directory sfrutta una pericolosa vulnerabilità di Windows Server 2025. Scoprite come gli indicatori DSP di esposizione e compromissione vi permettono di bloccare in modo proattivo le attività dannose.

Sfruttare il dilemma dell'intruso per la difesa di Active Directory

- Huy Kha | Architetto senior per l'identità e la sicurezza

È possibile creare una difesa AD che sfrutti le tecniche di attacco degli intrusi? Scoprite come utilizzare selettivamente i metodi propri di un attaccante per individuarlo ed eliminarlo.

Difendersi dal cavo: Prevenire l'uso dannoso dello strumento di post-esplorazione

- Huy Kha | Architetto senior per l'identità e la sicurezza

Gli strumenti di post-exploitation, come Cable, lo strumento di pentesting specifico per Active Directory, hanno lo scopo di educare i team di sicurezza. Ma anche gli aggressori li usano. Ecco come rilevare e difendersi dall'uso dannoso dello strumento Cable.

Il punto di vista del CISO

Cosa devono sapere i CISO sulla lotta al ransomware nel 2026

- Sean Deuby | Tecnologo principale, Americhe

- 23 dicembre 2025

Il modo più rapido per trasformare un incidente informatico in un'interruzione dell'attività aziendale è attraverso la compromissione del sistema di identità. Il ransomware continua a sfruttare questo fatto e le conseguenze sono reali. Ecco alcune misure pratiche che i CISO possono adottare per aumentare la resilienza quando si verificano questi attacchi.

Salve, il mio nome è Domain Admin

- Mickey Bresman

I miei amici sanno che sono un appassionato di cinema. Essendo anche un appassionato di arti marziali miste, uno dei miei preferiti di sempre è Fight Club, tratto dal primo romanzo di Chuck Palahniuk. La storia parla di una crisi d'identità: ribellarsi al consumismo, cercare di trovare la verità e il significato della vita, diventare una persona "vera"...

Le nuove statistiche sui ransomware rivelano una maggiore necessità di sicurezza e resilienza di Active Directory

- Mickey Bresman

Ormai conosciamo tutti la necessità di una mentalità "assume breach" quando si tratta di ransomware e altre minacce informatiche. Per comprendere meglio la necessità e le sfide di questo approccio, abbiamo collaborato con la società internazionale di ricerche di mercato Censuswide per chiedere alle organizzazioni la loro esperienza con gli attacchi ransomware. Cosa...

Ricerca sulle minacce

SyncJacking: una vulnerabilità di hard matching consente l'acquisizione dell'account Entra ID

- Tomer Nahum

- 13 gennaio 2026

Gli aggressori con determinati privilegi possono sfruttare la sincronizzazione hard matching di Entra Connect per assumere il controllo degli account Entra ID sincronizzati.

Aggiornamento sull'abuso di nOAuth: potenziale passaggio a Microsoft 365

- Eric Woodruff | Responsabile dell'architettura dell'identità

- 5 gennaio 2026

Ulteriori ricerche sul nOAuth indicano che il rischio di abuso del nOAuth esiste ancora e che molte organizzazioni non sono ancora consapevoli di questa vulnerabilità.

Sfruttamento di Ghost SPN e Kerberos Reflection per l'elevazione dei privilegi del server SMB

- Andrea Pierini

- 29 ottobre 2025

Quando i Service Principal Name (SPN) e le autorizzazioni predefinite non sono configurati correttamente, gli aggressori possono sfruttare la riflessione di Kerberos per ottenere l'accesso a livello di SISTEMA da remoto. Anche con l'aggiornamento di sicurezza di Microsoft, gli SPN fantasma possono ancora perseguitarvi. Scoprite perché.

Senza categoria

Sfruttamento di Ghost SPN e Kerberos Reflection per l'elevazione dei privilegi del server SMB

- Andrea Pierini

- 29 ottobre 2025

Quando i Service Principal Name (SPN) e le autorizzazioni predefinite non sono configurati correttamente, gli aggressori possono sfruttare la riflessione di Kerberos per ottenere l'accesso a livello di SISTEMA da remoto. Anche con l'aggiornamento di sicurezza di Microsoft, gli SPN fantasma possono ancora perseguitarvi. Scoprite perché.

Migliorare la sicurezza dell'AD ibrido con una risposta automatica e un'amministrazione semplificata

- Eran Gewurtz | Direttore della gestione dei prodotti

- 22 luglio 2025

Gli account di servizio sono facili da configurare in modo errato, difficili da tenere sotto controllo e spesso dimenticati, il che li rende punti di ingresso ideali per gli aggressori informatici. Scoprite come DSP amplia la vostra capacità di scoprire, monitorare, governare e proteggere gli account di servizio.

Come difendersi dagli attacchi di indovinamento della password

- Daniel Petri - Responsabile formazione senior

Ecco cosa c'è da sapere sull'indovinare le password e come proteggere Active Directory e la vostra organizzazione.

Risorse di sicurezza AD

Rimanete informati. Ricevete le ultime notizie e risorse sul rilevamento e la risposta alle minacce all'identità (ITDR), sulla sicurezza ibrida di Active Directory (AD) e sulla resilienza informatica, fornite dagli esperti di Semperis.