- Qu'est-ce que la fonction Préférences de stratégie de groupe ?

- Comment les préférences de stratégie de groupe sont-elles utilisées de manière abusive ?

- Comment pouvez-vous détecter et vous défendre contre les abus des marchés publics écologiques ?

- Profils des acteurs de la menace

- Outils de lutte contre les abus des marchés publics mondiaux

- Aperçu des menaces

- Aperçu de Semperis

- En savoir plus sur la compromission des titres

- Notes de fin d'ouvrage

Parce que l'Active Directory offre un contrôle à la fois large et profond sur vos écosystèmes Windows, les cyber-attaquants sont constamment à la recherche de points d'entrée dans l'Active Directory. L'un des moyens les plus simples pour les cyberattaquants d'accéder à votre système d'identité est de deviner le mot de passe d'un compte ou d'en obtenir un par phishing, ingénierie sociale ou pulvérisation de mot de passe. Le meilleur moyen suivant ? Un mot de passe crypté facile à décoder.

C'est pourquoi il est déconseillé d'utiliser des fonctions d'identification qui permettent d'apprendre facilement un mot de passe. C'est le cas des préférences de stratégie de groupe (GPP).

Qu'est-ce que la fonction Préférences de stratégie de groupe ?

Les préférences de stratégie de groupe sont une fonctionnalité de Windows qui permet aux administrateurs de gérer les paramètres de plusieurs machines dans un domaine Active Directory (AD). Avec GPP, les administrateurs peuvent contrôler des éléments tels que les lecteurs mappés, les tâches planifiées et les paramètres du registre.

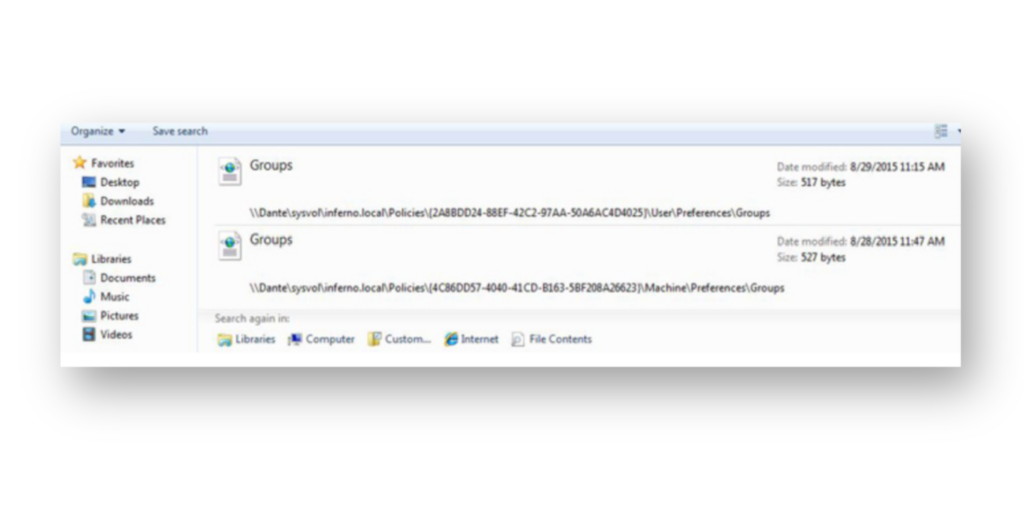

À un moment donné, GPP permettait également de définir des mots de passe pour les comptes locaux(figure 1), mais cette pratique n'était pas sûre car elle permettait de stocker les mots de passe dans un format facilement réversible. Microsoft a fini par supprimer cette possibilité.

Comment les préférences de stratégie de groupe sont-elles utilisées de manière abusive ?

Figure 2 montre un exemple de fichier XML GPP qui stocke le mot de passe du compte administrateur local. Le mot de passe, représenté par cpasswordLes mots de passe définis dans GPP sont cryptés, mais ils sont facilement décodés car la clé de cryptage est divulguée publiquement et bien connue, ce qui entraîne des risques de sécurité importants. En outre, les mots de passe définis dans GPP pouvaient être appliqués à plusieurs postes de travail et serveurs membres. Cela signifie que le compte d'administrateur local de chacun de ces systèmes aurait le même mot de passe que celui défini par l'application cpassword dans le fichier XML.

cpassword), qui pourrait être facilement décryptée.Comment pouvez-vous détecter et vous défendre contre les abus des marchés publics écologiques ?

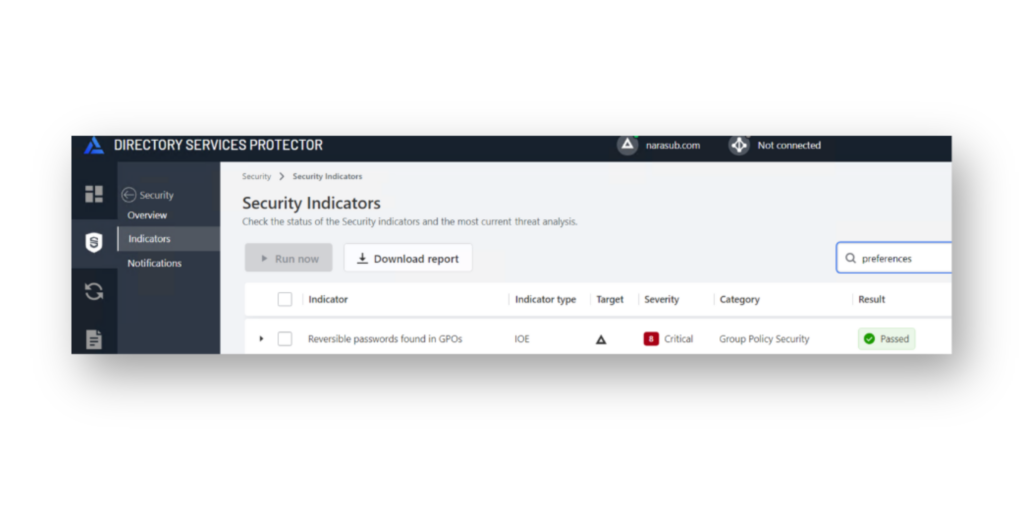

Semperis Directory Services Protector (DSP) comprend un indicateur d'exposition qui surveille et détecte en permanence tout fichier de mot de passe potentiel dans les préférences de la stratégie de groupe(figure 3).

Profils des acteurs de la menace

Les acteurs de la menace suivants ont recherché des mots de passe dans les préférences de stratégie de groupe :

- Wizard Spider (MITRE Group G0102)1

- APT33 (MITRE Group G0064)2

- Chat noir3

Outils de lutte contre les abus des marchés publics mondiaux

Les outils suivants peuvent être utilisés pour rechercher des mots de passe dans les préférences de stratégie de groupe :

- PowerSploit

- Net-GPPPassword Get-GPPPassword

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Sur 18 octobre 2023L'unité 42 de Palo Alto Networks a indiqué que Chat noirun gang de ransomware, a présenté un nouvel outil appelé Munchkin. Cet outil a été livré par l'intermédiaire d'une machine virtuelle Alpine personnalisée et contient divers scripts Python, notamment Get-GPPPassword.py. Les attaquants ont utilisé cet outil pour trouver et exploiter les mots de passe stockés dans les préférences de la stratégie de groupe.4

Sur 27 mars 2019Symantec a signalé que APT33 (Elfin) a tenté d'utiliser la Gpppassword outil pour trouver et décrypter les mots de passe stockés dans les préférences de la stratégie de groupe. Bien qu'il ne soit pas certain que ces tentatives aient été couronnées de succès, le groupe cherchait à exploiter des paramètres GPP mal configurés pour extraire des mots de passe en clair et se déplacer latéralement dans les réseaux ciblés.5

Aperçu de Semperis

En 2014, Microsoft a publié le bulletin de sécurité MS14-025 en fournissant des mises à jour de sécurité pour corriger les risques de sécurité liés au GPP. Cependant, l'application des mises à jour MS14-025 ne fait qu'empêcher la mise en place de nouvelles politiques de définition de mots de passe ; elle ne supprime pas les anciennes politiques qui stockent encore les mots de passe dans les fichiers SYSVOL. Vous pouvez nettoyer ces politiques existantes en utilisant le logiciel Microsoft Get-SettingsWithCPassword.ps1 qui recherche et supprime tous les mots de passe exposés.

Le passage à Windows Local Administrator Password Solution (Windows LAPS ) ou à toute autre solution de gestion des accès privilégiés constitue un meilleur moyen de gérer les mots de passe des administrateurs locaux, en veillant à ce que chaque machine dispose d'un mot de passe unique et en empêchant les attaquants de se déplacer latéralement.

En savoir plus sur les risques de compromission des informations d'identification

- Explication de la pulvérisation du mot de passe

- Abus de stratégie de groupe expliqué

- Attaques de l'Active Directory | 5 méthodes d'attaque courantes de l'AD

- Les dix principales erreurs de configuration de la NSA en matière de cybersécurité et l'Active Directory