Copia de seguridad y recuperación de Active Directory

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

La rentabilidad práctica de una recuperación rápida de Active Directory

- Sean Deuby | Tecnólogo principal, América

Aunque todos los gestores o administradores de TI saben que un sólido plan de recuperación de Active Directory es un componente esencial de cualquier estrategia de continuidad de negocio, calcular el rendimiento práctico de la inversión (ROI) de un plan optimizado de recuperación de AD es notoriamente complicado. Hay demasiadas variables en juego como para generar un...

Cronología del ataque al hafnio

- Sean Deuby | Tecnólogo principal, América

Se cree que los ataques a servidores Microsoft Exchange en todo el mundo por parte del grupo de amenazas patrocinado por el Estado chino Hafnium han afectado a más de 21.000 organizaciones. El impacto de estos ataques está creciendo a medida que las cuatro vulnerabilidades de día cero son recogidas por nuevos actores de amenazas. Aunque el mundo conoció estos...

La guía sobre ransomware de CISA es un recordatorio para incluir AD en el plan de recuperación

- Equipo Semperis

Cualquier plan de recuperación contra el ransomware debe incluir copias de seguridad periódicas de los archivos y datos cifrados con copias offline, según ha recordado recientemente la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) como parte de la campaña de la organización para dar a conocer sus orientaciones y recursos contra el ransomware. La guía incluye las mejores prácticas y listas de...

NotPetya Flashback: El último ataque a la cadena de suministro pone en peligro Active Directory

- Chris Roberts

La semana pasada saltó la noticia de que un sofisticado adversario penetró en la red de FireEye y robó las herramientas de evaluación Red Team de la empresa.Al parecer, el ataque está relacionado con un asalto de mayor envergadura a la cadena de suministro que afectó a organizaciones gubernamentales, de consultoría, tecnología y telecomunicaciones de Norteamérica, Europa, Asia y Oriente Medio.Para hacerse una idea de lo que este conjunto de herramientas robadas...

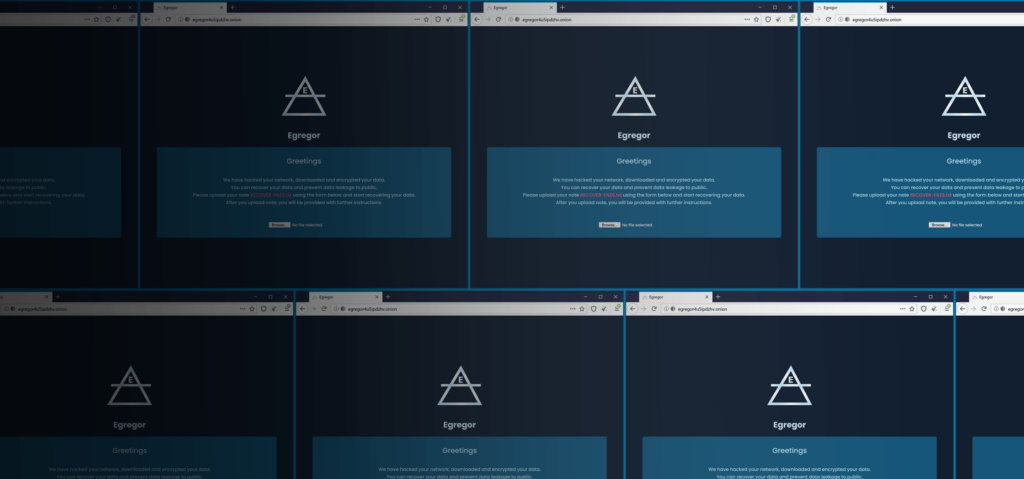

Egregor Ransomware Attack on Kmart is a reminder that Active Directory Needs to Be Protected and Recoverable

- Darren Mar-Elia | VP de Productos

El último ataque de ransomware como servicio deja al conocido minorista Kmart con cortes de servicio y un Active Directory comprometido. Tras la "retirada" del ransomware Maze el mes pasado, muchos de sus afiliados se han pasado al nuevo ransomware, Egregor. Su nombre proviene de un término oculto que significa energía o fuerza colectiva...

En la sanidad hay mucho en juego: La lucha contra la ciberdelincuencia en una pandemia

- Gil Kirkpatrick

En el sector sanitario, los problemas de ciberseguridad tienen consecuencias que van mucho más allá de la pérdida de datos. Recientemente, el FBI y otras agencias federales advirtieron de una amenaza creíble de "ciberdelincuencia creciente e inminente" para los hospitales y proveedores sanitarios estadounidenses. Los grupos delictivos tienen como objetivo el sector sanitario para llevar a cabo "robos de datos...

La militarización de Active Directory: Una mirada al interior de los ataques de ransomware Ryuk, Maze y SaveTheQueen

- Thomas Leduc

Como nunca antes, Active Directory (AD) está en el punto de mira de los atacantes. En este blog, examinaremos cómo los ataques de ransomware están abusando de AD y cómo las empresas pueden evolucionar sus estrategias defensivas para adelantarse a los atacantes. En primer lugar, una nota rápida sobre la reciente vulnerabilidad de escalada de privilegios apodada Zerologon, que permite a un atacante no autenticado con acceso a la red...

Conclusiones de Zerologon: El último ataque a controladores de dominio

- Thomas Leduc

Si alguna vez hubo un momento para reexaminar la seguridad de su Active Directory, es ahora. En respuesta a la creciente preocupación por la notoria vulnerabilidad Zerologon (CVE-2020-1472), la Agencia de Ciberseguridad y Seguridad de Infraestructuras de Estados Unidos (CISA) ha emitido una "Directiva de Emergencia" para que los organismos federales apliquen inmediatamente el parche de Microsoft. Las empresas...