Bedrohungsforschung

Kategorien

- Active Directory Sicherung und Wiederherstellung (67)

- Active Directory Sicherheit (231)

- AD Sicherheit 101 (17)

- Community Tools (25)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (69)

- Hybrider Identitätsschutz (76)

- Katalog der Identitätsangriffe (32)

- Erkennung von und Reaktion auf Identitätsbedrohungen (161)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Semperis Universität (5)

- Die Sichtweise des CISO (16)

- Bedrohungsforschung (77)

- Uncategorized (3)

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

EntraGoat Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

- Jonathan Elkabas und Tomer Nahum

- Aug 12, 2025

Anmerkung des Herausgebers: Dieses Szenario ist Teil einer Reihe von Beispielen, die die Verwendung von EntraGoat, unserer Entra ID-Simulationsumgebung, demonstrieren. Einen Überblick über EntraGoat und seinen Wert können Sie hier lesen. Zertifikatsumgehung - Zugriff auf das Stammverzeichnis gewährt EntraGoat-Szenario 6 beschreibt eine Technik zur Privilegienerweiterung in Microsoft Entra ID, bei der...

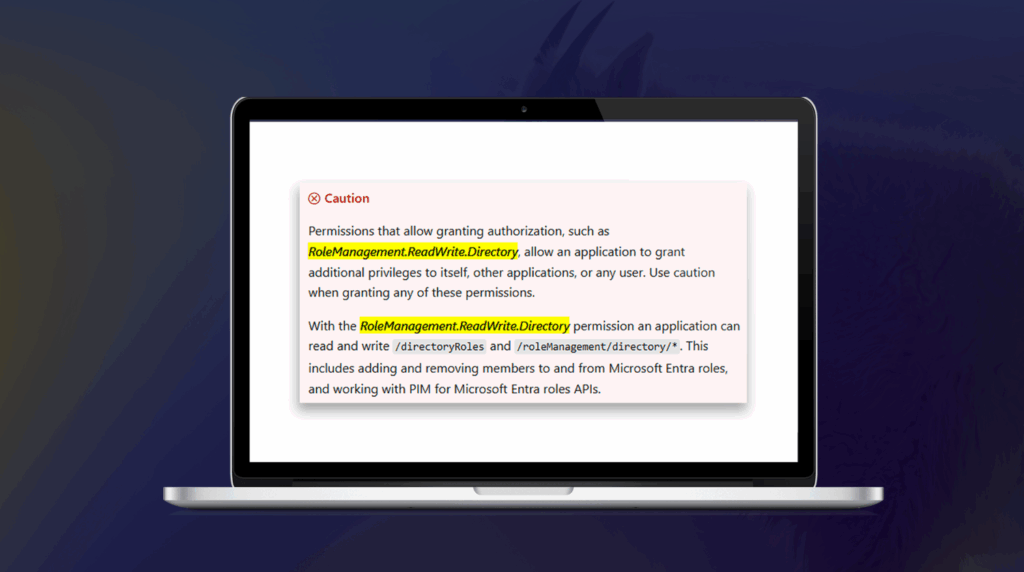

EntraGoat Szenario 2: Ausnutzung von App-Only Graph-Berechtigungen in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

In unserem zweiten EntraGoat-Angriffsszenario folgen Sie den Schritten eines unvorsichtigerweise durchgesickerten Zertifikats, um das Global Admin-Passwort zu erbeuten und die Entra-ID vollständig zu kompromittieren.

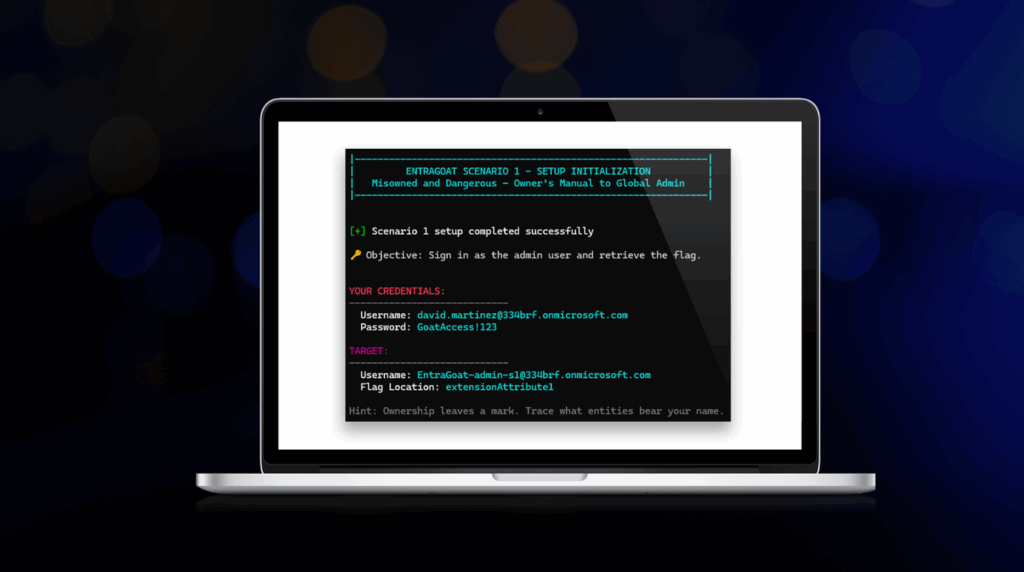

EntraGoat Szenario 1: Missbrauch der Eigentumsrechte des Dienstherrn in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

Wie kann ein kompromittiertes Benutzerkonto mit niedrigen Privilegien die Eigentümerschaft des Dienstes ausnutzen und eine Übernahme des Entra ID-Mandanten durchführen? Finden Sie es heraus, wenn Sie in EntraGoat Szenario 1 eintauchen.

Erste Schritte mit EntraGoat: Entra ID auf die intelligente Art einführen

- Jonathan Elkabas und Tomer Nahum

- Aug 04, 2025

Sind Sie bereit, sich in EntraGoat die Hufe schmutzig zu machen? Beginnen Sie hier. Diese Schnellstart-Schritte führen Sie zu Ihrem ersten Angriffsszenario.

Was ist EntraGoat? Eine absichtlich verwundbare Entra ID-Simulationsumgebung

- Jonathan Elkabas und Tomer Nahum

- Aug 04, 2025

Was ist der beste Weg, um Cyber-Resilienz aufzubauen? Üben Sie! Lernen Sie EntraGoat kennen, Ihren sicheren Raum für praktisches Lernen im CTF-Stil. Verfolgen Sie Angriffspfade, spüren Sie Identitätsfehlkonfigurationen auf und decken Sie Schwachstellen in der Zugriffskontrolle auf - und bauen Sie gleichzeitig Ihre Widerstandsfähigkeit gegen reale Bedrohungen aus.

Golden dMSA: Was ist die Umgehung der dMSA-Authentifizierung?

- Adi Malyanker | Sicherheitsforscher

- Jul 16, 2025

Delegated Managed Service Accounts sollen die Verwaltung von Dienstkonten revolutionieren. Forscher von Semperis haben jedoch einen kritischen Designfehler entdeckt, den Angreifer für Persistenz und Privilegienerweiterung in AD-Umgebungen mit dMSAs ausnutzen können. Erfahren Sie mehr über Golden dMSA und seine Risiken.

Wie man BadSuccessor blockiert: Das Gute, das Schlechte und das Hässliche der dMSA-Migration

- Jorge de Almeida Pinto

- Jul 10, 2025

Die BadSuccessor-Privilegieneskalationstechnik stellt ein ernstes Risiko für Active Directory-Umgebungen dar, die delegierte Managed Service Accounts verwenden. Erfahren Sie, wie die Blockierung der dMSA-Migration Angreifer daran hindert, ein dMSA zu missbrauchen, um eine AD-Domäne zu übernehmen.