Windows Server 2025 introduit un nouveau type de compte de service appelé " delegated Managed Service Accounts" (dMSA). Ces comptes sont conçus pour rationaliser la gestion des comptes de service en donnant aux administrateurs une identité sécurisée et gérée qu'ils peuvent utiliser pour remplacer les anciens comptes de service non gérés.

Cependant, des chercheurs d'Akamai1 ont découvert que les attaquants peuvent facilement créer et configurer un dMSA, puis l'utiliser abusivement pour se faire passer pour n'importe quel utilisateur d'Active Directory, y compris lesadministrateurs de domaine. Les chercheurs ont baptisé cette technique BadSuccessor.

Comme il n'existe pas encore de correctif pour cette vulnérabilité, Semperis a amélioré le logiciel Directory Service ProtectorDSP) avec un indicateur d'exposition (IOE) et trois indicateurs de compromission (IOC) destinés à vous permettre de détecter et d'atténuer les activités malveillantes impliquant des dMSA.

Qu'est-ce que BadSuccessor ?

BadSuccessor est une technique d'escalade des privilèges qui exploite les dMSA en accordant des autorisations de haut niveau à tout utilisateur qui crée un objet dMSA.

La création d'un dMSA est relativement simple.2 Et comme l'a démontré l'équipe d'Akamai, une fois l'objet créé, un pirate peut exécuter une migration simulée, reliant le dMSA à n'importe quel compte à privilèges élevés.

La définition d'attributs spécifiques lors de la création d'un compte amène le contrôleur de domaine (DC) à traiter le dMSA comme s'il conservait l'identité d'un utilisateur privilégié, ce qui conduit à l'exploitation du certificat d'attribut de privilège (PAC).

La fonction dMSA est présente par défaut dans tout DC Windows Server 2025 et comporte des risques importants.3

- Avec des autorisations minimales, les attaquants peuvent créer un dMSA et le lier à un compte privilégié.

- En obtenant un accès instantané, les attaquants peuvent rapidement compromettre l'ensemble du domaine.

- Étant donné que les droits de délégation existants sont généralement complexes et stratifiés, l'exploitation de la vulnérabilité est difficile à détecter.

De toute évidence, il est essentiel de prendre des mesures d'atténuation proactives.

Se défendre contre BadSuccessor : Nouvel indicateur d'exposition de la DSP

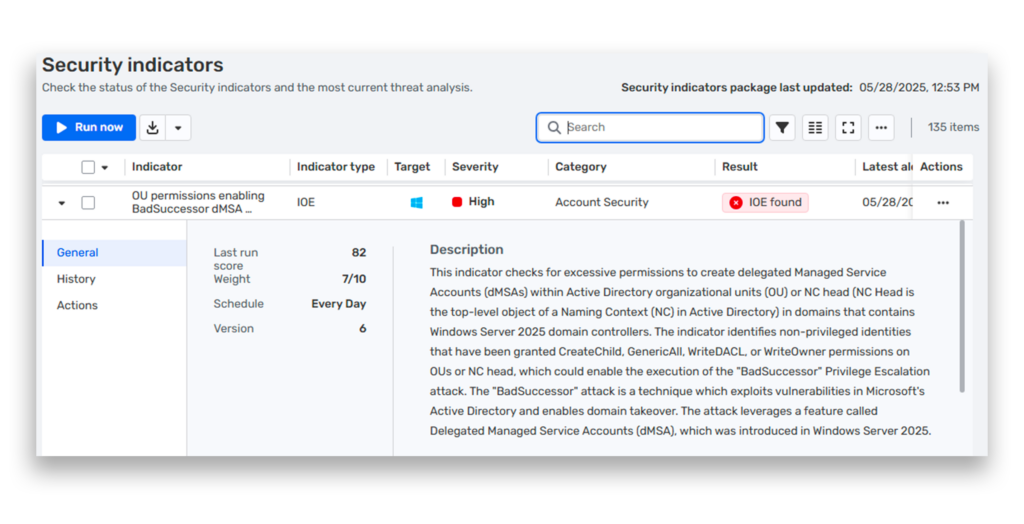

Tous les clients de la DSP recevront une liste IOE mise à jour, qui comprend désormais un nouveau contrôle qui recherche les comptes Active Directory (AD) avec des autorisations excessives(figure 1).

Il ne s'agit pas seulement de BadSuccessor. Des autorisations étendues peuvent conduire à toutes sortes de voies d'escalade involontaires. Dans de nombreux environnements, la délégation est utilisée pour des raisons de commodité ou de pression opérationnelle. Au fil du temps, cette pratique aboutit à des comptes disposant de beaucoup plus d'accès qu'ils ne devraient en avoir - et à des opportunités faciles pour les attaquants.

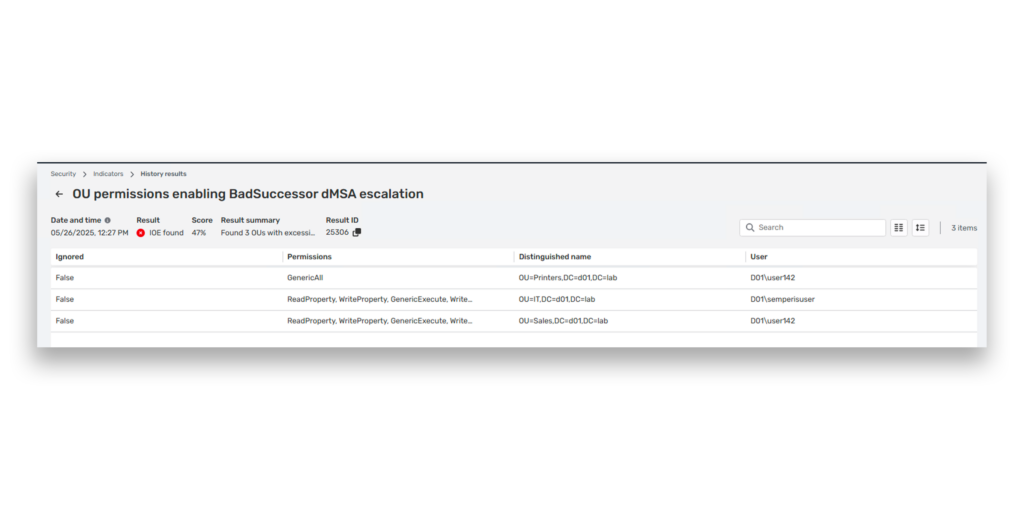

La capture d'écran de la figure 2 montre des exemples de résultats de l'IOE de DSP détectant des autorisations d'unités organisationnelles (OU) excessives liées à la vulnérabilité BadSuccessor dMSA. La liste montre les OU dans lesquelles les utilisateurs ont reçu des autorisations trop larges, telles que GenericAll ou des droits d'écriture multiples qui pourraient leur permettre de créer ou de manipuler des dMSA.

Détection de l'activité de BadSuccessor : Nouveaux indicateurs de compromission

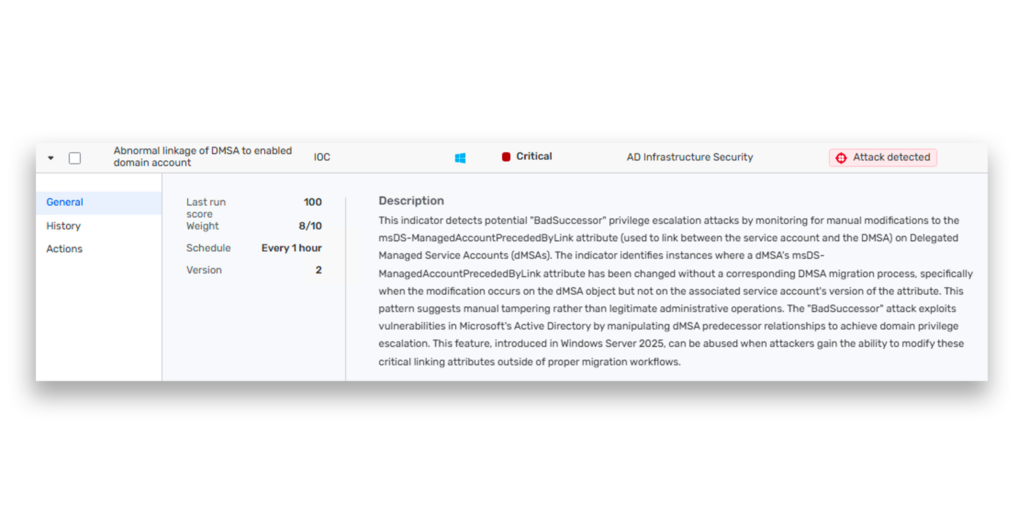

En collaboration avec Akamai, nous avons ajouté trois nouveaux IOC dans la DSP. Le premier indicateur signale les cas où le msDS-ManagedAccountPrecededByLink d'un dMSA est modifié en dehors d'une migration correcte (Figure 3).

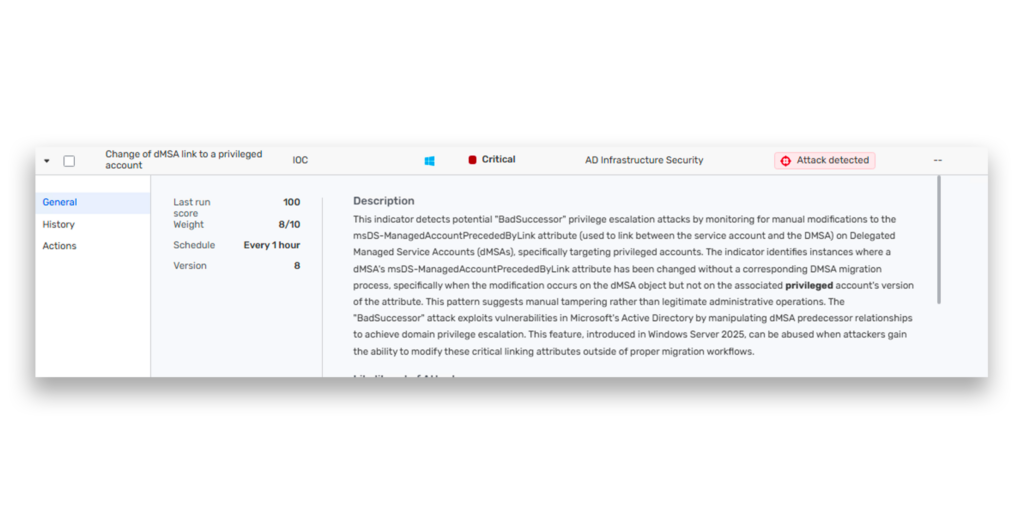

Le second IOC détecte lorsqu'un dMSA est lié manuellement à un compte privilégié en dehors d'une migration correcte, signe d'un abus potentiel de BadSuccessor pour escalader les privilèges du domaine(Figure 4).

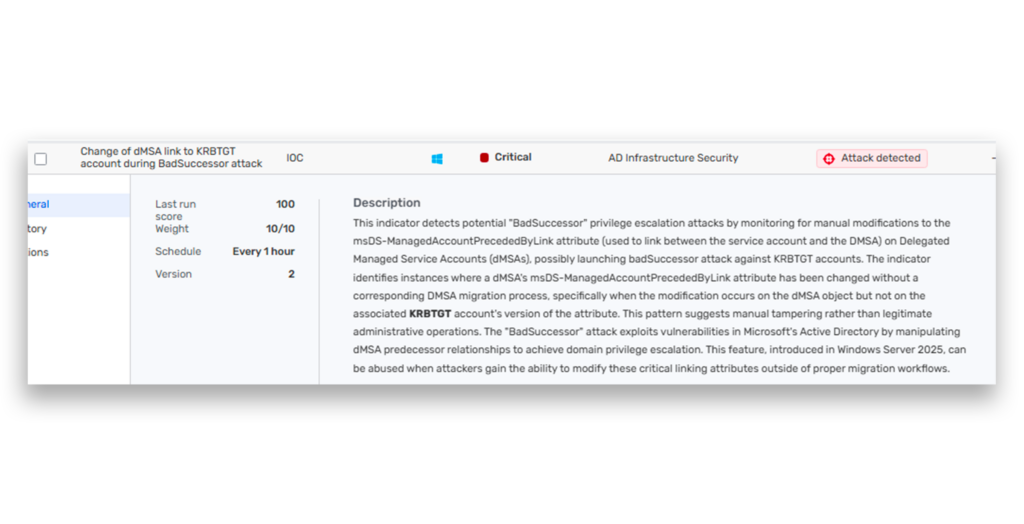

Le troisième IOC détecte les tentatives de connexion d'un dMSA au compte KRBTGT (figure 5).

Aperçu de Semperis

BadSuccessor affecte spécifiquement les organisations qui ont au moins un DC exécutant Windows Server 2025.

Même si le reste du domaine utilise des versions plus anciennes, un seul DC 2025 suffit à rendre le chemin d'attaque viable.

Jusqu'à ce que Microsoft publie un correctif, la solution la plus efficace consiste à revoir et à renforcer les autorisations dans AD, en particulier celles qui permettent aux utilisateurs de créer ou de modifier des dMSA.

Se concentrer sur les droits accordés aux OU et à l'objet Domain Root, qui sont souvent excessifs en raison de pratiques de délégation trop larges.

Les IOE et IOC de la DSPpermettent de surveiller de près les événements de création et d'authentification de la dMSA, ainsi que les modifications d'attributs.

En savoir plus sur les dangers des privilèges excessifs dans AD

- Pourquoi vous devez faire attention aux privilèges excessifs dans Active Directory - Semperis

- Qu'est-ce que la délégation sans contrainte ? | Catalogue d'attaques d'identité de Semperis

- Qu'est-ce que la sécurité Active Directory ? | Guides AD Semperis

- Délégation à plusieurs niveaux et gestion des ACL | Semperis Guides

Notes de fin d'ouvrage

- BadSuccessor : Abuser de dMSA pour escalader les privilèges dans Active Directory

- Le nouveau Dmsa Vuln pour ceux qui ne savent pas ce qu'est le Dmsa - Sapir's failed research blog

- Vulnérabilité BadSuccessor dans Windows Server 2025 : La menace cachée pour la sécurité de l'Active Directory | Windows Forum