Seguridad de Active Directory

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

Aprovechamiento de SPN fantasma y reflejo Kerberos para elevar privilegios en servidores SMB

- Andrea Pierini

- 29 de octubre de 2025

Cuando los Service Principal Names (SPNs) mal configurados y los permisos por defecto se alinean, los atacantes pueden explotar la reflexión de Kerberos para obtener acceso a nivel de SISTEMA de forma remota. Incluso con la actualización de seguridad de Microsoft, los SPN fantasma pueden seguir acechándole. Sepa por qué.

Desbloquear la inigualable resistencia de la identidad: La asociación Semperis-Cohesity

- Chris Salzgeber | Director de Producto, Integraciones

- 17 de septiembre de 2025

La asociación Semperis-Cohesity es la convergencia de dos líderes del sector, cada uno con una experiencia singular. Con Cohesity Identity Resilience, las organizaciones pueden confiar en que sus sistemas de identidad críticos son seguros y recuperables.

Cómo proteger las cuentas de servicio: Proteger el talón de Aquiles de la seguridad de la identidad

- Ran Harel

- 24 de julio de 2025

Proteger las cuentas de servicio es esencial para la seguridad de los sistemas de identidad, pero en la práctica requiere mucho tiempo y recursos. Descubra por qué las cuentas de servicio son una brecha de seguridad persistente y cómo solucionarla.

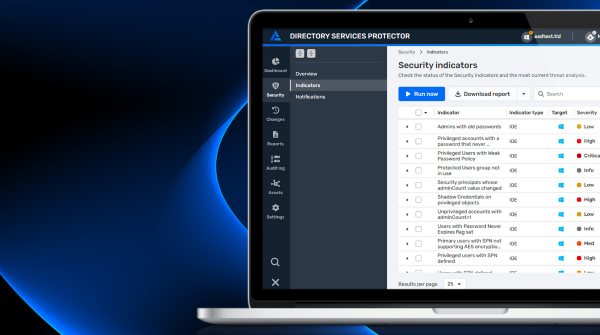

Mejore la seguridad de AD híbrida con una respuesta automatizada y una administración racionalizada

- Eran Gewurtz | Director de Gestión de Productos

- 22 de julio de 2025

Las cuentas de servicio son fáciles de desconfigurar, difíciles de controlar y a menudo se olvidan, lo que las convierte en puntos de entrada ideales para los ciberatacantes. Descubra cómo DSP amplía su capacidad para descubrir, supervisar, controlar y proteger las cuentas de servicio.

Golden dMSA: ¿Qué es el bypass de autenticación dMSA?

- Adi Malyanker | Investigador de seguridad

- 16 de julio de 2025

Las cuentas de servicio gestionadas delegadas están diseñadas para revolucionar la gestión de cuentas de servicio. Pero los investigadores de Semperis han descubierto un fallo de diseño crítico que los atacantes pueden explotar para la persistencia y la escalada de privilegios en entornos AD con dMSA. Más información sobre Golden dMSA y sus riesgos.

Cómo bloquear BadSuccessor: Lo bueno, lo malo y lo feo de la migración a dMSA

- Jorge de Almeida Pinto

- 10 de julio de 2025

La técnica de escalada de privilegios BadSuccessor supone un grave riesgo para los entornos de Active Directory que utilizan cuentas de servicio gestionadas delegadas. Descubra cómo bloquear la migración de dMSA evita que los atacantes utilicen indebidamente una dMSA para hacerse con el control de un dominio de AD.

Comprender la postura de seguridad de la identidad: Vea el panorama general de su entorno híbrido

- Sean Deuby | Tecnólogo principal, América

- 27 de junio de 2025

Alcanzar la madurez en ciberseguridad requiere algo más que pulsar un interruptor. Para mantener una sólida postura de seguridad de la identidad, empiece por echar un vistazo más amplio a los complejos factores que afectan a su ecosistema de identidad.

Cómo defenderse de los ataques de adivinación de contraseñas

- Daniel Petri | Director de Formación

- 13 de junio de 2025

Esto es lo que necesita saber sobre la adivinación de contraseñas y cómo proteger Active Directory y su organización.