Copia de seguridad y recuperación de Active Directory

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

Por qué salgo con el equipo de Semperis

- Chris Roberts

Empecemos con una pequeña lección de historia... En 2014, hubo una serie de artículos que pedían el desmantelamiento y la muerte de Active Directory (AD) por varias razones. Avanzamos rápido hasta 2018, e hicimos llamamientos a su desaparición, o simplemente a que las empresas cogieran sus servidores AD, tiraran...

Qué hacer y qué no hacer en la recuperación de AD

- Gil Kirkpatrick

El mes pasado pude ponerme al día con mi viejo amigo Guido Grillenmeier, que actualmente es tecnólogo jefe en DXC Technology. En 2007-2008, Guido y yo trabajamos juntos, desarrollando e impartiendo los talleres de recuperación de desastres "Active Directory Masters of Disaster" en la Conferencia de Expertos en Directorios. Fue, en...

Cómo prepararse para la ciberguerra: Todo empieza por la identidad

- Mickey Bresman

Los ciberataques evolucionan rápidamente en sofisticación y escala. La línea que separa el ámbito digital del físico es cada vez más difusa. Ciberatacantes extranjeros han utilizado programas maliciosos destructivos para borrar datos de discos duros y han intentado infiltrarse en sistemas industriales. En el futuro podrían hacer maniobras igualmente dañinas, dadas las recientes...

¿Actualización a WS2016/2019? Considere una red de seguridad para AD

- Sean Deuby | Tecnólogo principal, América

Un colega de Semperis me metió recientemente en una conversación con el administrador de un gran entorno de Active Directory que se ejecuta en Windows Server 2008 R2. Con el fin del soporte para Windows Server 2008 y 2008 R2 a la vuelta de la esquina (oficialmente el 14 de enero de 2020), la planificación...

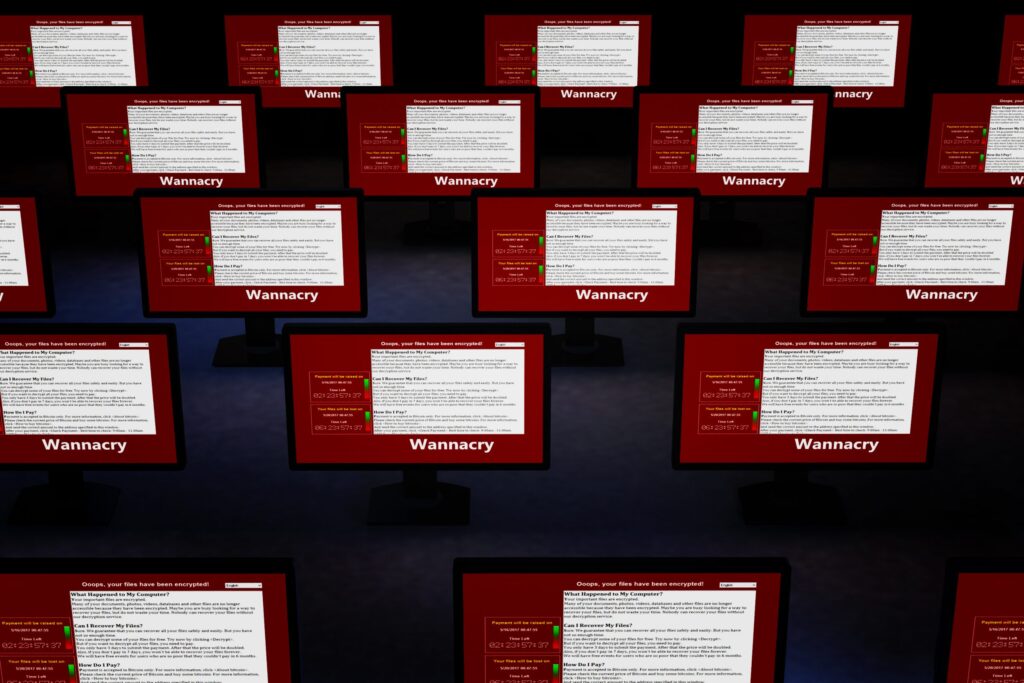

Los ciberescenarios exponen las carencias del BMR

- Darren Mar-Elia | VP de Productos

Los ataques de ransomware y wiper están haciendo que las organizaciones reevalúen sus capacidades de copia de seguridad y recuperación. Una preocupación obvia es si las copias de seguridad son seguras; por ejemplo, si están fuera de línea, donde no pueden ser cifradas o borradas. Aunque éste es un buen primer paso, es sólo eso. También hay que evaluar...

La NSA da la voz de alarma sobre BlueKeep

- Darren Mar-Elia | VP de Productos

29 de julio de 2019 Actualización: Con más de 800.000 sistemas Windows aún sin parche y vulnerables (a 2 de julio), la preocupación por BlueKeep sigue siendo alta, especialmente después de que la semana pasada se publicara en línea una guía detallada sobre cómo escribir un exploit. Otros indicios de que la vulnerabilidad no está pasando desapercibida incluyen la publicación de...

Su Active Directory ha sido comprometido, ¿está todo perdido? - Parte 2

- David Lieberman

Hola, Esta es la segunda parte de un blog que había escrito anteriormente. La premisa de la primera parte era comprender mejor cuáles son las opciones a las que se enfrentan las empresas en caso de que su Directorio Activo se vea comprometido. ¿Cómo pueden volver a ponerse en marcha lo antes posible? ¿Cómo pueden...

No podemos hacer nada contra el tiempo, pero...

- Steve Mackay

No podemos hacer nada contra el tiempo, pero... Cuando ocurren cosas malas, podemos acelerar drásticamente el tiempo de recuperación. Esta parece ser una preocupación común, y una que está en primer plano con los miembros del Consejo y la Alta Dirección. ¿Qué hacemos si hemos perdido todo acceso a...?