- ¿Qué es la función Preferencias de directiva de grupo?

- ¿Cómo se abusa de las Preferencias de directiva de grupo?

- ¿Cómo detectar y defenderse de los abusos del GPP?

- Perfiles de los actores de amenazas

- Herramientas contra el abuso de GPP

- Panorama de las amenazas

- Instantánea de Semperis

- Más información sobre el compromiso de credenciales

- Notas finales

Dado que Active Directory ofrece un control amplio y profundo de sus ecosistemas Windows, los ciberatacantes buscan constantemente puntos de entrada a AD. Una de las formas más sencillas que tienen los ciberatacantes de acceder a su sistema de identidad es adivinar la contraseña de una cuenta u obtenerla mediante phishing, ingeniería social o rociado de contraseñas. ¿Lo mejor? Una contraseña cifrada que sea fácil de descifrar.

Por este motivo, no se recomienda ninguna función de credenciales que ofrezca una vía fácil para aprender una contraseña. Es el caso de las Preferencias de directiva de grupo (GPP).

¿Qué es la función Preferencias de directiva de grupo?

Las Preferencias de directiva de grupo son una función de Windows que permite a los administradores gestionar la configuración de varios equipos en un dominio de Active Directory (AD). Con GPP, los administradores pueden controlar aspectos como las unidades asignadas, las tareas programadas y la configuración del registro.

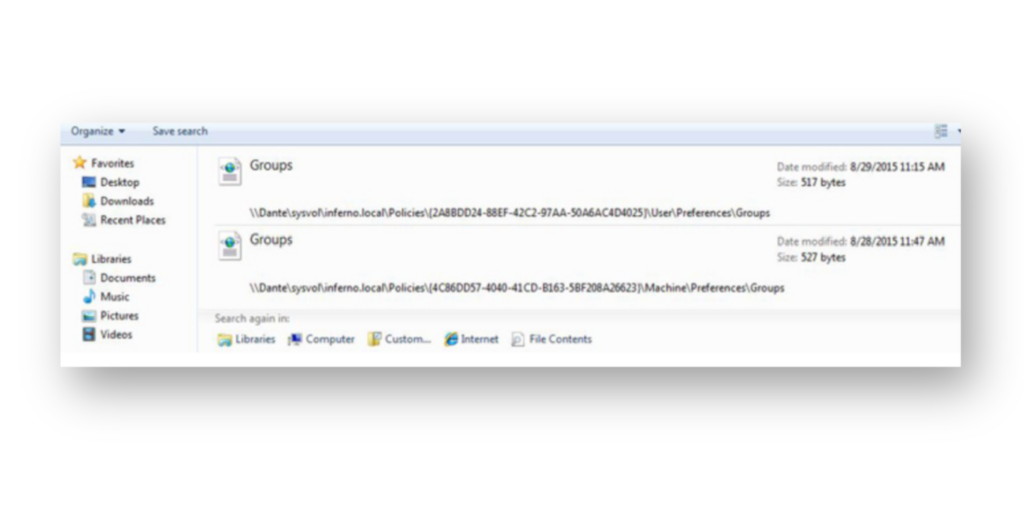

En un momento dado, GPP también permitía establecer contraseñas para cuentas locales(Figura 1), pero esta práctica era insegura, ya que permitía almacenar las contraseñas en un formato fácilmente reversible. Microsoft acabó eliminando esta posibilidad.

¿Cómo se abusa de las Preferencias de directiva de grupo?

Figura 2 muestra un ejemplo de un archivo GPP XML que almacena la contraseña de la cuenta del Administrador local. La contraseña, mostrada como cpasswordestá cifrada, pero se descifraba fácilmente porque la clave de cifrado se divulga públicamente y es bien conocida, lo que conllevaba importantes riesgos de seguridad. Además, las contraseñas establecidas en GPP podían aplicarse en múltiples estaciones de trabajo y servidores miembros. Eso significaba que la cuenta de administrador local de cada uno de esos sistemas tendría la misma contraseña establecida por el sistema GPP. cpassword en el archivo XML.

cpassword), que podría descifrarse fácilmente.¿Cómo detectar y defenderse de los abusos del GPP?

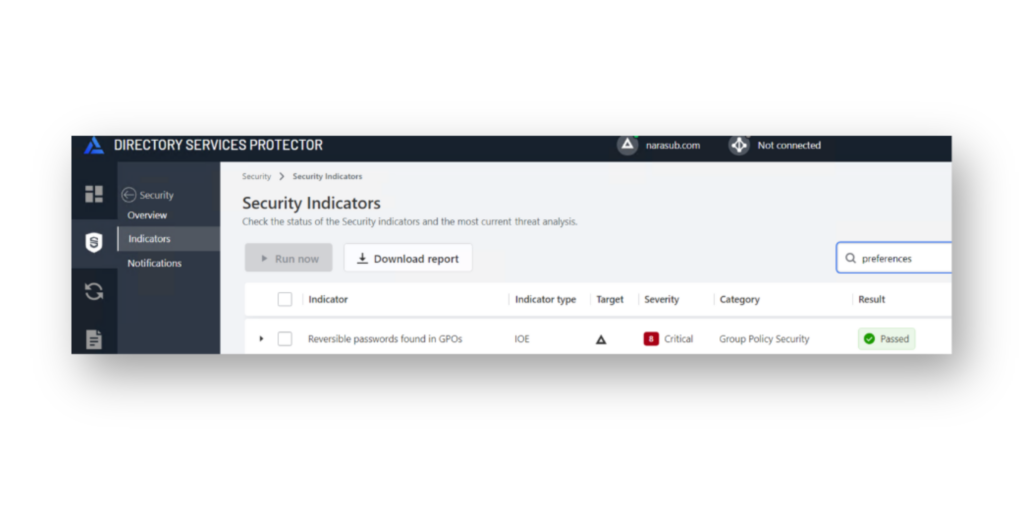

Semperis Directory Services Protector (DSP) incluye un indicador de exposición que supervisa y detecta continuamente cualquier archivo de contraseña potencial en las Preferencias de directiva de grupo(Figura 3).

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han estado buscando contraseñas en las Preferencias de directiva de grupo:

- Wizard Spider (Grupo MITRE G0102)1

- APT33 (Grupo MITRE G0064)2

- BlackCat3

Herramientas contra el abuso de GPP

Se pueden utilizar las siguientes herramientas para buscar contraseñas en las Preferencias de directiva de grupo:

- PowerSploit

- Net-GPPPassword Get-GPPPassword

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

En 18 de octubre de 2023, la unidad 42 de Palo Alto Networks informó de que BlackCatuna banda de ransomware, presentó una nueva herramienta llamada Munchkin. Esta herramienta se entregaba a través de una máquina virtual Alpine personalizada y contiene varios scripts Python, entre ellos Get-GPPPassword.py. Los atacantes utilizaban esta herramienta para encontrar y explotar las contraseñas almacenadas en las Preferencias de directiva de grupo.4

En 27 de marzo de 2019Symantec informó de que APT33 (Elfin) intentó utilizar el Gpppassword herramienta para encontrar y descifrar contraseñas almacenadas en las Preferencias de directiva de grupo. Aunque no está claro si estos intentos tuvieron éxito, el grupo pretendía aprovecharse de una configuración incorrecta del GPP para extraer contraseñas en texto plano y desplazarse lateralmente por las redes objetivo.5

Instantánea de Semperis

En 2014, Microsoft publicó el boletín de seguridad MS14-025 proporcionando actualizaciones de seguridad para solucionar los riesgos de seguridad con GPP. Sin embargo, la aplicación de las actualizaciones de MS14-025 se limita a impedir nuevas directivas de establecimiento de contraseñas; no elimina las antiguas directivas que siguen almacenando contraseñas en SYSVOL. Puede limpiar las políticas existentes utilizando la herramienta de Microsoft Get-SettingsWithCPassword.ps1 que encuentra y elimina las contraseñas expuestas.

Cambiar a Windows Local Administrator Password Solution (Windows LAPS) o a cualquier otra solución de gestión de acceso privilegiado es una forma mejor de gestionar las contraseñas de administrador local, garantizando que cada máquina tenga una contraseña única e impidiendo que los atacantes se desplacen lateralmente.

Más información sobre los riesgos de la pérdida de credenciales

- Explicación de la pulverización de contraseñas

- Explicación del abuso de las directivas de grupo

- Ataques a Active Directory | 5 métodos comunes de ataque a AD

- Los diez principales errores de ciberseguridad de la NSA y Active Directory