Hybrider Identitätsschutz

Kategorien

- Active Directory Sicherung und Wiederherstellung (67)

- Active Directory Sicherheit (231)

- AD Sicherheit 101 (17)

- Community Tools (25)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (69)

- Hybrider Identitätsschutz (76)

- Katalog der Identitätsangriffe (32)

- Erkennung von und Reaktion auf Identitätsbedrohungen (161)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Semperis Universität (5)

- Die Sichtweise des CISO (16)

- Bedrohungsforschung (77)

- Uncategorized (3)

EntraGoat Szenario 3: Ausnutzung des Gruppenbesitzes in Entra ID

- Jonathan Elkabas und Tomer Nahum

- 06. November 2025

Tauchen Sie ein in das EntraGoat-Szenario 3, in dem Sie erfahren, wie einzelne legitime Entra ID-Funktionen in Kombination mit falsch konfigurierten Gruppenrechten zu einer Kette der Privilegienerweiterung führen können, die ein Konto auf niedriger Ebene zu einer mieterweiten Bedrohung werden lässt.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

EntraGoat Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

- Jonathan Elkabas und Tomer Nahum

- Aug 12, 2025

Anmerkung des Herausgebers: Dieses Szenario ist Teil einer Reihe von Beispielen, die die Verwendung von EntraGoat, unserer Entra ID-Simulationsumgebung, demonstrieren. Einen Überblick über EntraGoat und seinen Wert können Sie hier lesen. Zertifikatsumgehung - Zugriff auf das Stammverzeichnis gewährt EntraGoat-Szenario 6 beschreibt eine Technik zur Privilegienerweiterung in Microsoft Entra ID, bei der...

EntraGoat Szenario 2: Ausnutzung von App-Only Graph-Berechtigungen in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

In unserem zweiten EntraGoat-Angriffsszenario folgen Sie den Schritten eines unvorsichtigerweise durchgesickerten Zertifikats, um das Global Admin-Passwort zu erbeuten und die Entra-ID vollständig zu kompromittieren.

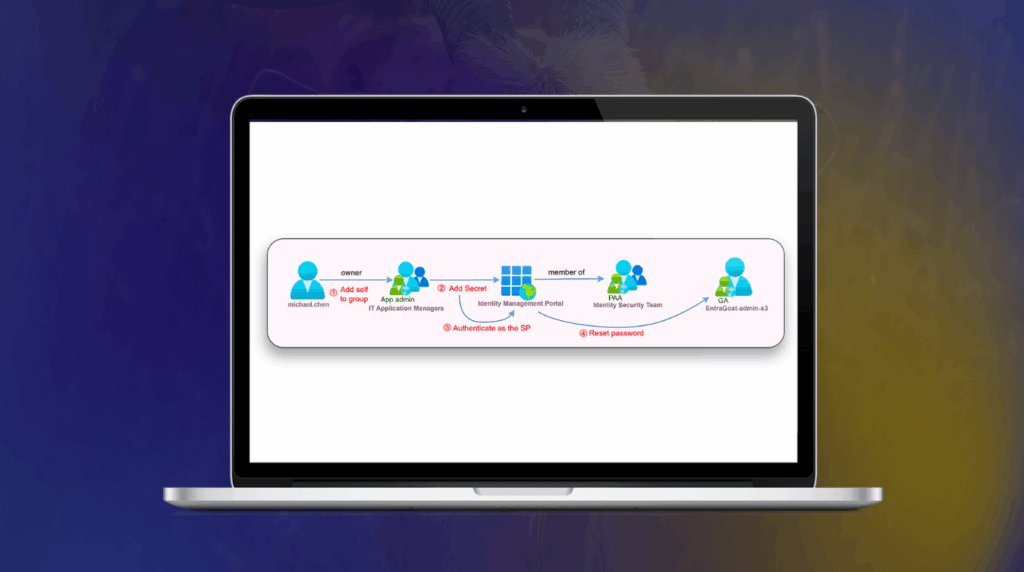

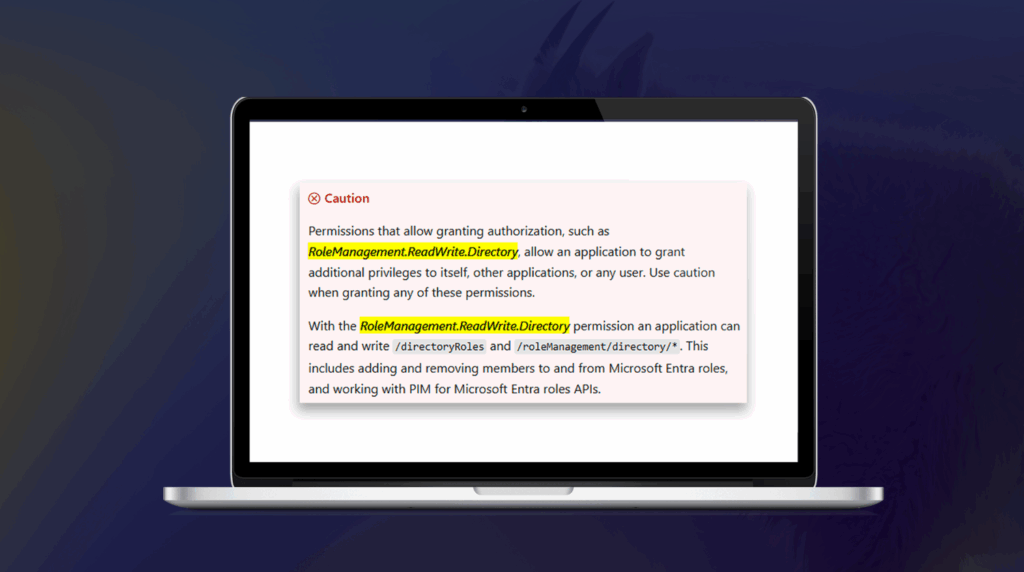

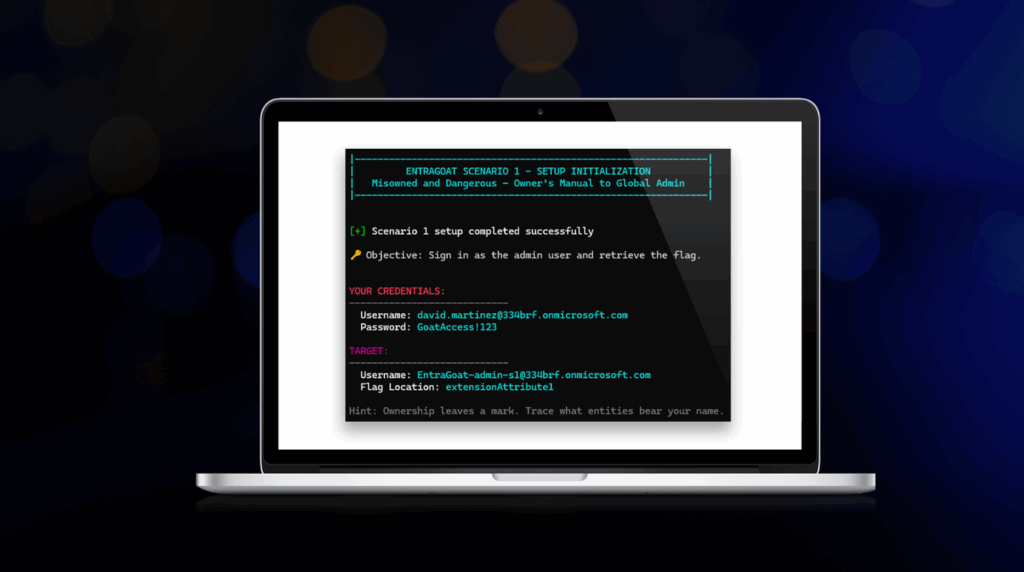

EntraGoat Szenario 1: Missbrauch der Eigentumsrechte des Dienstherrn in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

Wie kann ein kompromittiertes Benutzerkonto mit niedrigen Privilegien die Eigentümerschaft des Dienstes ausnutzen und eine Übernahme des Entra ID-Mandanten durchführen? Finden Sie es heraus, wenn Sie in EntraGoat Szenario 1 eintauchen.

Erste Schritte mit EntraGoat: Entra ID auf die intelligente Art einführen

- Jonathan Elkabas und Tomer Nahum

- Aug 04, 2025

Sind Sie bereit, sich in EntraGoat die Hufe schmutzig zu machen? Beginnen Sie hier. Diese Schnellstart-Schritte führen Sie zu Ihrem ersten Angriffsszenario.

Was ist EntraGoat? Eine absichtlich verwundbare Entra ID-Simulationsumgebung

- Jonathan Elkabas und Tomer Nahum

- Aug 04, 2025

Was ist der beste Weg, um Cyber-Resilienz aufzubauen? Üben Sie! Lernen Sie EntraGoat kennen, Ihren sicheren Raum für praktisches Lernen im CTF-Stil. Verfolgen Sie Angriffspfade, spüren Sie Identitätsfehlkonfigurationen auf und decken Sie Schwachstellen in der Zugriffskontrolle auf - und bauen Sie gleichzeitig Ihre Widerstandsfähigkeit gegen reale Bedrohungen aus.

Identity Security Posture verstehen: Sehen Sie das Gesamtbild Ihrer hybriden Umgebung

- Sean Deuby | Leitender Technologe, Amerika

- 27. Juni 2025

Das Streben nach Cybersicherheitsreife erfordert mehr als nur das Umlegen eines Schalters. Um eine starke Identitätssicherheit aufrechtzuerhalten, sollten Sie zunächst einen umfassenderen Blick auf die komplexen Faktoren werfen, die Ihr Identitäts-Ökosystem beeinflussen.