Proteção de identidade híbrida

Categorias

- Backup e recuperação do Active Diretory (67)

- Segurança do Active Diretory (231)

- Segurança AD 101 (17)

- Ferramentas comunitárias (25)

- Modernização de directórios (9)

- Da linha da frente (69)

- Proteção da identidade híbrida (76)

- Catálogo de ataques de identidade (32)

- Deteção e Resposta a Ameaças de Identidade (161)

- A nossa missão: Ser uma força para o bem (14)

- Purple Knight (5)

- Universidade Semperis (5)

- A perspetiva do CISO (16)

- Investigação sobre ameaças (77)

- Sem categoria (3)

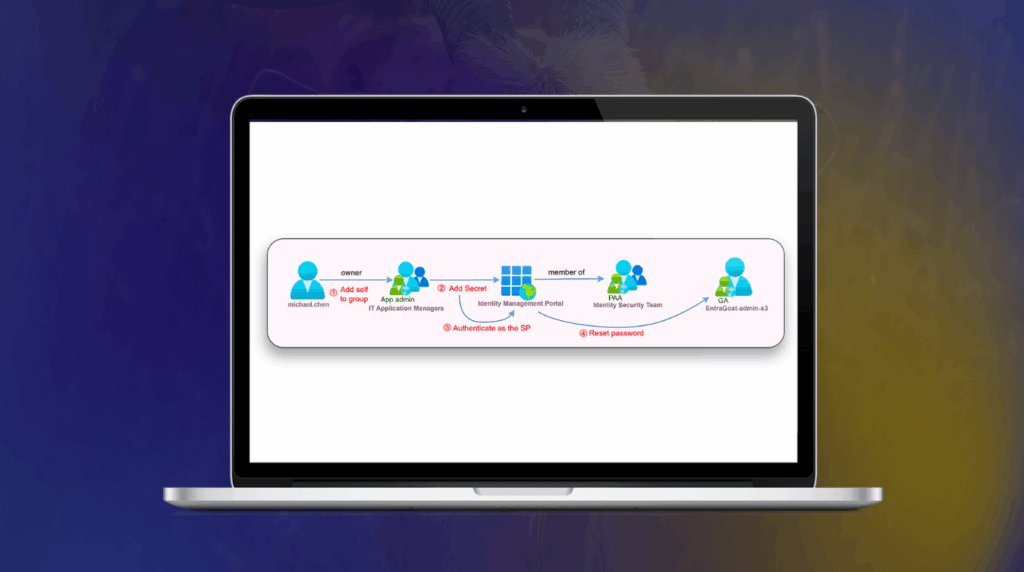

EntraGoat Cenário 3: Explorando a propriedade do grupo em Entra ID

- Jonathan Elkabas e Tomer Nahum

- 06 de novembro de 2025

Mergulhe no EntraGoat Cenário 3, onde você descobrirá como os recursos Entra ID individualmente legítimos, quando combinados com a propriedade de grupo mal configurada, podem entrar em cascata em uma cadeia de escalonamento de privilégios que eleva uma conta de baixo nível a uma ameaça em todo o locatário.

Desbloqueando uma Resiliência de Identidade Incomparável: A parceria Semperis-Cohesity

- Chris Salzgeber | Gestor de produtos, Integrações

- 17 de setembro de 2025

A parceria Semperis-Cohesity é a convergência de dois líderes do sector, cada um com uma experiência singular. Com o Cohesity Identity Resilience, as organizações podem ter a certeza de que os seus sistemas de identidade críticos estão seguros e são recuperáveis.

EntraGoat Cenário 6: Explorando a autenticação baseada em certificado para se passar por administrador global no Entra ID

- Jonathan Elkabas e Tomer Nahum

- 12 de agosto de 2025

Nota do editor Este cenário faz parte de uma série de exemplos que demonstram a utilização do EntraGoat, o nosso ambiente de simulação Entra ID. Você pode ler uma visão geral do EntraGoat e seu valor aqui. Autorização de desvio de certificado - acesso à raiz concedido O cenário 6 do EntraGoat detalha uma técnica de escalonamento de privilégios no Microsoft Entra ID em que...

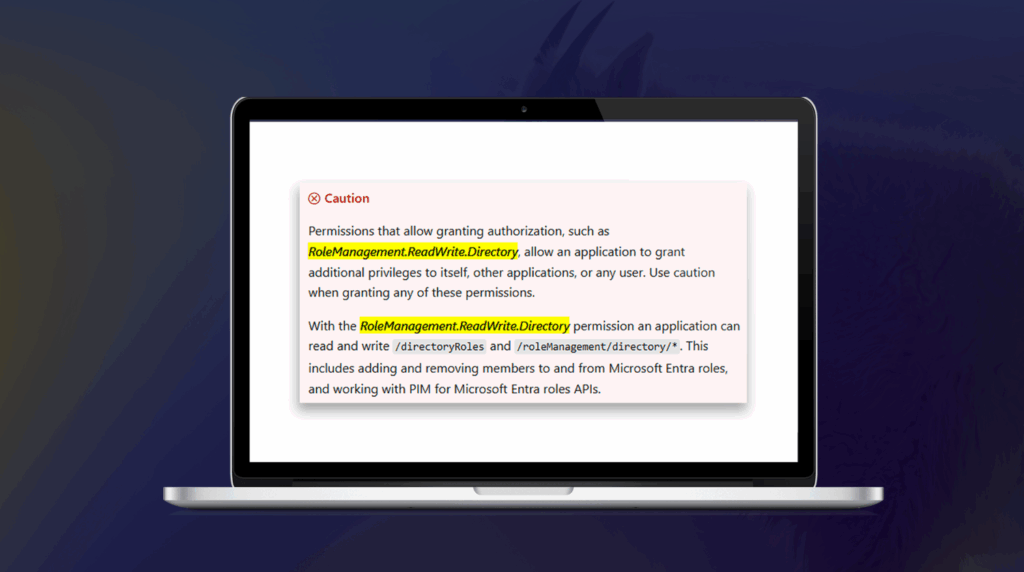

EntraGoat Cenário 2: Explorando permissões de gráficos somente para aplicativos no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Em nosso segundo cenário de ataque EntraGoat, siga as etapas de um certificado vazado descuidadamente para capturar a senha de administrador global - e o comprometimento total da ID Entra.

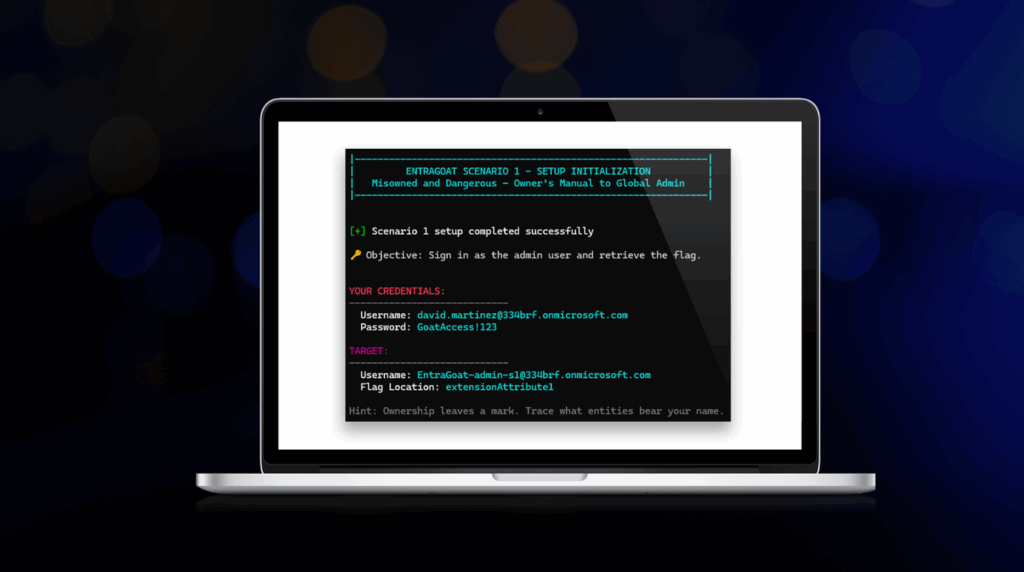

EntraGoat Cenário 1: Abuso de propriedade do principal de serviço no Entra ID

- Jonathan Elkabas e Tomer Nahum

- Ago 05, 2025

Como uma conta de usuário com baixo privilégio comprometida pode explorar a propriedade principal do serviço - e concluir uma aquisição de locatário Entra ID? Descubra quando mergulhar no Cenário 1 do EntraGoat.

Começando com EntraGoat: Quebrando Entra ID a maneira inteligente

- Jonathan Elkabas e Tomer Nahum

- 04 de agosto de 2025

Pronto para entrar e sujar os cascos no EntraGoat? Comece por aqui. Estas etapas de início rápido o levarão ao seu primeiro cenário de ataque.

O que é o EntraGoat? Um ambiente de simulação Entra ID deliberadamente vulnerável

- Jonathan Elkabas e Tomer Nahum

- 04 de agosto de 2025

Qual é a melhor forma de desenvolver a ciber-resiliência? Praticar! Conheça o EntraGoat, seu espaço seguro para aprendizado prático no estilo CTF. Rastreie caminhos de ataque, procure configurações erradas de identidade e exponha falhas de controle de acesso - enquanto constrói resiliência contra ameaças do mundo real.

Compreender a postura de segurança da identidade: Ver o panorama geral do seu ambiente híbrido

- Sean Deuby | Tecnólogo Principal, Américas

- 27 de junho de 2025

A procura da maturidade da cibersegurança exige mais do que ligar um interrutor. Para manter uma forte postura de segurança de identidade, comece por analisar de forma mais abrangente os factores complexos que afectam o seu ecossistema de identidade.