Webinar

Raggiungere la resilienza: Rafforzare le imprese attraverso la preparazione agli incidenti informatici

- Semperis

- 30 aprile 2025

Nel panorama odierno delle minacce, gli aggressori danno la priorità ai sistemi di gestione dell'identità e degli accessi, come Active Directory (AD) di Microsoft, perché detengono le chiavi del regno nella maggior parte delle aziende. In altre parole, se si compromette l'AD, si controlla l'organizzazione. Ecco perché le moderne strategie di resilienza informatica devono concentrarsi sull'hardening di AD, sul monitoraggio e...

Dalla tavola alla realtà: Costruire la resilienza informatica attraverso esercitazioni di risposta agli incidenti

- Semperis

- 16 marzo 2025

Nel panorama odierno delle minacce, la velocità e l'efficacia della vostra risposta agli incidenti possono fare la differenza tra un piccolo contrattempo e una violazione catastrofica. La domanda non è se un cyberattacco avverrà, ma quando, e la preparazione rimane la linea di difesa più forte. Le esercitazioni sul campo non sono solo pratica, ma sono essenziali per esporre le vulnerabilità,...

Perché il vostro AD è un bersaglio facile per gli hacker?

- Semperis

- 28 febbraio 2025

Active Directory (AD) rimane una pietra miliare per molte organizzazioni, sia in sede che integrata con Microsoft Entra ID nel cloud. È allarmante che il 90% dei cyberattacchi prenda di mira AD, il sistema di identità centrale per la maggior parte delle aziende. Semperis fornisce una protezione completa per AD on-premises e Entra ID, offrendo una difesa continua contro le minacce basate sull'identità prima,...

Superare le vulnerabilità con la gestione della superficie d'attacco

- Semperis

- 30 dicembre 2024

Con l'espansione del panorama digitale, la gestione e la protezione della superficie di attacco della vostra organizzazione non è mai stata così cruciale. Unitevi a noi per un webcast sui temi più scottanti in cui gli esperti del settore forniranno una previsione completa delle tendenze della gestione della superficie di attacco (ASM) e offriranno indicazioni strategiche per la fine del 2024 e l'inizio del 2025....

Come recuperare Active Directory quando ogni secondo è importante

- Semperis

- 30 dicembre 2024

Microsoft Active Directory (AD) è un obiettivo chiave per i cyberattaccanti. Quando l'AD si blocca, si blocca anche la vostra attività. Tuttavia, la maggior parte delle organizzazioni non dispone di un piano di ripristino specifico per AD o si affida al ripristino manuale, che può richiedere giorni, se non settimane. La verifica della sicurezza di AD e il mantenimento di un solido piano di risposta agli incidenti...

Quando ogni minuto è importante Recuperare l'AD durante un attacco

- Semperis

- 28 dicembre 2024

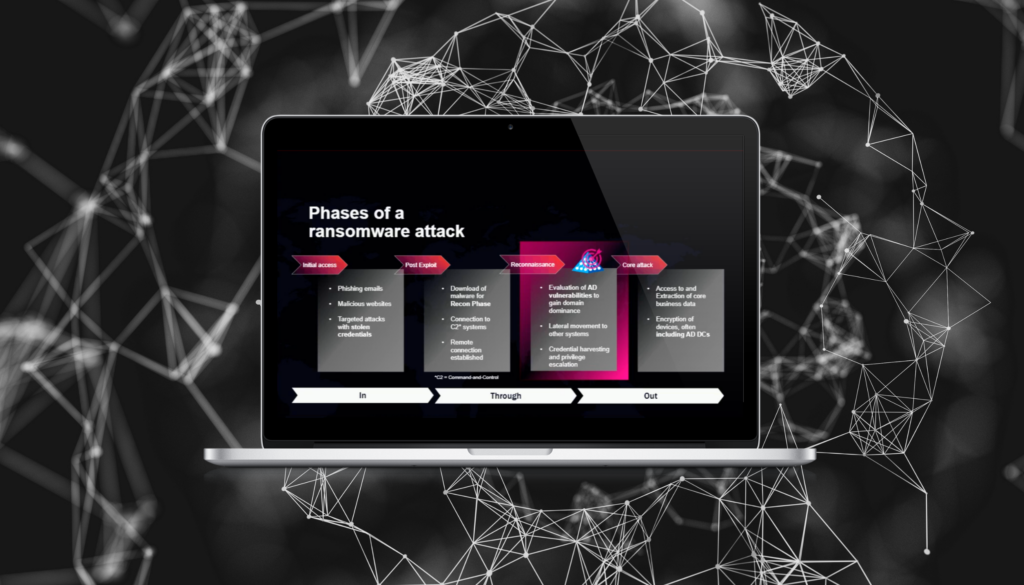

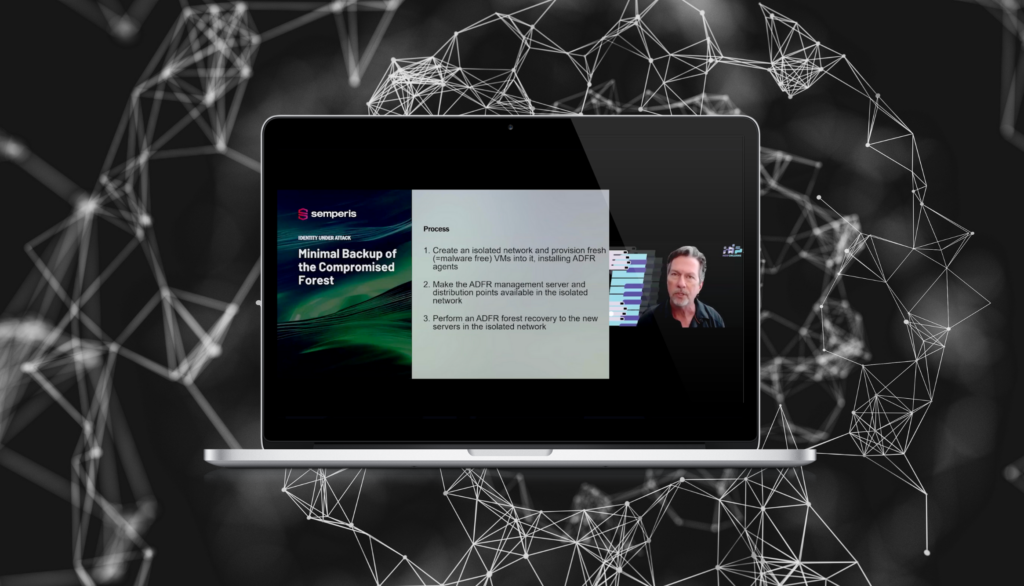

Cosa fare quando vengono violati gli endpoint o altre protezioni iniziali? Cosa fate quando gli intrusi sono già nella vostra rete e forse hanno compromesso la vostra foresta Active Directory (AD)? Questa è la storia vera di un attacco ransomware e di come è stato fermato. Unitevi a Sean Deuby di Semperis, 15 volte...

Continuità aziendale e ripristino del sistema di identità

- Semperis

Il vostro piano di disaster recovery è stato progettato tenendo conto della continuità aziendale? Se non include procedure specifiche per il ripristino sicuro di Active Directory (AD) e Entra ID, potreste subire un brutto colpo. Il ripristino sicuro del sistema di identità è un fattore chiave per determinare la rapidità con cui la vostra organizzazione può tornare...

Recupero delle operazioni dopo un attacco informatico

- Semperis

Le organizzazioni di infrastrutture critiche che gestiscono sistemi di tecnologia operativa (OT) o dispositivi Internet of Things (IoT) devono affrontare diverse sfide per un'efficace sicurezza informatica, tra cui una tecnologia obsoleta, la complessità di ambienti diversi e una maggiore superficie di attacco. Rob Ingenthron (Senior Solutions Architect, Semperis) discute le sfide affrontate dalle organizzazioni nei settori sanitario, manifatturiero, energetico...

Recupero di Active Directory: Il pezzo mancante nel vostro piano di resilienza operativa

- Semperis

Il ransomware e la criminalità informatica sono diventati minacce di primo livello per le organizzazioni di ogni settore. Proteggere gli endpoint, acquistare un'assicurazione informatica, persino pagare un riscatto: nessuna di queste opzioni può impedire un attacco che mette fine all'attività aziendale. Un passo fondamentale per la resilienza operativa e aziendale: Un piano di cybersecurity dedicato e incentrato sull'identità. Gli esperti del settore di Government Technology e Semperis...

Creare una difesa dell'identità a più livelli

- Semperis

I cyberattaccanti sono abili nel trovare il modo di superare le difese e di entrare nei sistemi di identità come Active Directory. Da lì possono muoversi lateralmente, aumentare i privilegi, accedere a risorse sensibili e iniettare malware o ransomware. L'implementazione di una difesa stratificata che includa il rilevamento e la risposta alle minacce all'identità (ITDR) è fondamentale per proteggere le...