Malgré les efforts déployés en matière de cybersécurité, de nombreuses organisations ouvrent involontairement la porte aux ransomwares en réduisant leurs défenses pendant les week-ends et les vacances. Les attaquants s'attendent manifestement à ce comportement risqué et ciblent ces périodes - ainsi que d'autres événements importants pour l'entreprise qui pourraient signaler une distraction ou une réduction des défenses - pour frapper. Ce rapport comprend :

- Des conseils d'experts pour renforcer la défense contre les ransomwares, en particulier pendant les périodes à haut risque telles que les vacances, les week-ends et les transitions d'entreprise.

- Une enquête menée auprès de 900 responsables des technologies de l'information et de la sécurité a permis de mieux comprendre les schémas d'attaque des ransomwares et de constater que de nombreuses organisations ne disposent pas de moyens de défense adéquats contre les attaques qui surviennent dans les moments de distraction.

- De nouvelles preuves montrent que les entreprises surestiment régulièrement leur capacité à se défendre contre les attaques basées sur l'identité.

Nous devons partir du principe que la menace est toujours présente. Il ne s'agit pas seulement des cas notoires dont nous entendons parler tous les trimestres ou presque. Cela se produit tous les jours dans toute une série d'entreprises.

Chris Inglis, ancien directeur national du cyberespace aux États-Unis, ancien directeur adjoint de la NSA, conseiller stratégique de Semperis

Résumé

Les attaques de ransomware ne respectent pas les heures d'ouverture, et les attaques sont souvent trop rapides pour une intervention humaine seule. C'est pourquoi il est nécessaire de mettre en place des plans d'identification automatisés pour limiter les risques.

Les acteurs de la menace frappent pendant les périodes d'absence ou de distraction, comme les vacances, les week-ends et les événements d'entreprise, y compris les fusions et les acquisitions.

Les organisations du monde entier sont engagées dans une bataille contre les ransomwares et les cyberattaques. Les enjeux augmentent, tout comme les preuves que Microsoft Active Directory est une cible de choix pour les acteurs de la menace et que la détection et la réponse aux menaces d'identité (ITDR) est un aspect clé de la résilience à la fois cybernétique et opérationnelle.

Afin d'examiner les tendances en matière de fréquence, de gravité et d'impact des ransomwares, Semperis s'est associé au cabinet d'études international Censuswide pour mener une étude complète couvrant plusieurs secteurs aux États-Unis, au Royaume-Uni, en France et en Allemagne. Le premier rapport de nos conclusions - 2024 Ransomware Risk Report - a révélé que les attaques de ransomware sont incessantes et coûteuses. Notre deuxième rapport - 2024 Ransomware Holiday Risk Report - examine le calendrier des attaques qui se produisent pendant les périodes de distraction des entreprises (y compris les jours fériés, les week-ends et les événements importants tels que les fusions, les introductions en bourse et les licenciements) et les lacunes potentielles dans les défenses de cybersécurité des organisations.

Experts contributeurs

Mickey Bresman, PDG de Semperis

Sean Deuby, Technologue principal de Semperis (Amérique du Nord)

Guido Grillenmeier, Technologue principal de Semperis (EMEA)

Simon Hodgkinson, Conseiller stratégique de Semperis, ancien RSSI de bp

Chris Inglis, Conseiller stratégique de Semperis, ancien directeur national américain de la cybersécurité

Ciaran Martin, CB, Paladin Capital Group Managing Director, fondateur du National Cyber Security Centre du Royaume-Uni

Kemba Walden, président du Paladin Global Institute, ancien directeur national par intérim du cyberespace aux États-Unis

Jeff Wichman, directeur de la réponse aux incidents de Semperis

Les auteurs d'attaques par ransomware frappent lorsque la couverture de sécurité est plus faible ou lorsque les entreprises sont distraites.

Les attaquants ne prennent pas de vacances

"Lorsque des attaquants pénètrent dans les systèmes d'une entreprise, surtout si c'est pendant un week-end de vacances où le personnel est réduit, ils peuvent ne pas être remarqués tout de suite. Les entreprises sont moins prudentes et plus vulnérables pendant ces périodes, et les attaquants le savent".

Guido Grillenmeier Technologue principal (EMEA), Semperis

Les attaquants frappent lorsque les effectifs des SOC sont réduits

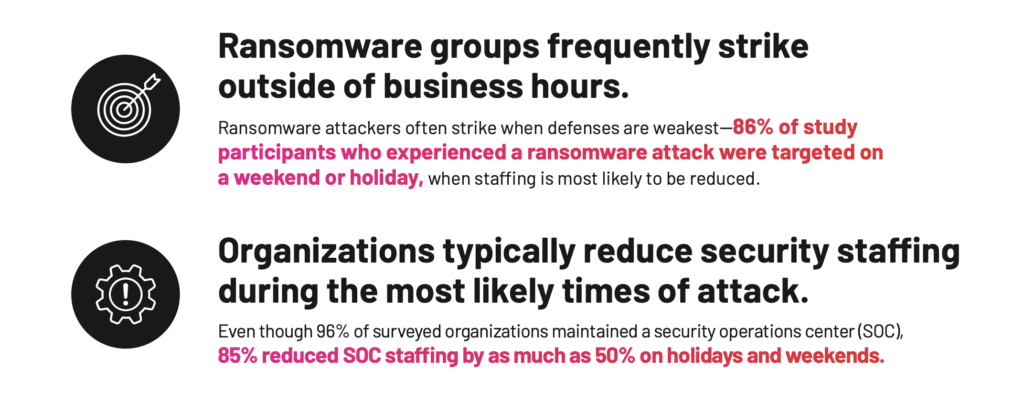

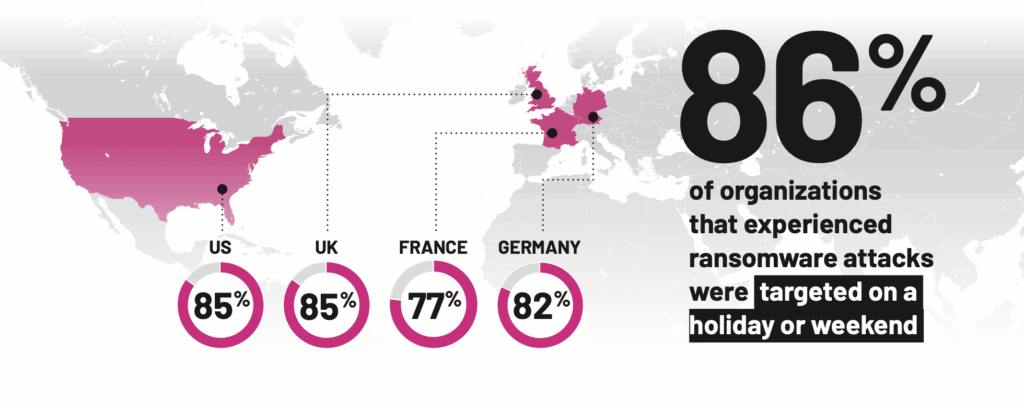

Les menaces liées aux ransomwares exigent une attention 24/7/365. La plupart des organisations ayant participé à notre étude (96 %) ont déclaré que leur SOC fonctionnait 24 heures sur 24, 7 jours sur 7 et 365 jours par an, grâce à une combinaison de ressources internes et externes. Malgré cela, la majorité des entreprises internationales (85 %) réduisent jusqu'à 50 % les effectifs de leur SOC en dehors des heures de travail. Et, fait alarmant, près de 5 % des personnes interrogées ont indiqué que leur SOC n'est pas du tout doté en personnel pendant les vacances ou les week-ends. Les entreprises qui ont réduit les effectifs de leur SOC pendant les vacances et les week-ends l'ont fait pour de multiples raisons :

- Ils ne pensaient pas que cela était nécessaire, étant donné que la plupart des employés ne travaillent que pendant les jours de la semaine ou que leur entreprise n'est ouverte que du lundi au vendredi.

- Leur entreprise n'a jamais été la cible d'un ransomware, ou ils ne pensaient pas qu'elle le serait.

- Ils s'efforçaient de maintenir un équilibre entre vie professionnelle et vie privée pour le personnel.

Les attaques se produisent pendant les périodes de distraction des entreprises

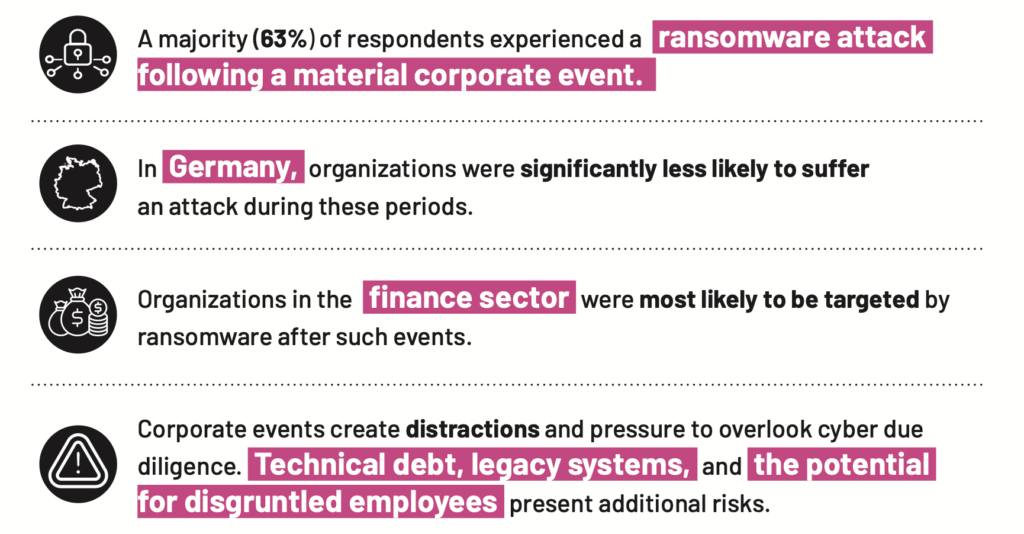

Les changements de direction et de personnel, les intégrations de systèmes et les fusions créent des vulnérabilités. Les périodes de bouleversement de l'entreprise - qu'il s'agisse d'une fusion, d'une acquisition, d'une introduction en bourse ou d'une réduction des effectifs - sont également des aimants pour les auteurs d'attaques par ransomware. Les données de l'enquête Semperis montrent que la majorité (63 %) des personnes interrogées ont également subi une attaque de ransomware à la suite d'un événement important pour l'entreprise. Non seulement ces situations créent des distractions que les mauvais acteurs aiment exploiter, mais les attaquants peuvent souvent obtenir des rançons importantes de la part d'entreprises désespérées de retrouver l'accès à des systèmes critiques ou de prouver leur compétence opérationnelle avant une transaction majeure. En outre, ces événements posent des défis inhérents à la sécurité de l'identité.

La protection de l'identité est essentielle à la résilience des entreprises

La résilience opérationnelle dépend d'une sécurité Active Directory forte et d'un plan de reprise du système d'identité dédié. Que ce soit pour des raisons financières ou culturelles, les organisations sont confrontées à une lacune évidente dans leurs cyberdéfenses. La dotation complète d'un SOC 24/7/365 pourrait contribuer à combler cette lacune, tout comme l'augmentation des ressources informatiques et de sécurité immédiatement avant, pendant et après les événements importants de l'entreprise. De manière réaliste, une telle augmentation des effectifs pourrait être difficile à réaliser. Pourtant, les entreprises doivent prendre des mesures pour renforcer leurs défenses contre les ransomwares pendant ces périodes critiques.

Aligner les priorités de l'entreprise

En faisant de la cybersécurité une priorité pour l'entreprise et en mettant en œuvre des solutions de surveillance automatisée, les organisations se protégeront contre le risque de ransomware.

Les attaques de ransomware peuvent frapper, et frappent effectivement, au moment où l'on s'y attend le moins. Aucune entreprise, quels que soient sa région, son secteur ou son statut SOC, ne doit sous-estimer la nécessité d'une vigilance constante. En outre, les responsables de la cybersécurité insistent de plus en plus sur le fait que les efforts de défense contre les ransomwares doivent inclure un plan clair de défense et de récupération d'Active Directory.

Quelles mesures les responsables des entreprises, des technologies et de la sécurité peuvent-ils prendre pour réduire la probabilité d'une attaque réussie par ransomware et accroître leur capacité à dire "non" aux acteurs de la menace ? Nos experts suggèrent trois actions initiales.

- ÉTAPE 1 Les dirigeants doivent reconnaître que la défense contre les ransomwares et la sécurité des identités sont des priorités pour l'entreprise.

- ÉTAPE 2 Des solutions ITDR robustes et des partenaires experts peuvent aider les responsables de la sécurité à relever les défis en matière de personnel.

- STEP 3 La sécurité de l'Active Directory devrait être au cœur de toute fusion ou acquisition.

PRINCIPAUX ENSEIGNEMENTS

- Les ransomwares et la défense de l'identité ne sont plus de simples défis informatiques, ce sont des priorités commerciales.

- Les solutions ITDR expertes peuvent aider à automatiser la détection et la défense contre les ransomwares en dépit des problèmes de personnel.

- L'audit de la sécurité de l'Active Directory est un élément nécessaire de la diligence raisonnable avant les événements importants de l'entreprise.

"L'amélioration de la résilience opérationnelle lors d'événements matériels demande de la patience et de la diligence. Il est essentiel que les RSSI des deux organisations impliquées dans l'événement matériel se mettent en relation avant tout accord et discutent des "incontournables" du point de vue de la sécurité avant que l'intégration des réseaux ne commence. Ils doivent également identifier les vulnérabilités et les points faibles et s'assurer que les deux organisations disposent des meilleures ressources disponibles pour réduire les risques."

Kemba Walden, président du Paladin Global Institute, ancien directeur national par intérim du cyberespace aux États-Unis