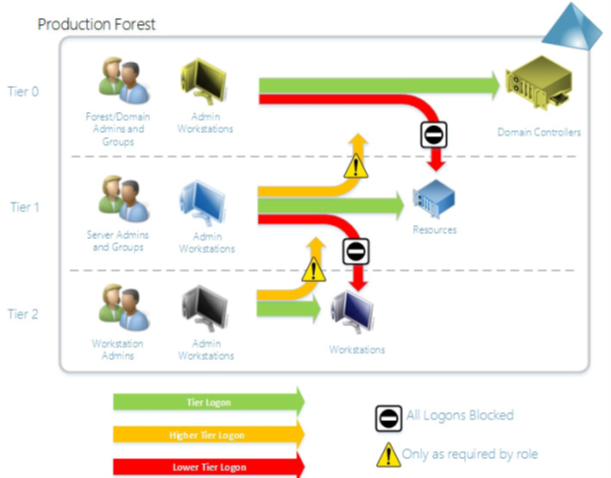

Dès 2012, Microsoft a publié la première version de son ses importants livres blancs "Mitigating Pass-the-Hash and Credential Theft". Dans cette première version, Microsoft définissait le problème du mouvement latéral et de l'escalade des privilèges dans un environnement Windows Active Directory sur site sur site et et incluait les meilleures pratiques pour atténuer ces types d'attaques à l'époque. Deux ans plus tard, Microsoft a publié version 2 de ce document, qui a considérablement considérablement les conseils basés sur l'état actuel de Windows. La entreprisey a également introduit des concepts tels que les postes de travail à accès privilégié (PAW) et la hiérarchisation d'ADministration (voir figure ci-dessous).

L'Admin Tiering a introduit le concept de séparation des "domaines de préoccupation" en matière d'administration. Les comptes d'administration qui géraient AD et les contrôleurs de domaine ne pouvaient jamais se connecter aux stations de travail et aux serveurs ordinaires. Les comptes d'administration de serveur ne pouvaient pas se connecter aux contrôleurs de domaine et aux stations de travail, etc. Cette approche Cette approche a limité la capacité des attaques par mouvement latéral à élever le niveau de privilège. Ce n'était pas parfait, mais cela a fonctionné. a fonctionné-lorsqu'elle mis en œuvre.

Lecture associée

Entrer dans la forêt rouge

Il y a une dizaine d'années, Microsoft s'est appuyé sur la notion présentée dans les deux documents suivants "Mitigating Pass-the-Hash and Credential Theft" (Atténuation du vol de données et d'informations) en introduisant le concept de forêt rouge, également connu sous le nom d'environnement d'administration à sécurité renforcée (ESAE). Enhanced Security Admin Environment (ESAE). Une forêt rouge est essentiellement une forêt AD distincte, approuvée par vos forêts AD de production, dans laquelle tous vos informations d'identification administratives :

En principe, le concept deLe concept de la forêt rouge semblait être une bonne approche. Retirez vos identifiants d'administrateur de la forêt, où l'attaquant potentiel se promène, et assurez-vous que lesy ne vivent en sécurité que dans la zone séparée Red Fée. Dans la pratique, le Red Forest était un une approche maladroite de l'approche du problème. De nombreux outils de gestion fonctionnent mal-ou pas du tout-au-delà des limites de la forêt. Te Re Fn'a pas tenu compte des comptes administratifs (par ex., administrateurs d'applications) au-delà des administrateurs d'infrastructures. AEnfin, le fait de devoir maintenir une autre infrastructure forestière distincte représentait beaucoup de frais généraux pour un gain relativement modeste.

Et... Sortir de la forêt rouge

En conséquence, les de ces contraintes, et probablement accéléré par les révélations de la récente enquête de SolarWinds SolarWindsMicrosoft a récemment retiré le concept de Ré Forest. A ce jour, la construction d'un Red Fn'est plus l'approche standard pour isoler et protéger les accès privilégiés dans un répertoire Windows/Active Directory dans un monde Windows/A ctive Directory. Quelle est donc la nouvelle norme ?

L'adoption a pris du retard

Comme vous pouvez l'imaginer, le logiciel SolarWinds SolarWinds a mis en évidence les risques que les systèmes d'identité sur site, comme Active Directory, font peser sur les ressources en nuage. qu'ils dans la plupart des organisations d'aujourd'hui. Il n'est pas rare que les entreprises s'authentifient et s'autorisent à accéder aux ressources du nuage Azure en utilisant une combinaison d'identités AD sur site et d'identités federation telles que PingFederate et ADFS, au lieu d'utiliser d'utiliser Azure AD directement.

Cela signifie que, comme d'habitude, le maillon le plus faible de la chaîne de protection des identités et des applications en nuage, et en particulier des accès privilégiés, reste les ressources sur site que nous essayons de protéger depuis plus de 20 ans. Et bien que des approches telles que Admin Tiering et Re Fouest existent depuis un certain temps, la réalité est que de nombreux magasins n'ont jamais mis en œuvre ces approches, ou seulement partiellement. partiellement partiellement de l'entreprise.. Cela mtion. Cela peut sembler difficile à imaginer, Je me permets donc de le répéter.

Puits-connues pour atténuer les risques liés aux accès privilégiés ont été sous-déployées dans la plupart des ateliers Microsoft. dans la plupart des ateliers Microsoft.

Les raisons de cet surveillance sont nombreuses et variées, mais mais la plupart mais la plupart d'entre elles sont liées au coût et à la complexité de la mise en œuvre de ces approches. de la mise en œuvre de ces approches. Le résultat est que de nombreux ateliers continuent d'avoir des systèmes de gestion de l'information lamentablement inefficaces. indes contrôles inadéquats pour empêcher la propagation de ce qui est essentiellement un pour empêcher la propagation de ce qui est essentiellement une maladie de 15 ans.-année-vieux de 15 ans. Étant donné que les SolarWinds a montrél'attaque de SolarWinds a montré comment les attaquants pouvaient utiliser les faiblesses de la gestion des accès privilégiés sur site pour se déplacer "verticalement" dans les systèmes en nuage tels qu'Office 365, Microsoft s'est sentie obligée de redéfinir la notion d'accès privilégié à l'ère moderne, Microsoft s'est sentie obligée de redéfinir ce qu'est l'accès privilégié à l'ère moderne.

L'avenir de l'accès privilégié ?

En décembre 2020, Microsoft a dévoilé sa nouvelle stratégie d'accès privilégié. Cette stratégie s'appuie sur les principes de la confiance zéro et du "nuage". Microsoft déclare même dans les documents de sa nouvelle stratégie que "Le nuage est une source de sécurité." On peut être sceptique sceptique à juste titre, étant donné que les que Microsoft est l'un des plus grands fournisseurs de services en nuage au monde. "So dois-je investir dans l'informatique dématérialisée pour être en sécurité ?".

Selon moi, cette nouvelle approche représente une évolution par rapport aux approches précédentes de type "pass-the-hash" (passer le hachage) et de type "R". Red Forest. Despite lese l'accent mis sur l'acquisition de revenus-générant cnant des revenus - en générant des c services à partir de l'azurla nouvelle approche a du sens. Cela dit, je ne suis pas convaincu je ne suis pas convaincu que que les magasins qui hésitaient à faire quelque chose d'aussi simple que Admin Tiering maintenant de la confiance zéro, basée sur des zones complexes.-basées sur des zones qui impliquent de nombreuses pièces mobiles. Mais let's le décortiquer un peu et examinons ce que Microsoft Microsoft propose.

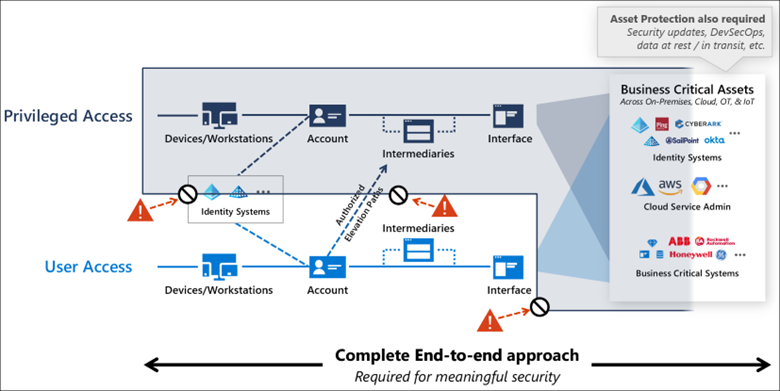

La première chose à comprendre est que Microsoft envisage le modèle de hiérarchisation d'une manière un peu différente et, je dirais, plus holistique qu'auparavant. Alors qu'auparavant, l'Admin Tiering et les Red Forests étaient axés sur l'accès privilégié et l'administration par les professionnels de l'informatique, ce nouveau modèle prend en compte l'ensemble du paysage d'une organisation moderne, y compris non seulement l'administration informatique, mais aussi l'administration des applications métier et les différents pools de données métier qui existent dans la plupart des organisations, comme vous pouvez le voir ici :

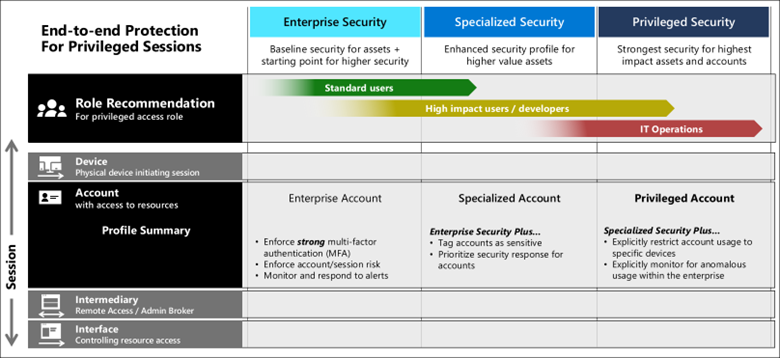

Ce diagramme souligne le concept selon lequel l'accès des utilisateurs aux ressources et aux données doit être séparé de l'accès privilégié, avec des contrôles appropriés pour l'accès d'un niveau à l'autre. Pour aller plus loin, Microsoft divise l'accès en trois niveaux : Entreprise, Spécialisé et PrivilégiéLa plupart des utilisateurs appartiennent à la catégorie Entreprise, le niveau Spécialisé étant réservé à des classes d'utilisateurs spécifiques telles que les développeurs, les cadres et les dirigeants. pour des catégories spécifiques d'utilisateurs tels que les développeurs, les cadres, et d'autres fonctions spécialisées qui présentent un risque potentiellement plus élevé pour l'entreprise. Et bien sûr, les utilisateurs privilégiés sont ceux qui gèrent les environnements de lenvironnementsIls peuvent être membres d'Azure Global Admins ou des groupes AD intégrés tels que Domain Admins et Enterprise Admins.

Pour chaque niveau de sécurité, Microsoft spécifie des contrôles de sécurité visant à garantir que l'utilisateur accédant à la ressource est bien celui qu'il prétend être. C'est ici que l'on voit apparaître une certaine lourdeur dans l'utilisation des services Azure. de l'entreprise.. Comme vous pouvez le voir dans le diagramme ci-dessous, tous les utilisateurs devraient essentiellement utiliser MFA et Zero Trust, tous les utilisateurs devraient essentiellement utiliser les protections MFA et Zero Trust, ce qui est bien sûr une grande avancée pour de nombreuses entreprises aujourd'hui qui se concentrent principalement sur la sécurité des données. pour de nombreuses entreprises qui concentrent principalement l'AMF sur les accès privilégiés :

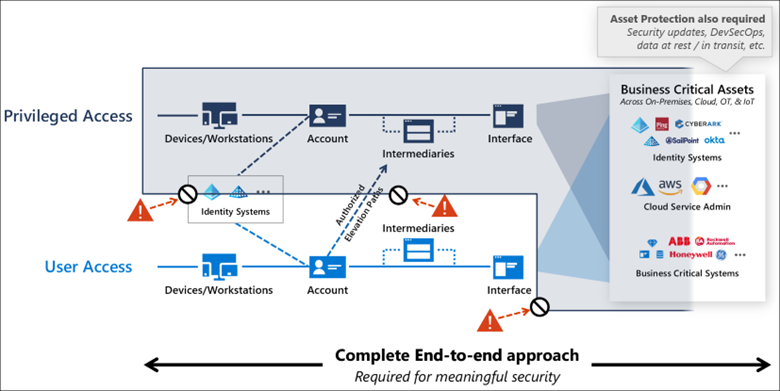

Comme vous pouvez le voir sur la figure ci-dessus, tCette stratégie introduit également dess le concept d'intermédiaires intermédiaires et interfaces. Les intermédiaires, dans un langage plus familier, sont des choses comme les serveurs de saut ou les hôtes de bastion (alias PAWS). ou les hôtes de bastion (alias PAWS), VPNs, ou d'autres saut sécurisé-points de départ sécurisés pour l'accès privilégié. Les interfaces sont précisément ce qu'elles impliquent, c'est-à-dire des terminaux.-de l'utilisateur final, les outils, et utilitaires de l'utilisateur final (par ex., PowerShell remoting) utilisés pour accéder aux ressources. Ces interfaces peuventpeuvent passer par divers proxys d'application ou d'autres niveaux d'indirection afin d'assurer un l'accès sécurisé à ces ressources. Cet accès est également sécurisé à l'aide de technologies de confiance zéro qui appliquent les politiques de sécurité de l'appareil et de l'utilisateur telles que être sur un appareil géré, dans un endroit connu, être un utilisateur connu, effectuer des comportements d'utilisateur de routine, l'utilisation de l'AMF, l'accès conditionnel et l'administration juste à temps.

Jusqu'à présent, la plupart de ces conseils semble simplesmais fortement orientées vers la consommation de nombreux services de de nombreux services de sécurité Azure pour mettre en œuvre le modèle. Mais je dois Mais je dois admettre qu'en suivant la stratégie, Microsoft a commencé à me perdre avec la complexité introduite par les "avions" (pas ceux dans lesquels on vole). La meilleure façon de l'expliquer est d'utiliser Microsoft de Microsoft :

Ce diagramme est expliqué comme l'évolution de l'ancien modèle. Admin Tiering, mais franchement, il m'a laissé perplexe. Il n'a pas de lien réel avec les diagrammes précédents que j'ai montrés décrivant l'entreprise, le specialisé, et Privilégié. Le modèle semble avoir été créé de toutes pièces, sans expliquer comment passer de ces trois niveaux d'accès à l'accès privilégié, au plan de contrôle, au plan de gestion et au plan d'administration. Accès privilégié, plan de contrôle, plan de gestion, et l'accès utilisateur, qui sont ensuite mis en correspondance avec les niveaux 0, 1 et 2. C'est tout simplement déroutant.

Mise en œuvre de la nouvelle stratégie...ou pas

Si j'ignore cette particulier de la réalité et que je me concentre sur les principesprincipes dont j'ai parlé plus haut, cette approche a du sens et semble être une extension logique des des concepts précédents qui existent depuis des années. Et si vous la lisez d'un œil agnostique, de nombreux principes d'application de la politique de confiance zéro s'appliquent, intermédiaires, l'administration juste à temps, et MFA peuvent être mis en œuvre sans ouvrir votre portefeuille à Microsoft en particulier. Et si vous décidez de suivre la voie de Microsoft, l'entreprise fournit des conseils de mise en œuvre très utiles, intitulés Plan de modernisation rapide (RAMP).

Je ne suis pas sûr que "rapide" fasse partie de la mise en œuvre globale de cette nouvelle stratégie, compte tenu de la complexité de la plupart des environnements d'entreprise. de la plupart des environnements d'entreprise. Ma principale préoccupation concernant cette nouvelle stratégie est la complexité qu'elle introduit. Te modèle a de nombreuses pièces mobiles à mettre en œuvre.nt pour assurer l'it'és pour s'assurer qu'il fonctionne comme prévu-et nous savons tous que la complexité tue souvent la sécurité. Ma réaction immédiate est que si de nombreux magasins étaient réticents à mettre en œuvre quelque chose d'aussi simple que Admin Tcomment peut-on s'attendre à ce qu'ils mettent en œuvre ce qui est essentiellement une stratégie beaucoup plus complexe ? Je pense que c'est une question légitime.

Je ne doute pas que la réponse de Microsoft soit que vous pouvez compter sur les services Azure pour résoudre une grande partie de ces problèmes, mais cela ne supprime pas la nécessité de bien gérer tous ces services, de les mettre en œuvre de manière cohérente, et de les surveiller religieusement au fil du temps. Je ne suis pas partisan de mettre tous mes œufs de sécurité dans le panier technologique, même lorsque cette technologie provient d'un partenaire de confiance comme Microsoft. Vous devez trouver un équilibre entre les besoins de votre entreprise en matière de sécurité et les réalités de ce que la technologie peut et doit apporter.de sécurité de votre organisation avec les réalités de ce que la technologie peut et ne peut pas faire. C'est une vieille rengaine, mais la sécurité est une affaire de personnes, de processus, et de la technologie. Rous échouerons toujours si nous ne nous appuyons que sur un seul élément de ce tabouret.

Enfin, je me demande si cette nouvelle stratégie ne représente pas une vision quelque peu irréaliste de la situation actuelle de la plupart des entreprises dans le parcours de mise en œuvre de l'informatique dématérialisée. Malgré tous leurs efforts, la plupart des entreprises vivent et meurent encore grâce à Active Directory sur site pour pour authentifier et autoriser leurs utilisateurs, de technologies telles que Group Policy pour sécuriser et verrouiller leurs postes de travail et leurs serveurs, et d'un éventail vertigineux d'applications métier sur site et dans le nuage.

Cette nouvelle stratégie de Microsoft repose en quelque sorte sur le transfert d'un grand nombre de ces technologies vers des technologies en nuage correspondantes. Cela ne se fera pas du jour au lendemain (euphémisme), et que doivent donc faire les entreprises dans l'intervalle ? Une suggestion pourrait être de mettre enfin en œuvre certaines des orientations que Microsoft a mises en place depuis plus de 10 ans concernant l'administration des niveaux, le PAWs, et d'autres technologies similaires, puis de commencer à les compléter avec certaines de ces nouvelles technologies en nuage. C'est en tout cas ce que je ferais.