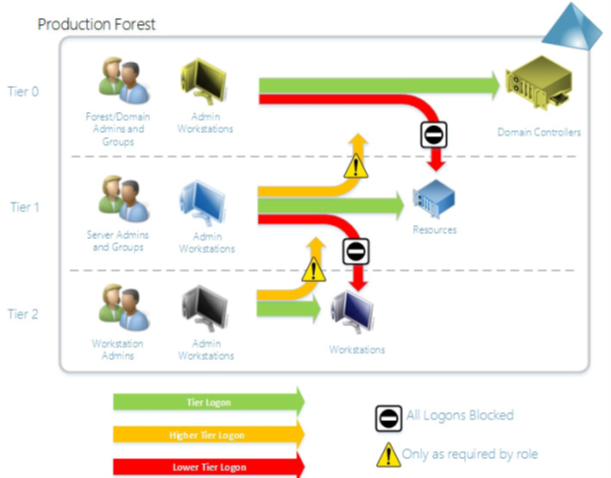

Ya en 2012, Microsoft lanzó la primera versión de su importantes whitepapers "Mitigating Pass-the-Hash and Credential Theft". En esta primera versión, Microsoft definía el problema del movimiento lateral y la escalada de privilegios dentro de un entorno local de Windows Active Directory local de Windows Active Directory y incluyó las mejores prácticas para mitigar este tipo de ataques en ese momento. Dos años después Microsoft publicó versión 2 de ese documento, que aumentó la orientación basada en el estado actual de Windows. La empresa compañíay también introdujo conceptos como los puestos de trabajo con acceso privilegiado (PAW) y la jerarquización de administradores (véase la figura siguiente).

Admin Tiering introdujo el concepto de separar "áreas de interés" en lo que respecta a la administración. Las cuentas de administrador que gestionaban AD y los controladores de dominio nunca podían iniciar sesión en estaciones de trabajo y servidores normales. Las cuentas de administrador de servidor no podían iniciar sesión en controladores de dominio y estaciones de trabajo, etc. Este enfoque de enfoque limitaba la capacidad de los ataques de movimiento lateral para subir de nivel de privilegio. No era perfecto, pero funcionaba-cuando implementado.

Lecturas relacionadas

Entrar en Red Forest

Hace unos 10 años, Microsoft se basó en la noción presentada en estos dos "Mitigación de Pass-the-Hash y robo de credenciales" introduciendo el concepto de Bosque Rojo, también conocido como Entorno de Administración de Seguridad Mejorada (ESAE). Entorno de administración de seguridad mejorada (ESAE). Un bosque rojo es básicamente un bosque AD independiente, en el que confían los bosques AD de producción, en el que todos los sus credenciales administrativas:

En principio, elconcepto de Bosque Rojo parecía un buen enfoque. Saca tus credenciales de administrador del bosque, donde el atacante potencial está deambulando, y asegúrese de que ely sólo vivan de forma segura en el Red Forest. En la práctica, el Red Forest era un torpe del problema. Muchas herramientas de gestión funcionan mal-o no funcionan en absoluto-más allá de los límites del bosque. Tl Red Forest no contabilizó ninguna cuenta administrativa (por ej., administradores de aplicaciones) más allá de los administradores de infraestructura. AY, por último, tener que mantener otra infraestructura forestal separada suponía una gran sobrecarga para un beneficio relativamente modesto.

Y... Salir del Bosque Rojo

Como resultado de estas limitaciones, y probablemente acelerado por las revelaciones del reciente SolarWinds ataqueMicrosoft recientemente retiró el concepto de Red Forest. A día de hoy, la construcción de un Red Forest ya no es el método estándar para aislar y proteger el acceso privilegiado en un entorno Windows/Active Directory de Windows/Active Directory. Entonces, ¿cuál es el nuevo estándar?

La adopción se ha retrasado

Bueno, como se puede imaginar, el SolarWinds ataque destacó los riesgos que los sistemas de identidad on-prem como Active Directory plantean a los recursos de la nube que a los que están íntegramente ligados en la mayoría de las organizaciones hoy en día. No es raro que las tiendas se autentiquen y autoricen a los recursos en la nube de Azure utilizando una combinación de identidades AD locales y federación como PingFederate y ADFS, en lugar de utilizar Azure AD directamente.

Esto significa que, como de costumbre, el eslabón más débil de la cadena de protección de las identidades y aplicaciones en la nube, y especialmente de los accesos privilegiados, siguen siendo esos recursos on-prem que llevamos más de 20 años intentando proteger. Y aunque enfoques como Admin Tiering y Red Forest existen desde hace tiempo, la realidad es que muchas tiendas nunca han aplicado estos enfoques, o sólo lo han hecho parcialmente. parcialmente parcialmente parcialmente. Eso más bien difícil de imaginar, así que permítanme repetirlo.

Bien-Las estrategias bien conocidas para mitigar el riesgo de acceso privilegiado no se han implementado lo suficiente en la mayoría de las tiendas de Microsoft. tiendas de Microsoft.

Las razones de este supervisión son muchas y variadas, pero la mayoría tienen que ver con el coste y la complejidad de aplicar estos enfoques. El resultado ha sido que muchas tiendas siguen teniendo una deplorable encontroles adecuados para prevenir la propagación de lo que es esencialmente un 15-años-años. Dado que el SolarWinds mostróed cómo los atacantes podían utilizar debilidades en la gestión de acceso privilegiado on-prem para moverse "verticalmente" en sistemas en la nube como Office 365. Microsoft se vio obligado a redefinir lo que significa el acceso privilegiado en la era moderna, Microsoft se sintió obligada a redefinir el acceso privilegiado en la era moderna.

¿El futuro del acceso privilegiado?

En diciembre de 2020, Microsoft dio a conocer su nueva estrategia de acceso privilegiado. Esta estrategia utiliza los principios de Confianza Cero y "la Nube" como cimientos. Microsoft incluso afirma en los documentos de su nueva estrategia que "La nube es una fuente de seguridad." Usted escéptico ante esta afirmación, dado que que Microsoft es uno de los mayores proveedores de nube del mundo. "So ebo invertir en la nube para estar seguro?".

En mi opinión, este nuevo enfoque representa una evolución de los anteriores pass-the-hash y Red Forest strategies. Desde le énfasis en su adquisición de ingresos-generar calto servicios de Azureel nuevo enfoque tiene cierto sentido. Dicho esto, no estoy convencido de que tiendas que dudaban en hacer algo tan simple como Admin Tiering ahora se adentrará en la compleja confianza cero basada en zonas-basadas en zonas que implican muchas partes móviles. Pero let's separarlo un poco y profundizar en lo que Microsoft es propone.

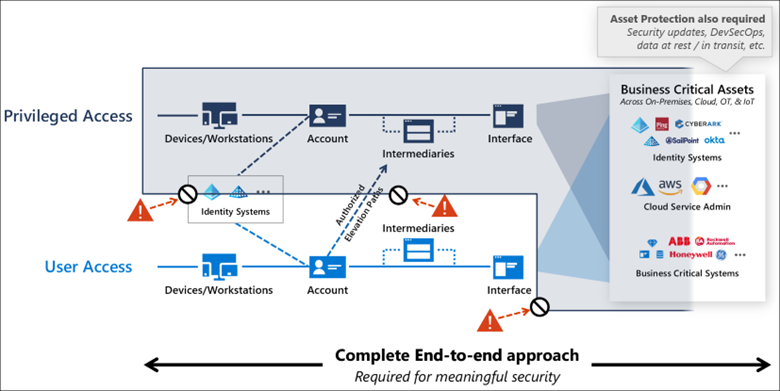

Lo primero que hay que entender es que Microsoft está enfocando el modelo de niveles de una forma un poco diferente y, yo diría, más holística que antes. Mientras que antes, Admin Tiering y Red Forests se centraban en el acceso privilegiado y la administración por parte de los profesionales de TI, este nuevo modelo tiene en cuenta el panorama completo de una organización moderna, incluyendo no sólo la administración de TI, sino también la administración de aplicaciones de línea de negocio y los diversos grupos de datos empresariales que viven en la mayoría de las organizaciones, como se puede ver aquí:

Este diagrama subraya el concepto de que el acceso de los usuarios a los recursos y datos debe mantenerse separado del acceso privilegiado, con controles adecuados para el acceso de un nivel a otro. Más información en, Microsoft divide el acceso en tres niveles: Empresa, Especializado y Privilegiadodonde la mayoría de los usuarios entran en la categoría Enterprise, dejando Specialized para clases específicas de usuarios como desarrolladores, ejecutivos, y otras funciones especializadas que son potencialmente de mayor riesgo para la empresa. Y, por supuesto, Privileged son aquellos usuarios que gestionan losse entornoscomo los miembros de Azure Global Admins o los conocidos grupos integrados en AD como Domain Admins y Enterprise Admins.

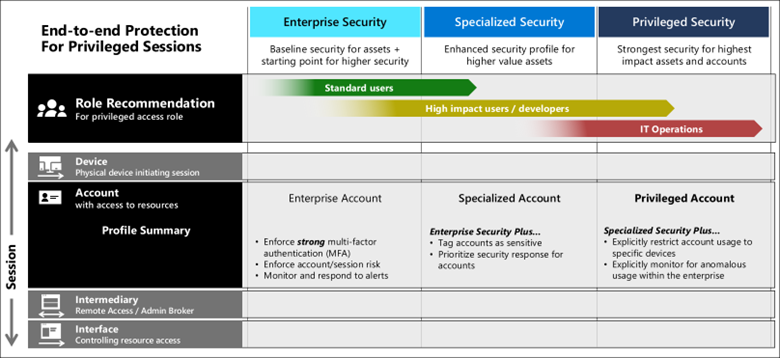

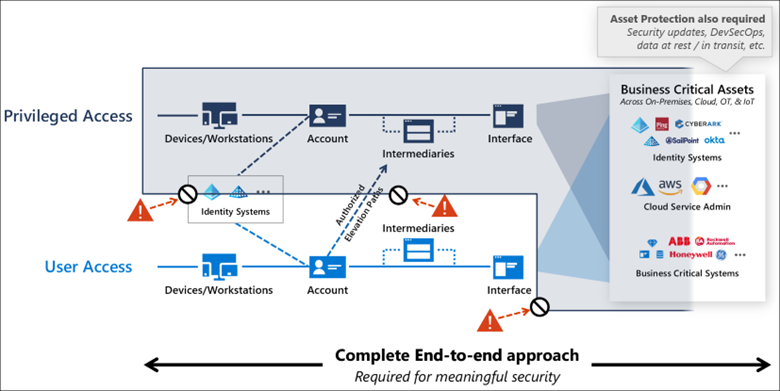

Para cada nivel de seguridad, Microsoft especifica controles de seguridad para garantizar que el usuario que accede al recurso es quien dice ser. Aquí es donde aparece algo de pitching pesado de los servicios Azure en. Como se puede ver en el siguiente diagrama, todos los usuarios esencialmente deben utilizar MFA y protecciones de Confianza Cero, que es por supuesto un gran para muchas empresas hoy en día que se centran principalmente en MFA acceso privilegiado:

Como puede verse en la figura anterior, tsta estrategia también introduces el concepto de intermediarios y interfaces. Los intermediarios, en un lenguaje más familiar, son cosas como jump o hosts bastión (también conocidos como PAWS)VPNs, u otros salto seguro-de acceso privilegiado. Las interfaces son precisamente lo que implican: el extremo-aplicaciones, herramientas, y utilidades (por ejemplo, PowerShell remoting) utilizadas para acceder a los recursos. Estas interfaces mueden pasar por varios proxies de aplicación u otros niveles de indirección para imponer acceso seguro a esos recursos. Este acceso también está protegido mediante tecnologías de confianza cero que aplican políticas de seguridad de dispositivos y usuarios tales como estar en un dispositivo gestionado, en una ubicación conocida, ser un usuario conocido, realizar comportamientos rutinarios de usuario, uso de MFA, acceso condicional y administración "justo a tiempo.

Hasta ahora, la mayoría de estas orientación parece sencillasaunque muy sesgada hacia el consumo de muchos servicios de seguridad de Azure para implementar el modelo. muchos servicios de seguridad de Azure para implementar el modelo. Pero debo admitir que a medida que seguía la estrategia, Microsoft empezó a perderme con la complejidad introducida por los "aviones" (no del tipo en el que se vuela). Esto se explica mejor utilizando de Microsoft de Microsoft:

Este diagrama se explica como la evolución del antiguo Admin Tiering, pero francamente me confundió. No hizo ninguna conexión real de nuevo a los diagramas anteriores que mostré que representan Empresa, Especializado, y Privilegiado. El modelo parecía surgir de la nada, sin explicar cómo se pasa de esos tres niveles de acceso a Acceso Privilegiado, Plano de Control, Plano de Gestión, y acceso de usuario, que luego se asignan a los niveles 0, 1 y 2. Simplemente confuso.

Aplicar la nueva estrategia... o no

Si ignoro ese en particular de la realidad y me centro en los principiosde la realidad y me centro en los principios que y parece una extensión lógica de los conceptos anteriores que han existido durante años. Y si lo lees agnósticamente, muchos de los principios del uso de la aplicación de políticas de Confianza Cero, intermediarios, administración "justo a tiempo, y MFA pueden implementarse sin tener que abrir la cartera a Microsoft en particular. Y si decides seguir el camino de Microsoft, ellos proporcionan una guía de implementación bastante buena llamada Plan de modernización rápida (RAMP).

No estoy seguro que "rápida" forme parte de la aplicación generalizada de esta nueva estrategia, dada la complejidad de la mayoría de los entornos empresariales. la mayoría de los entornos empresariales. Lo que más me preocupa de toda esta nueva estrategia es la complejidad que introduce. Tl modelo tiene muchas piezas móviles a implementarnt para garantizart'funcione como se espera-y todos sabemos que la complejidad suele acabar con la seguridad. Mi reacción inmediata aquí es que si muchas tiendas eran reacias a implementar algo tan relativamente simple como Admin Tiering, ¿cómo esperamos que apliquen lo que es esencialmente una estrategia mucho más compleja? Creo que es una pregunta legítima.

No me cabe duda de que la respuesta de Microsoft es que se puede confiar en los servicios de Azure para resolver gran parte de esto, pero eso no elimina la necesidad de gestionar bien todos esos servicios, implementarlos de forma coherente, y supervisarlos religiosamente a lo largo del tiempo. No soy partidario de poner todos los huevos de la seguridad en la cesta de la tecnología, incluso cuando esa tecnología proviene de un socio de confianza como Microsoft. Hay que equilibrar las necesidades empresariales y de seguridad de la organización con la realidad de lo que la tecnología puede hacer.con la realidad de lo que la tecnología puede y no puede hacer. Es un viejo tópico, pero la seguridad tiene que ver con las personas, los procesos y la tecnología., y tecnología. Rdepender de una sola pata de ese taburete siempre fracasará.

Por último, me pregunto si esta nueva estrategia no representa una visión poco realista de la situación actual de la mayoría de las empresas en el camino hacia la implantación de la nube. en el viaje de implementación de la nube. A pesar de sus esfuerzos, la mayoría de las empresas todavía viven y mueren por Active Directory local para para autenticar y autorizar a sus usuarios, tecnologías como la directiva de grupo para proteger y bloquear sus escritorios y servidores, y una vertiginosa variedad de aplicaciones de línea de negocio en la nube y locales.

En cierto modo, esta nueva estrategia de Microsoft se basa en el traslado de muchas de estas tecnologías a las correspondientes tecnologías en la nube. Eso no ocurrirá de la noche a la mañana (eufemismo), y mientras tanto, ¿qué pueden hacer las empresas? Una sugerencia podría ser aplicar por fin algunas de las orientaciones que Microsoft tiene en vigor desde hace más de 10 años en torno a la administración por niveles, PAWs, y tecnologías similares, y luego empezar a aumentarlas con algunas de estas nuevas tecnologías en la nube. Eso es lo que yo haría en cualquier caso.