- Principales conclusions

- Contexte

- Qu'est-ce que la réflexion sur l'authentification ?

- Qu'est-ce qu'un SPN fantôme ?

- Conditions préalables à l'attaque

- Abuser des SPN fantômes

- Description de l'attaque

- Analyse des correctifs et stratégies d'atténuation

- Divulgation et calendrier

- Références

- Clause de non-responsabilité

Principales conclusions

- La réflexion de l'authentification Kerberos peut être utilisée de manière abusive pour l'élévation des privilèges à distance, même après l'application du correctif pour CVE-2025-33073.

- Les SPN fantômes (Service Principal Names mappés sur des noms d'hôtes qui ne se résolvent pas) constituent une surface d'attaque exploitable par les adversaires.

- Les paramètres par défaut d'Active Directory (AD) permettent aux utilisateurs standard d'enregistrer des enregistrements DNS, ce qui rend possible cette attaque, répertoriée par Microsoft sous le nom de CVE-2025-58726 (SMB Server Elevation of Privilege).

- Le fait de ne pas appliquer la signature SMB est un facteur déterminant.

- L'attaque fonctionne sur toutes les versions de Windows, sauf si la signature SMB est requise.

- Microsoft a résolu ce problème dans le Patch Tuesday d'octobre 2025.

Kerberos est largement utilisé pour l'authentification sécurisée dans les environnements Windows. Cependant, lorsque des SPN (Service Principal Names) mal configurés et des permissions par défaut s'alignent, les attaquants peuvent exploiter la réflexion Kerberos pour obtenir un accès à distance au niveau SYSTEM.

Nous avons signalé ces résultats au Microsoft Security Response Center (MSRC) en juin 2025. Microsoft a publié une mise à jour de sécurité pour ce problème, qu'elle a catalogué comme CVE-2025-58726 (SMB Server Elevation of Privilege), en octobre 2025. Cependant, comprendre comment les attaquants cherchent à exploiter les failles de sécurité des SPN et de l'authentification peut vous aider à éviter des vulnérabilités similaires à l'avenir.

Contexte

Lorsque la CVE-2025-330731,2,3 a été divulguée, je me suis demandé si la réflexion d'authentification pouvait encore être utilisée de manière abusive après le correctif. Cet exploit utilisait l'astuce CredMarshal4 pour activer la réflexion et le relais d'authentification à l'aide de Kerberos ou NTLM.

Au cours des dernières années, j'ai passé du temps à approfondir le relais d'authentification et la réflexion, en particulier autour du protocole Kerberos.5 Bien que beaucoup de ces techniques existent depuis longtemps et soient bien connues, il y a encore de la place pour de nouvelles méthodes d'attaque.

Qu'est-ce que la réflexion sur l'authentification ?

La réflexion d'authentification se produit lorsqu'un attaquant capture une demande d'authentification d'une victime (machine ou utilisateur) et reflète ou rejoue cette authentification vers le propre service de la victime. L'attaque incite la victime à s'authentifier auprès d'elle-même, ce qui permet à l'attaquant d'élever ses privilèges, même sans connaître les informations d'identification.

Bien que la réflexion NTLM ait été atténuée depuis de nombreuses années, Kerberos ne dispose pas d'un mécanisme universel de détection de la réflexion. Le fait de devoir contrôler le SPN cible et les tickets Kerberos valides rend ces attaques beaucoup plus difficiles à exploiter dans la pratique.

Qu'est-ce qu'un SPN fantôme ?

Les SPN fantômes sont des SPN qui font référence à des noms d'hôtes qui ne sont pas enregistrés dans le DNS. Ces SPN peuvent se produire pour de multiples raisons :

- les hôtes ou alias hérités ou déclassés, pour lesquels les SPN peuvent rester dans AD même si le nom d'hôte n'est plus résolu, en particulier si des scripts ou des procédures de nettoyage n'ont pas été exécutés.

- SPN préétablis pour les services futurs

- Fautes de frappe ou de configuration dans les scripts de déploiement

- Installations inter-forêts ou hybrides avec des hôtes inaccessibles

- Noms d'équilibreurs de charge qui ne sont pas directement résolvables par DNS

Conditions préalables à l'attaque

Les facteurs suivants permettent l'exploitation de CVE-2025-58726 :

- Accès d'un utilisateur à faible privilège à un domaine AD

- Une machine cible Windows reliée à un domaine sur laquelle la signature SMB n'est pas appliquée.

- Un SPN Ghost configuré pour HOST/... ou CIFS/... sur la machine cible

- La possibilité d'enregistrer des enregistrements DNS (par défaut pour les utilisateurs de domaines dans AD)

Abuser des SPN fantômes

Si des SPN fantômes sont présents, un utilisateur standard peut procéder à une élévation de privilèges à distance en effectuant une attaque par réflexion Kerberos à l'aide d'un SPN fantôme enregistré qui est configuré dans le compte de l'ordinateur cible.

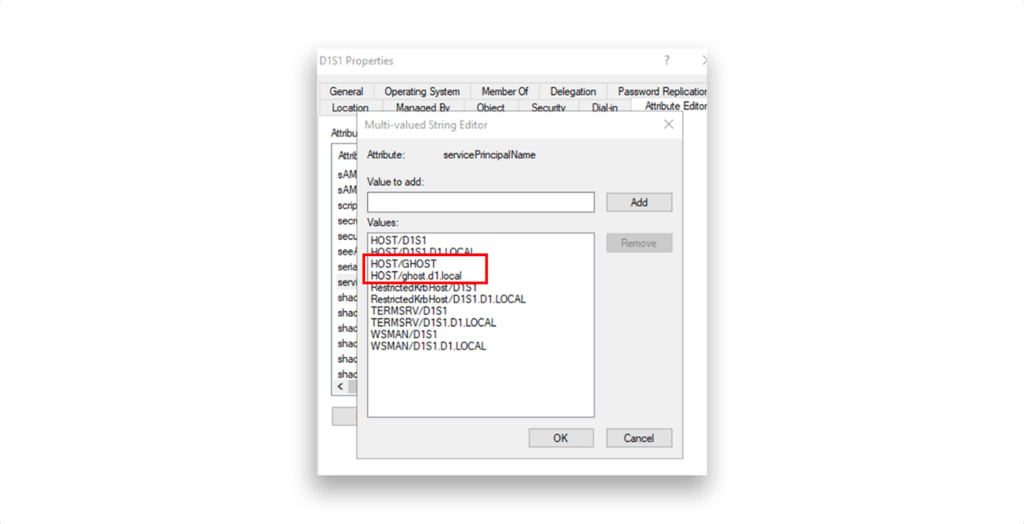

Par exemple, la figure 1 montre un compte d'ordinateur D1S1 qui a un SPN nommé GHOST.

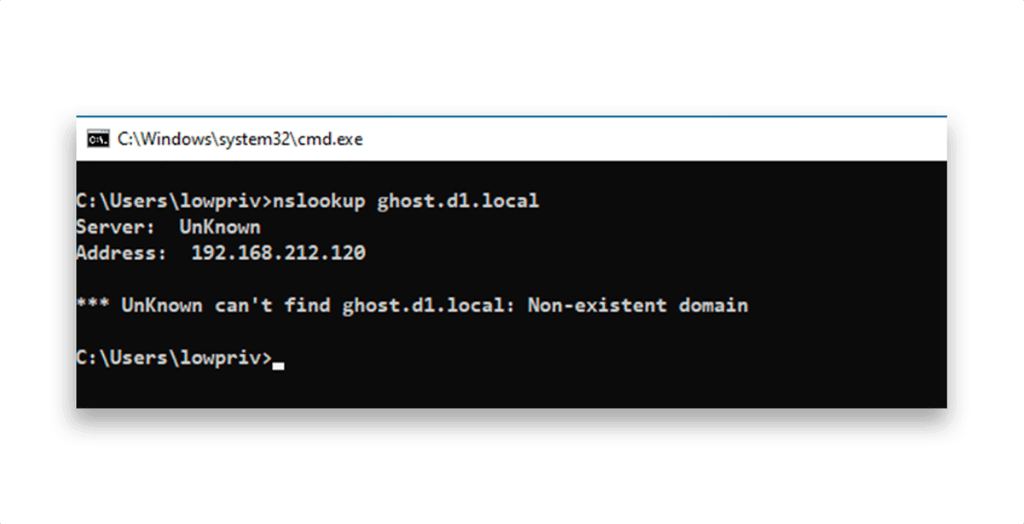

Ce SPN fait référence à un nom d'hôte qui ne peut être résolu par le DNS(Figure 2).

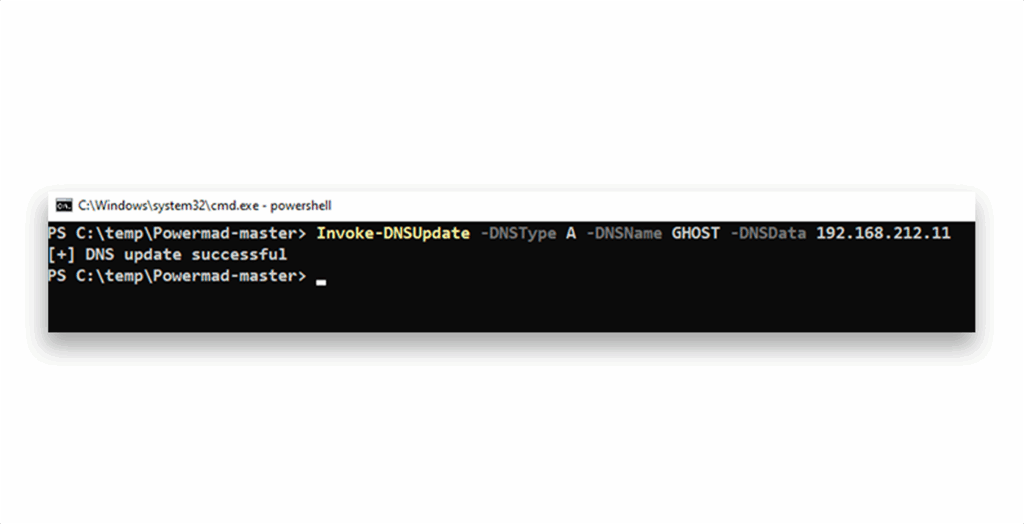

Un utilisateur standard peut, par défaut, créer des enregistrements DNS. Il est donc possible d'enregistrer le serveur GHOST(Figure 3).

En enregistrant un SPN fantôme dans le DNS qui pointe vers une adresse IP contrôlée par un attaquant, ce dernier peut faire en sorte que la machine cible s'authentifie auprès de l'hôte de l'attaquant.

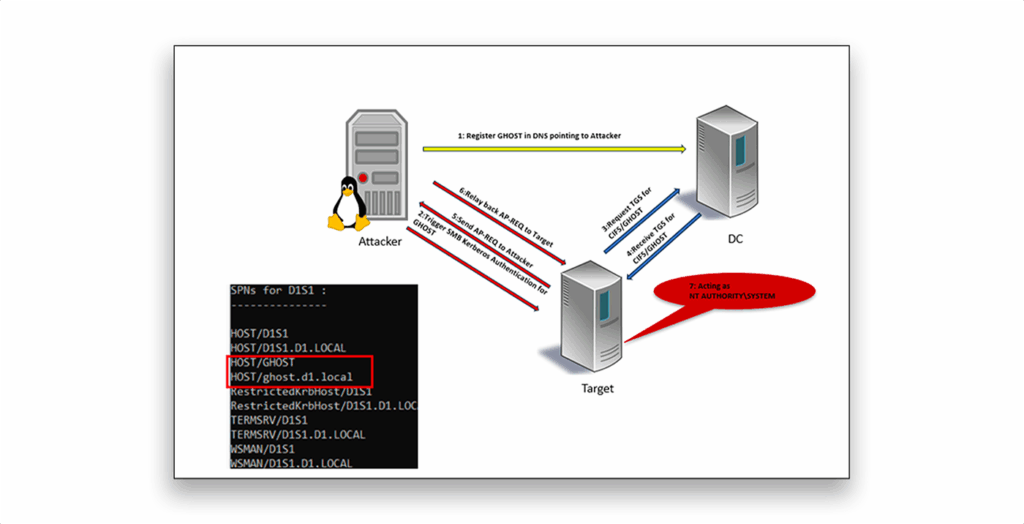

Une fois que l'attaquant a déclenché l'authentification à distance, la cible demande un ticket de service TGS (Ticket Granting Server) pour le SPN fantôme. Ce ticket correspond au compte de l'ordinateur de la cible. Comme cette authentification est reçue en tant que compte d'ordinateur (que le système d'exploitation associe à SYSTEM sur la cible), l'attaquant peut alors capturer et relayer l'AP-REQ vers la cible, pour finalement obtenir tous les privilèges administratifs sur la machine(figure 4).

Si l'hôte compromis est un actif de niveau 0, tel qu'un serveur de services de certificats d'Active Directory (AD CS), cette attaque peut être intensifiée pour compromettre l'ensemble du domaine.

Description de l'attaque

Dans une attaque exploitant CVE-2025-58726, un acteur malveillant effectuerait les étapes suivantes :

- Identifier un SPN fantôme sur la machine cible.

- Enregistrez un enregistrement DNS pour le SPN fantôme pointant vers la machine de l'attaquant.

- Utiliser un outil de relais Kerberos (par exemple, mon script KrbRelayEx, disponible sur GitHub) pour intercepter l'authentification Kerberos.

- Déclencher l'authentification de la machine cible (par exemple, à l'aide de Printer Bug, PetitPotam ou autre).

- Renvoyer le ticket Kerberos à la machine cible.

- Obtenir un accès SYSTEM via SMB et exécuter des commandes arbitraires.

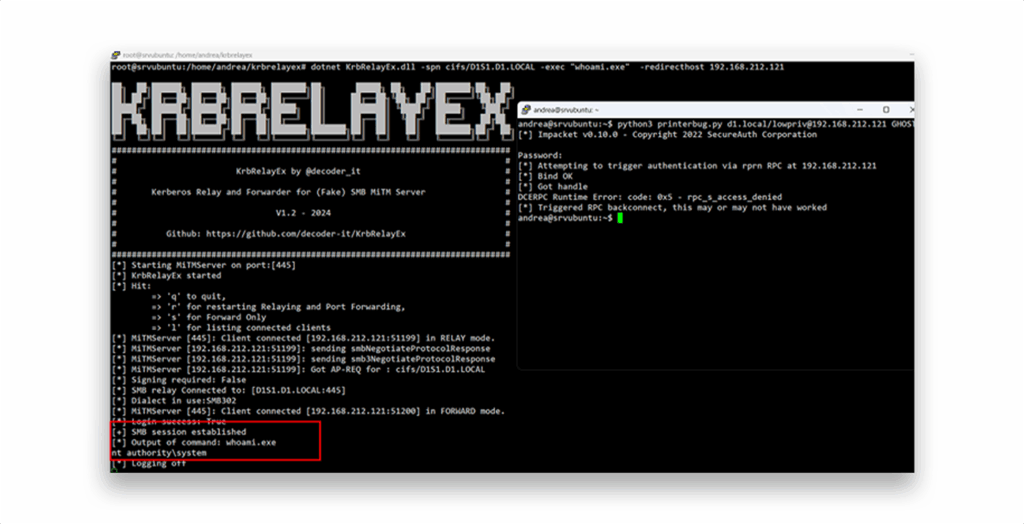

Figure 5 montre un exemple d'attaque. Dans cet exemple, l'attaquant force l'hôte cible à effectuer une authentification machine par l'intermédiaire du Print Spooler (PrinterBug). L'auditeur SMB du relais Kerberos intercepte l'AP-REQ et transmet le ticket au service cible, ce qui permet l'authentification en tant que compte machine et l'exécution à distance de commandes avec les privilèges SYSTEM.

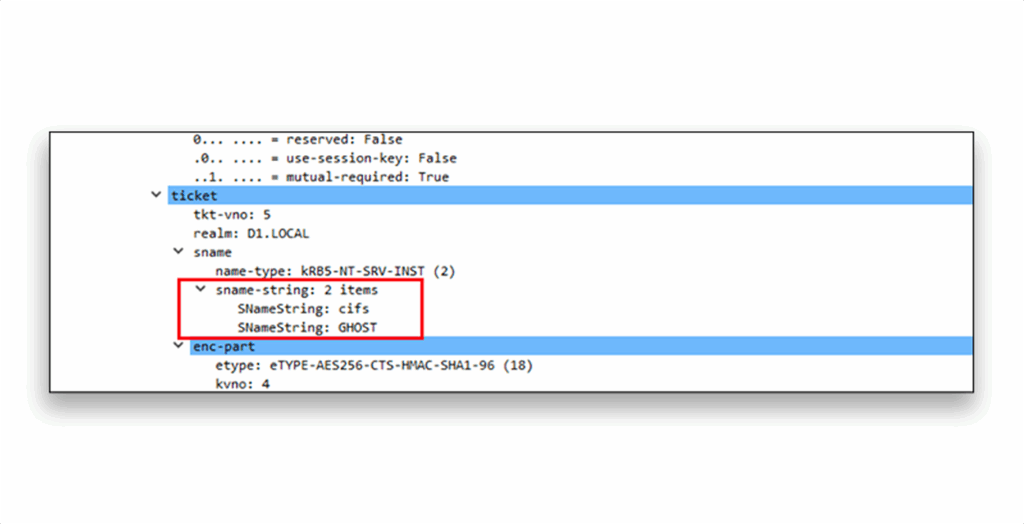

Dans la capture du réseau, vous pouvez voir qu'un TGS/AP-REQ a été demandé pour le SPN CIFS/GHOST (Figure 6).

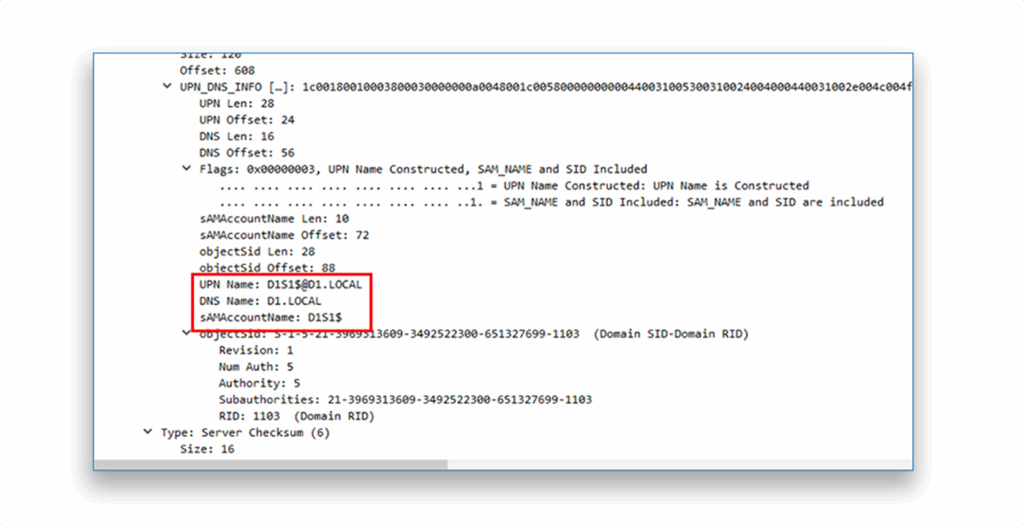

Vous pouvez également voir que le compte était l'ordinateur cible D1S1 (Figure 7).

Cette attaque vise Kerberos en abusant de SPN mal configurés ; elle n'affecte pas NTLM.

Le correctif pour CVE-2025-33073 (Windows SMB Client Elevation of Privilege Vulnerability) a corrigé un problème spécifique au client SMB. Cependant, la méthode d'attaque Ghost SPN contourne ce correctif. La vulnérabilité réside dans Kerberos lui-même, qui ne parvient pas à empêcher la réflexion sur l'authentification. La même approche peut être appliquée à d'autres protocoles qui reposent sur Kerberos.

Dans notre scénario d'attaque CVE-2025-58726, un attaquant choisirait SMB parce que la cible a annoncé un SPN HOST/..., un SPN générique auto-enregistré utilisable par de nombreux services Windows (par exemple, SMB, WMI, RPC/DCOM, RDP). Les SPN spécifiques à un protocole (par exemple, HTTP/host, MSSQLSvc/host) exigent que le ticket Kerberos correspondant soit délivré à l'extrémité exacte du service ; lorsqu'il est relayé avec succès à un service mal configuré, l'escalade des privilèges peut toujours se produire.

Analyse des correctifs et stratégies d'atténuation

Après avoir analysé les différences entre les composants impliqués dans la fonctionnalité du serveur SMB, j'ai identifié l'atténuation pour CVE-2025-58726 dans le pilote SRV2.SYS. Ce pilote implémente la logique côté serveur pour les versions 2.0 et ultérieures du protocole SMB (jusqu'à 3.x).

Plus précisément, le pilote accepte un paquet SMB contenant un blob Kerberos, extrait le tampon de sécurité intégré, soumet ce tampon au LSASS (Local Security Authority Subsystem Service) par l'intermédiaire de l'API SSPI (Security Support Provider Interface), reçoit un jeton de réponse, puis se fait passer pour le client d'origine en utilisant ce jeton.

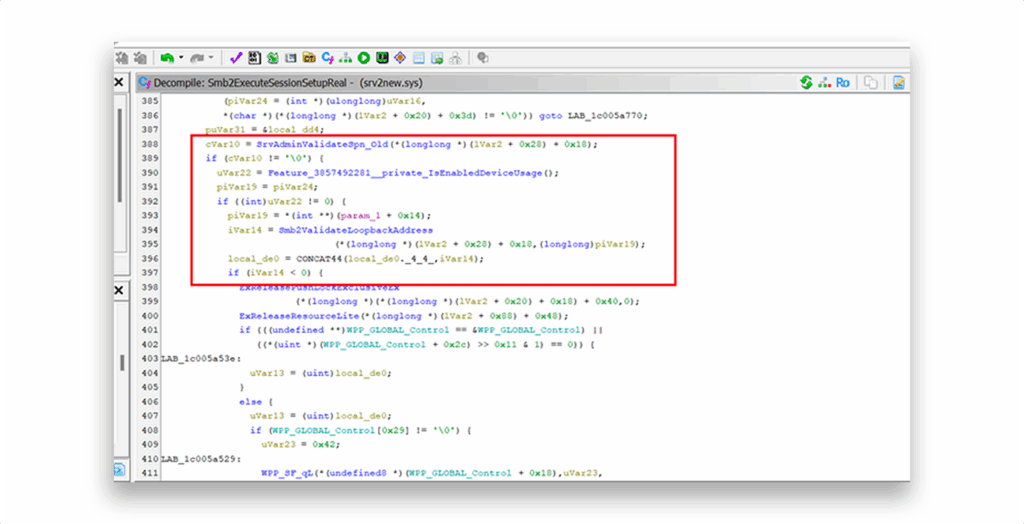

Sans entrer dans les détails de l'implémentation, qui dépassent le cadre de ce document, Microsoft a modifié le système de gestion de l'information de l'entreprise. Smb2ExecuteSessionSetupReal() et a introduit la nouvelle fonctionnalité Feature_3857492281__private_IsEnabledDeviceUsage() pour inclure la logique suivante :

SrvAdminValidateSpn_Old()détermine si le SPN correspond à un contexte de sécurité client local valide.- Si c'est le cas, le nouveau système

Smb2ValidateLoopbackAddress()est appelée, renvoyant une valeur négative lorsque la connexion est distante (c'est-à-dire qu'elle ne provient pas d'une adresse de bouclage). - Lorsqu'une connexion non locale est détectée, la session est interrompue, ce qui permet d'atténuer efficacement le scénario d'abus du SPN fantôme(figure 8).

Bien que Microsoft ait remédié à cette vulnérabilité spécifique de réflexion d'authentification SMB, d'autres abus potentiels pourraient exploiter les SPN fantômes. Par conséquent, nous recommandons d'adhérer aux meilleures pratiques générales suivantes pour sécuriser les SPN et les chemins d'authentification.

- Appliquer la signature SMB. Exiger la signature SMB sur toutes les machines reliées à un domaine, et pas seulement sur les contrôleurs de domaine, afin d'empêcher la falsification et le relais non autorisés des messages SMB.

- Auditer et nettoyer les SPN. Auditez régulièrement les SPN à l'aide d'outils tels que mon script TestComputerSpnDNS. Supprimez ou corrigez les SPN qui pointent vers des hôtes inexistants ou inaccessibles.

- Restreindre la création d'enregistrements DNS. Modifier les autorisations AD pour empêcher les utilisateurs standard d'enregistrer des enregistrements DNS arbitraires. Appliquer des autorisations d'écriture DNS plus strictes.

- Surveiller le trafic Kerberos. Utiliser des outils de surveillance du réseau pour détecter les demandes inhabituelles de tickets de service Kerberos. Signaler et examiner les demandes de TGS pour les SPN suspects.

- Limiter les vecteurs de coercition. Apporter des correctifs aux vulnérabilités connues en matière de coercition. Durcir les systèmes en désactivant les services inutiles et utiliser des filtres RPC (Remote Procedure Call) pour bloquer les vecteurs d'attaque spécifiques déclenchant l'authentification.

Divulgation et calendrier

25 juin 2025 : La vulnérabilité est soumise au Microsoft Security Response Center (MSRC).

22 juillet 2025 : Microsoft confirme le problème, le classant comme une "Importante élévation de privilège"

14 octobre 2025 : Une mise à jour de sécurité corrigeant la faille (CVE-2025-58726) a été publiée dans le cadre du Patch Tuesday6.

Références

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33073

- https://www.synacktiv.com/en/publications/ntlm-reflection-is-dead-long-live-ntlm-reflection-an-in-depth-analysis-of-cve-2025

- https://blog.redteam-pentesting.de/2025/reflective-kerberos-relay-attack/

- https://www.tiraniddo.dev/2024/04/relaying-kerberos-authentication-from.html

- https://decoder.cloud/2025/04/24/from-ntlm-relay-to-kerberos-relay-everything-you-need-to-know/

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-58726

Clause de non-responsabilité

Ce contenu est fourni à des fins éducatives et informatives uniquement. Il vise à promouvoir la prise de conscience et la remédiation responsable des vulnérabilités de sécurité qui peuvent exister sur les systèmes que vous possédez ou que vous êtes autorisé à tester. L'utilisation non autorisée de ces informations à des fins malveillantes, d'exploitation ou d'accès illégal est strictement interdite. Semperis n'approuve ni ne tolère aucune activité illégale et décline toute responsabilité découlant d'une mauvaise utilisation du matériel. En outre, la Semperis ne garantit pas l'exactitude ou l'exhaustivité du contenu et n'assume aucune responsabilité pour les dommages résultant de son utilisation.