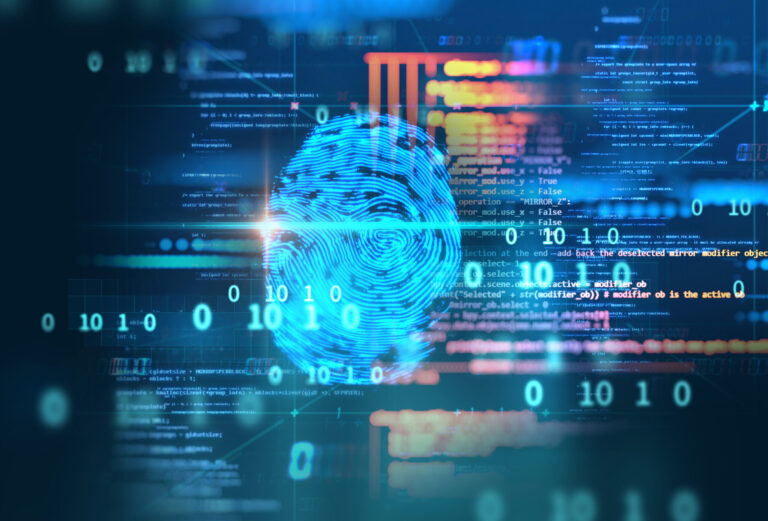

Sofisticados grupos de ransomware-as-a-service (RaaS) están intensificando sus ataques contra los sistemas de identidad en un esfuerzo por obtener acceso a recursos críticos. Para defender el entorno de AD híbrida en el panorama de amenazas en constante cambio, las organizaciones necesitan:

- Escanea AD y Entra ID en busca de cientos de vulnerabilidades (IOEs e IOCs), actualizadas constantemente para hacer frente a nuevas amenazas.

- Capture los cambios malintencionados incluso si el registro de seguridad está desactivado, los registros se eliminan, los agentes se desactivan o dejan de funcionar, o los cambios se inyectan directamente en AD.

- Localice y corrija cambios no deseados en objetos y atributos de AD y Entra ID.

- Identificar y aislar los cambios malintencionados para respaldar las operaciones de análisis forense digital y respuesta a incidentes (DFIR).

- Establezca notificaciones en tiempo real sobre cambios en AD y Entra ID