Webinar

Cierre de rutas de ataque de Active Directory de nivel 0 con Forest Druid

Active Directory tiene innumerables caminos que los adversarios pueden tomar para lograr el dominio. El problema está claro: el exceso de permisos. Pero escudriñar cada relación de grupo y usuario es imposible. Forest Druid invierte el guión, adoptando un enfoque de adentro hacia afuera para la gestión de rutas de ataque. Forest Druid se centra en las rutas de ataque que conducen al Tier...

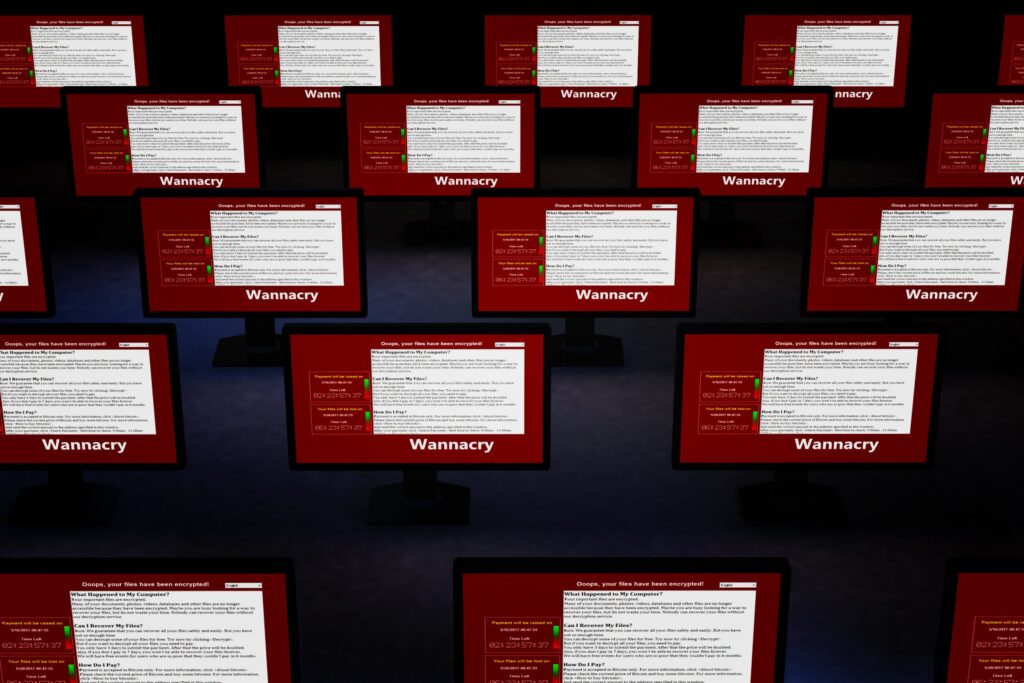

Ransomware, riesgo y recuperación: ¿es seguro su sistema central de identidad?

Active Directory es el corazón de los sistemas de información de muchas organizaciones: El 90% de las empresas lo utilizan para la gestión de identidades. Pero esta tecnología de 20 años de antigüedad está siendo cada vez más atacada por ciberdelincuentes que utilizan AD para acceder a su red... y a sus datos. Incidentes recientes como el ataque Hafnium a Microsoft Exchange...

Piense como un hacker: Defienda su organización contra los ataques de ransomware como servicio

Los organismos públicos adoptan cada vez más el software como servicio (SaaS) y otros modelos como servicio para modernizar la prestación de servicios y aumentar la eficacia. Los ciberdelincuentes también. Con las herramientas de ransomware como servicio (RaaS), los delincuentes pueden utilizar métodos de ransomware ya desarrollados para ejecutar ataques más inteligentes, rápidos y sofisticados. La preocupación por los ataques de ransomware ha crecido enormemente...

Cómo "resucitar" Active Directory tras un ataque de ransomware

Discutiremos las consideraciones clave, los posibles errores y las diversas opciones a valorar cuando se desarrolle un piano de DR (Disaster Recovery) para el AD.

Seminario web de SCHIMSS sobre seguridad

- Semperis

Mesa redonda sobre seguridad Schimms con Semperis Sean Deuby, Jay Mervis, Craig Wright, Jason Prost, Jim Beinlich

Cómo obtener el mejor ciberseguro demostrando resistencia operativa

- Semperis

Debate en directo con Ed Amoroso (TAG Cyber), Anthony Dagostino (Converge) y Jim Doggett (Semperis) Con el aumento del ransomware y la ciberdelincuencia, contar con una póliza de ciberseguro eficaz forma parte de una estrategia de defensa en capas. Pero el sector de los ciberseguros se encuentra en...

Restablecimiento de Active Directory tras un ataque de ransomware

Jorge ha sido un MVP de Microsoft desde 2006 con un enfoque específico en el diseño, implementación y seguridad de las tecnologías de Microsoft Identity & Access Management (IAM). Con varias certificaciones de Microsoft, su experiencia incluye el diseño e implementación de Active Directory (AD), formación, presentaciones, desarrollo de scripts y herramientas relacionadas con la seguridad, y desarrollo e implementación de AD y...

La ingeniería inversa de los hackers para irrumpir en la atención sanitaria

¿Qué quieren los hackers de la sanidad? ¿Y cómo pueden los directores de sistemas sanitarios proteger de los ataques las infraestructuras de identidad vitales? Guido Grillenmeier, tecnólogo jefe de Semperis, y Matt Sickles, arquitecto de soluciones de Sirius Healthcare, explican a This Week Health el uso de Purple Knight, una herramienta gratuita para la detección y...

¿Cómo está su primera línea? Contrate, retenga y optimice su equipo de ciberseguridad

¿Qué podemos hacer ante la escasez de personal en ciberseguridad? Los estudios sugieren que casi un tercio de los trabajadores de ciberseguridad tiene previsto abandonar el sector en un futuro próximo, lo que deja a las organizaciones en una posición preocupante, especialmente a medida que aumentan las superficies de ataque. Así pues, ¿hacia dónde nos dirigimos?

Principales ataques a Active Directory y cómo prevenirlos

Al ser el servicio de identidad más ampliamente desplegado en el mundo, Active Directory es un objetivo lucrativo para los ciberatacantes. Los grupos de ransomware como servicio, incluidos Conti y LockBit 2.0, se han vuelto cada vez más expertos en encontrar y explotar brechas de seguridad en Active Directory. En esta sesión, Alexandra Weaver, arquitecta de soluciones de Semperis,...