Protección de identidad híbrida

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

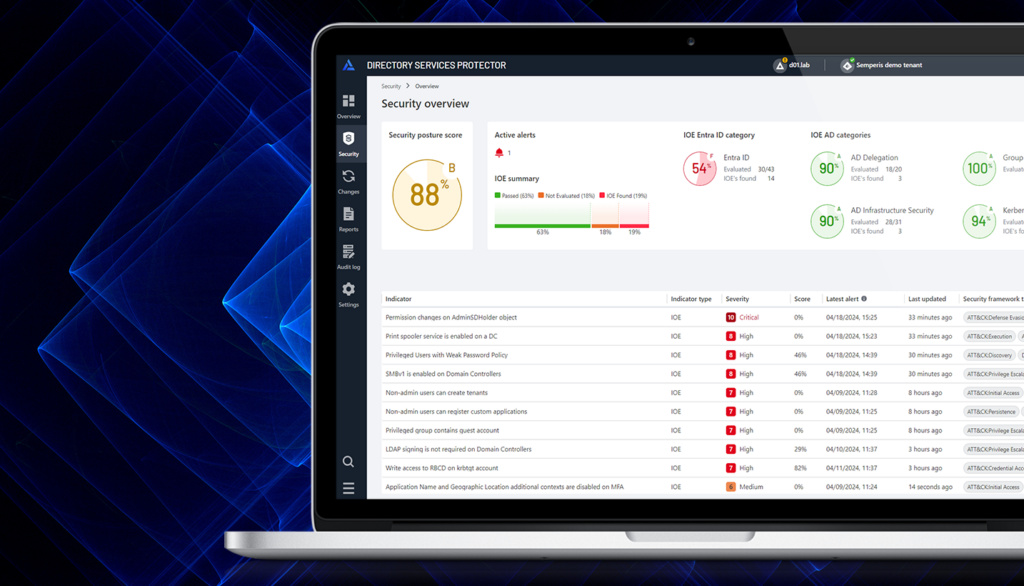

Semperis DSP: Mejore la protección de AD y Entra ID frente a las ciberamenazas

- Eitan Bloch | Jefe de producto de Semperis

La brecha de SolarWinds en diciembre de 2020 significó un cambio en la ruta de ataque de los actores de amenazas. Las ciberamenazas se dirigen cada vez más a los entornos en la nube de las organizaciones, normalmente Microsoft Entra ID (antes Azure AD), y luego se trasladan al Active Directory (AD) local, o viceversa. Esto plantea la pregunta: ¿Hasta qué punto es seguro su entorno de identidad híbrido?

Conozca Silver SAML: SAML dorado en la nube

- Tomer Nahum y Eric Woodruff

Principales hallazgos Golden SAML, una técnica de ataque que explota el protocolo de inicio de sesión único SAML, se utilizó como exploit posterior a la filtración, agravando el devastador ataque SolarWinds de 2020, una de las mayores filtraciones del siglo XXI. El ataque SolarWinds a la cadena de suministro afectó a miles de organizaciones de todo el mundo, incluidos los EE.UU. ....

Cómo defenderse de un ataque "Overpass the Hash Attack

- Daniel Petri | Director de Formación

En el panorama en constante evolución de las ciberamenazas, el ataque Overpass the Hash es un potente vector. Aprovechando el protocolo de autenticación NTLM, este ataque permite a los adversarios eludir la necesidad de contraseñas en texto plano. En su lugar, un ataque Overpass the Hash emplea el hash de un usuario para autenticar y potencialmente escalar privilegios. Como...

MFA para Active Directory: Una visión general

- Sean Deuby | Tecnólogo principal, América

La seguridad de la información moderna se basa en una defensa por capas. Cada capa apoya a las demás y presenta obstáculos adicionales a los actores de amenazas. Desde la gestión de parches hasta los cortafuegos perimetrales, cada capa hace más difícil que los atacantes pongan en peligro su red. La autenticación multifactor (AMF) es una de estas capas. La AMF tiene muchas...

Los diez principales errores de ciberseguridad de la NSA: Una perspectiva desde Active Directory (Parte 3)

- Daniel Petri | Director de Formación

Bienvenido a la última entrega de esta serie que analiza los diez principales errores de ciberseguridad de CISA y la NSA en el contexto de los entornos híbridos de Active Directory. Active Directory es el sistema de identidad de la mayoría de las organizaciones: una parte crítica de su infraestructura y un objetivo principal para los ciberatacantes. Esta semana, hablaré de los...

Los diez principales errores de ciberseguridad de la NSA: Una perspectiva desde Active Directory (Parte 2)

- Daniel Petri | Director de Formación

Cuando se trata de ciberseguridad, especialmente la seguridad de la infraestructura de identidad crítica, la expectativa mínima para cada organización debe ser cerrar las vulnerabilidades conocidas y las brechas de configuración. Bienvenido a la segunda parte de nuestro debate en tres partes sobre cómo la lista de los diez principales errores de configuración de ciberseguridad de CISA y NSA se aplica a los entornos híbridos de Active Directory y...

Los diez principales errores de ciberseguridad de la NSA: Una perspectiva de Active Directory

- Daniel Petri | Director de Formación

A finales del año pasado, la Agencia de Seguridad Nacional de Estados Unidos (NSA) y la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) publicaron una lista de las vulnerabilidades más comunes en las grandes redes informáticas. Esta lista de los diez principales fallos de ciberseguridad de la CISA y la NSA revela debilidades sistémicas, especialmente en Microsoft Windows (aunque no se limita a...

4 razones para aumentar la recuperabilidad de los recursos de Entra ID

- Tuna Gezer

A estas alturas es bien sabido que los ciberatacantes consideran Active Directory su objetivo favorito. AD -el principal almacén de identidades para el 90% de las empresas de todo el mundo- se creó para una autenticación de usuarios y una gestión de accesos eficientes, pero muchos entornos AD locales heredados tienen errores de configuración peligrosos que se han ido acumulando con el tiempo. Al explotar las brechas de seguridad de AD, los atacantes...