Seguridad de Active Directory

Categorías

- Copia de seguridad y recuperación de Active Directory (67)

- Seguridad de Active Directory (231)

- Seguridad AD 101 (17)

- Herramientas comunitarias (25)

- Modernización de directorios (9)

- Desde el frente (69)

- Protección de identidad híbrida (76)

- Catálogo de ataques a la identidad (32)

- Detección de amenazas a la identidad y respuesta (161)

- Nuestra misión: Ser una fuerza del bien (14)

- Purple Knight (5)

- Universidad Semperis (5)

- La perspectiva del CISO (16)

- Investigación de amenazas (77)

- Sin categoría (3)

Vigilancia de ataques a la identidad: AD Security News, mayo de 2024

- Equipo de investigación de Semperis

A medida que aumentan los ciberataques dirigidos a Active Directory, la seguridad de AD, la identidad y los equipos de TI se enfrentan a una presión cada vez mayor para supervisar el cambiante panorama de amenazas centradas en AD. Para ayudar a los profesionales de TI en la comprensión y prevención de ataques que involucran AD, el equipo de investigación Semperis publica un resumen mensual de los ciberataques recientes y proporciona...

Nuevo informe TEI de Forrester: Semperis reduce el tiempo de inactividad en un 90% y ahorra millones a sus clientes

- Sean Deuby | Tecnólogo principal, América

¿Cuánto tiempo podría estar su organización sin acceso a aplicaciones y servicios debido a un ciberataque relacionado con la identidad? Esa es la pregunta que a menudo hacemos a los líderes de seguridad y operaciones de TI cuando discutimos la importancia de proteger Active Directory y Entra ID de los actores de amenazas. La pregunta parece hipotética porque asume...

Cómo defenderse de la inyección de historial SID

- Daniel Petri | Director de Formación

La inyección del historial del identificador de seguridad (SID) es un sofisticado vector de ciberataque dirigido a entornos de Active Directory de Windows. Este ataque explota el atributo SID History, cuyo objetivo es mantener los derechos de acceso de los usuarios durante las migraciones de un dominio a otro. Al inyectar valores SID maliciosos en este atributo, un atacante puede escalar...

Vigilancia de ataques a la identidad: AD Security News, abril de 2024

- Equipo de investigación de Semperis

A medida que aumentan los ciberataques dirigidos a Active Directory, la seguridad de AD, la identidad y los equipos de TI se enfrentan a una presión cada vez mayor para supervisar el cambiante panorama de amenazas centradas en AD. Para ayudar a los profesionales de TI en la comprensión y prevención de ataques que involucran AD, el equipo de investigación Semperis publica un resumen mensual de los ciberataques recientes y proporciona...

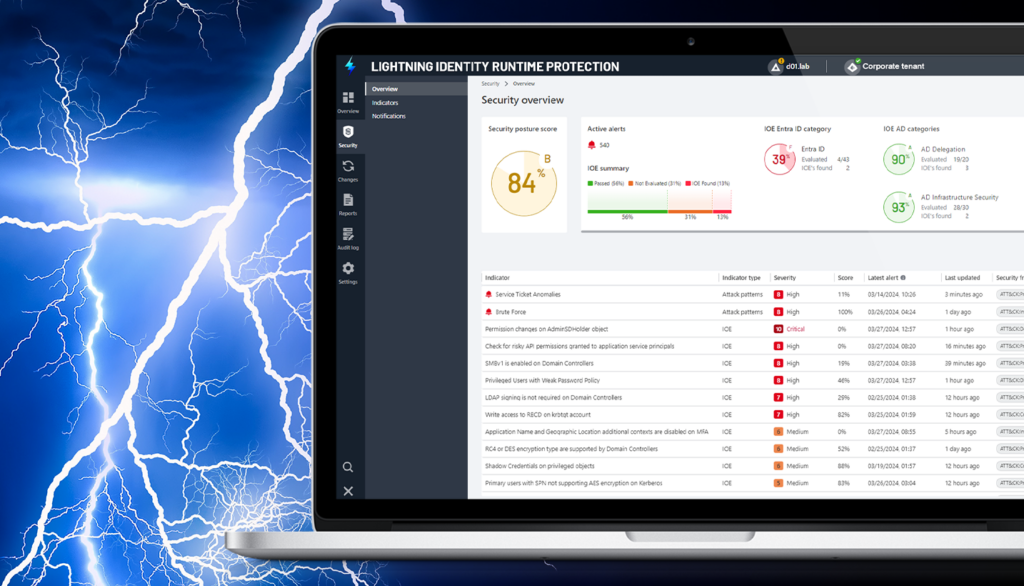

Presentación de Lightning Identity Runtime Protection: Detección potenciada por IA de los patrones de ataque de identidad más exitosos

- Eitan Bloch | Jefe de producto de Semperis

Muchos ciberataques pasan desapercibidos hasta que el daño está hecho, a pesar de los esfuerzos de las organizaciones por prevenirlos. Y muchos de los ataques a la identidad que tienen éxito utilizan las mismas técnicas probadas que han funcionado durante años, como el rociado de contraseñas y los ataques de fuerza bruta. Microsoft estima que los ataques de rociado de contraseñas son responsables de más de un tercio...

Vigilancia de ataques a la identidad: AD Security News, marzo de 2024

- Equipo de investigación de Semperis

A medida que aumentan los ciberataques contra Active Directory, la seguridad de AD, la identidad y los equipos de TI se enfrentan a una presión cada vez mayor para supervisar la evolución del panorama de amenazas centradas en AD. Para ayudar a los profesionales de TI a comprender y prevenir los ataques que afectan a AD, el equipo de investigación de Semperis publica un resumen mensual de ciberataques recientes. En el de este mes...

Defensa contra ataques de inyección LDAP: Seguridad AD 101

- Daniel Petri | Director de Formación

La inyección LDAP representa un formidable vector de ciberataque, dirigido a los mecanismos de autenticación y autorización dentro de su entorno Active Directory. Al explotar la validación de entrada incorrecta, los atacantes pueden manipular las declaraciones LDAP y potencialmente obtener acceso no autorizado a su servicio de directorio. Los expertos en ciberseguridad y seguridad de identidades de Semperis tienen un profundo conocimiento de la inyección LDAP,...

Vigilancia de ataques a la identidad: AD Security News, febrero de 2024

- Equipo de investigación de Semperis

A medida que aumentan los ciberataques contra Active Directory, la seguridad de AD, la identidad y los equipos de TI se enfrentan a una presión cada vez mayor para supervisar la evolución del panorama de amenazas centradas en AD. Para ayudar a los profesionales de TI a comprender y prevenir los ataques que afectan a AD, el equipo de investigación de Semperis publica un resumen mensual de ciberataques recientes. En el de este mes...