Para los ciberatacantes, obtener acceso al sistema de identidad es sólo el comienzo de su viaje dentro de su organización. Una vez que han aprovechado cualquiera de las docenas de técnicas de ataque para entrar, quieren mantener su presencia y evadir la detección mientras escalan privilegios, se mueven lateralmente a través de su organización y recopilan información vital en el camino.

Para ayudar a los encargados de las pruebas de penetración y a los equipos de seguridad a detectar y prevenir los ciberataques, existen diversas herramientas de post-explotación, entre las que se incluye una nueva herramienta diseñada específicamente para entornos Active Directory (AD): Cable.

Aunque las herramientas de post-explotación están disponibles para ayudar al aprendizaje y desarrollo de estrategias de defensa, también pueden ser utilizadas por los atacantes. Así que, en este artículo, exploraremos cómo defenderse de un actor malicioso utilizando Cable.

¿Qué es la herramienta de postexplotación Cable?

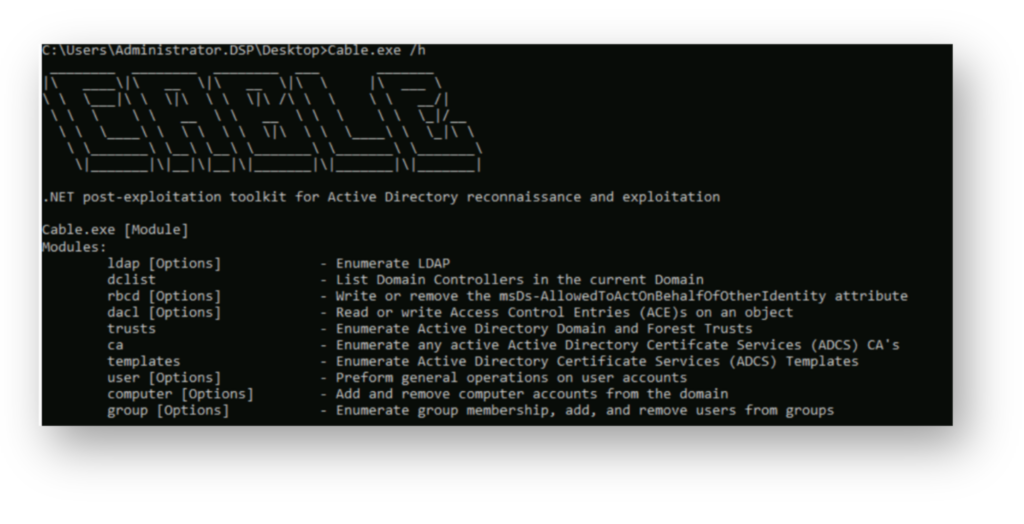

Cable es una herramienta de post-explotación escrita en .NET que se utiliza para interactuar con AD. Permite a los operadores enumerar usuarios, grupos, equipos, fideicomisos y autoridades de certificación, así como modificar los permisos de los objetos de AD. Como muestra la Figura 1 , los módulos de Cable soportan acciones como la configuración de Nombres de Principio de Servicio (SPN), la gestión de la pertenencia a grupos y la explotación de la delegación restringida basada en recursos (RBCD).

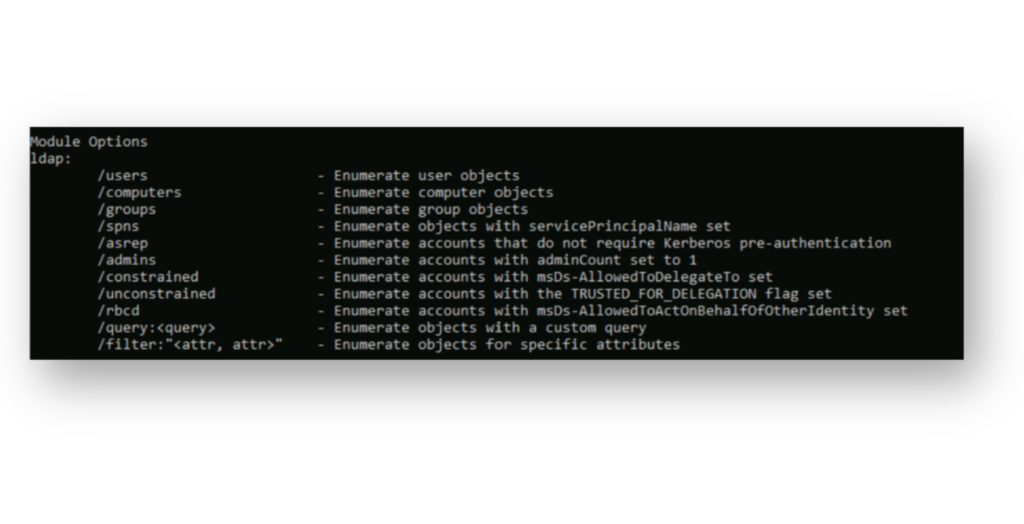

Figura 2 muestra las opciones disponibles en ldap que se centra en la consulta de objetos de Active Directory. Admite la enumeración de usuarios, equipos y grupos, así como búsquedas más específicas como cuentas con SPN, delegación no restringida o adminCount set to 1. Estas opciones son útiles para identificar cuentas que pueden estar mal configuradas o suponer un mayor riesgo, o una oportunidad, desde la perspectiva de un atacante.

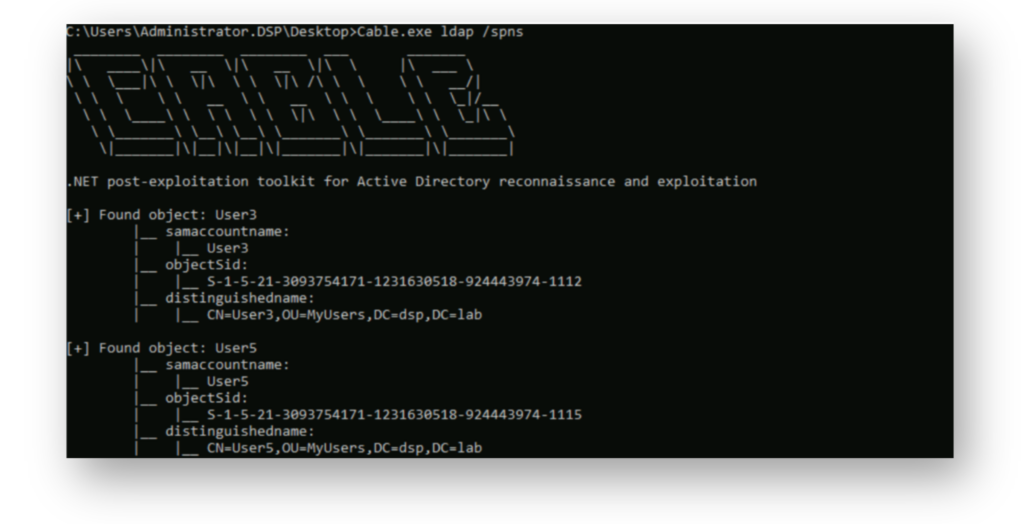

ldap de Cable ofrece una variedad de opciones para enumerar objetos clave de AD e identificar cuentas con atributos interesantes como SPN, delegación no restringida o falta de pre-autenticación Kerberos.Por ejemplo, utilizando el /spns opción (Figura 3) le permite enumerar las cuentas con un SPN configurado, que es un paso común en Ataques de kerberoasting. Estas cuentas pueden ser atacadas mediante la solicitud de un ticket de servicio, que luego puede ser forzado fuera de línea para tratar de recuperar la contraseña.

Cómo defenderse de Cable

Cable utiliza consultas LDAP para identificar puntos débiles específicos en Active Directory, como servidores con delegación no restringida, cuentas sin preautenticación Kerberos, cuentas vulnerables a Kerberoasting, etc.

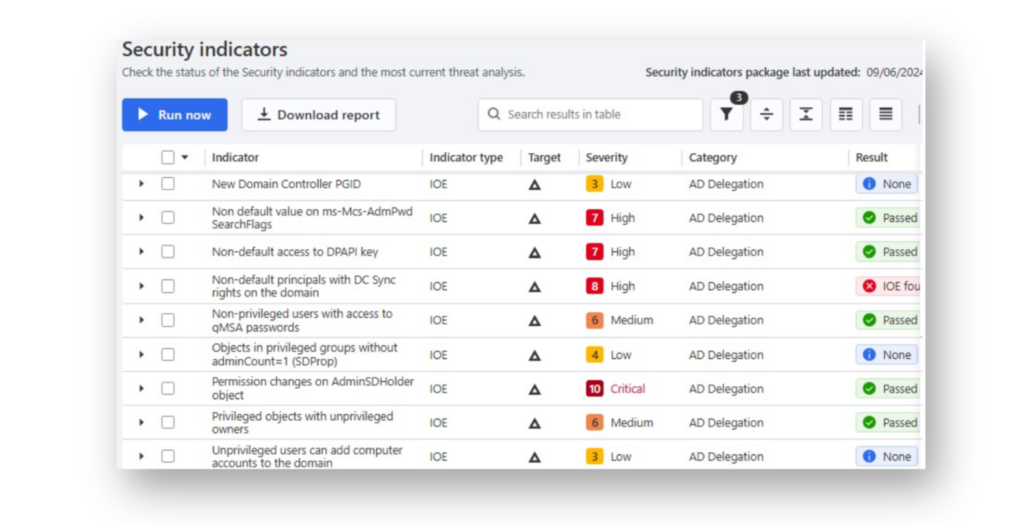

Tanto Semperis Directory Services Protector (DSP) (Figura 4) como nuestra herramienta comunitaria gratuita, Purple Knighttambién buscan puntos débiles de AD, incluidos los problemas específicos que aborda la herramienta de Cable.

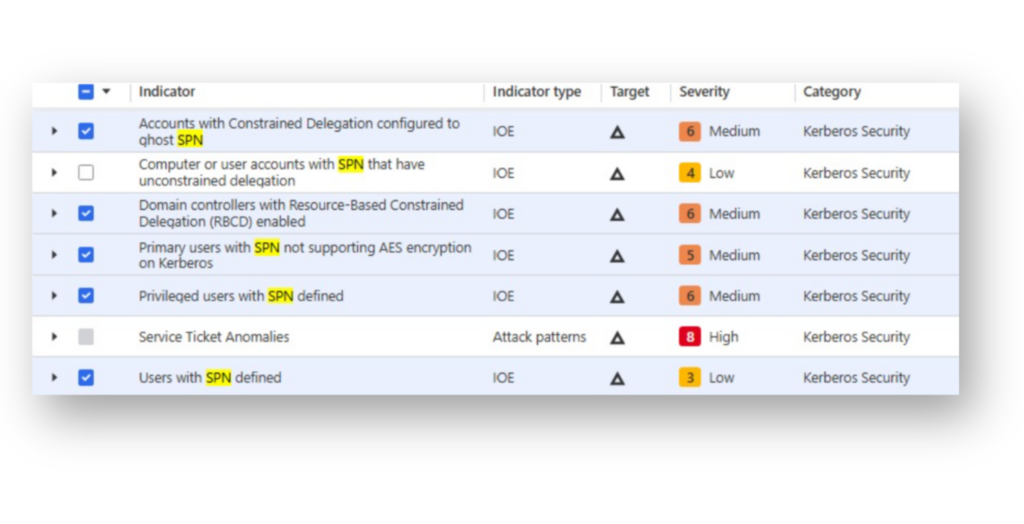

Por ejemplo, como podemos ver en la Figura 5, DSP incluye varios indicadores de exposición (IOEs) que detectan riesgos relacionados con los SPN.

Ejemplo: Detección del uso de cables en AD

Un método de ataque común, Enterprise CA Security Configuration (ESC1), implica a Active Directory Certificate Services (AD CS), donde se puede abusar de plantillas de certificados mal configuradas o excesivamente permisivas para escalar privilegios a Administrador de Dominio o equivalente.

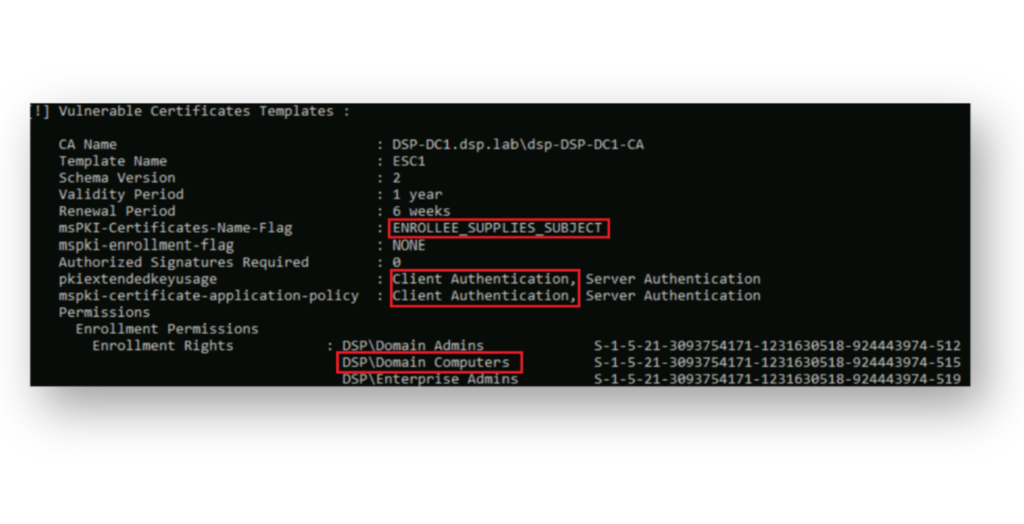

Por ejemplo, durante el reconocimiento, un atacante podría descubrir que los Ordenadores de Dominio tienen derechos de inscripción para una plantilla de certificado configurada con el parámetro ENROLLEE_SUPPLIES_SUBJECT y la bandera Client Authentication EKU (Figura 6), que es una combinación que puede abrir un camino para la escalada de privilegios.

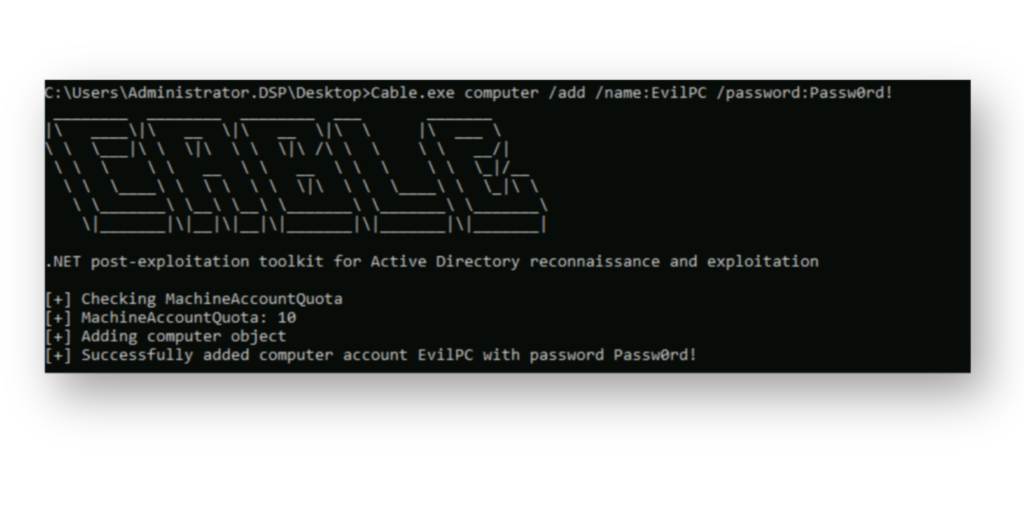

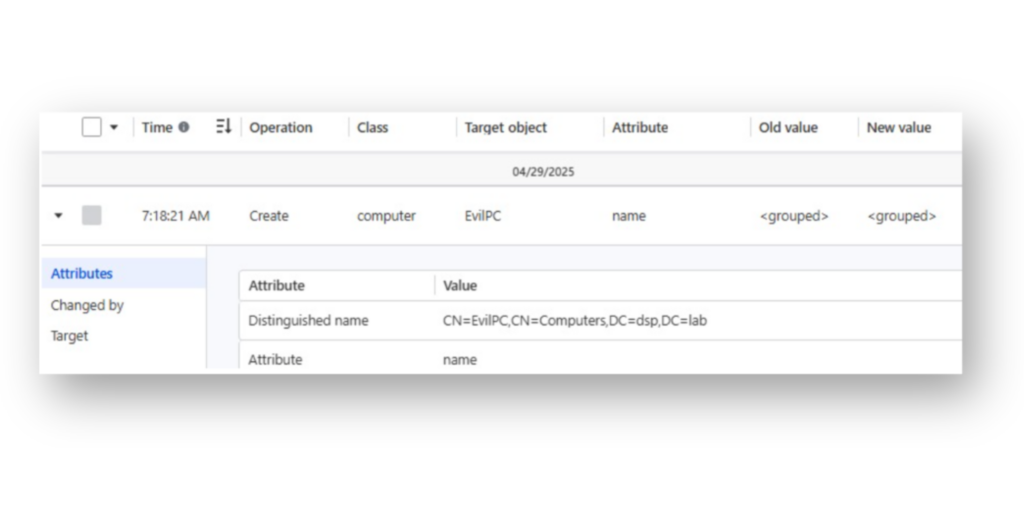

ENROLLEE_SUPPLIES_SUBJECT bandera y Client Authentication EKU, creando un camino para la escalada de privilegios a través de ESC1.En nuestro ejemplo, en el que se permite a los equipos de dominio inscribirse en una plantilla de certificado vulnerable, un atacante puede utilizar Cable para crear un nuevo objeto de equipo (Gráfico 7) para aprovechar el ms-DS-MachineAccountQuota y, a continuación, solicitar un certificado utilizando esa plantilla.

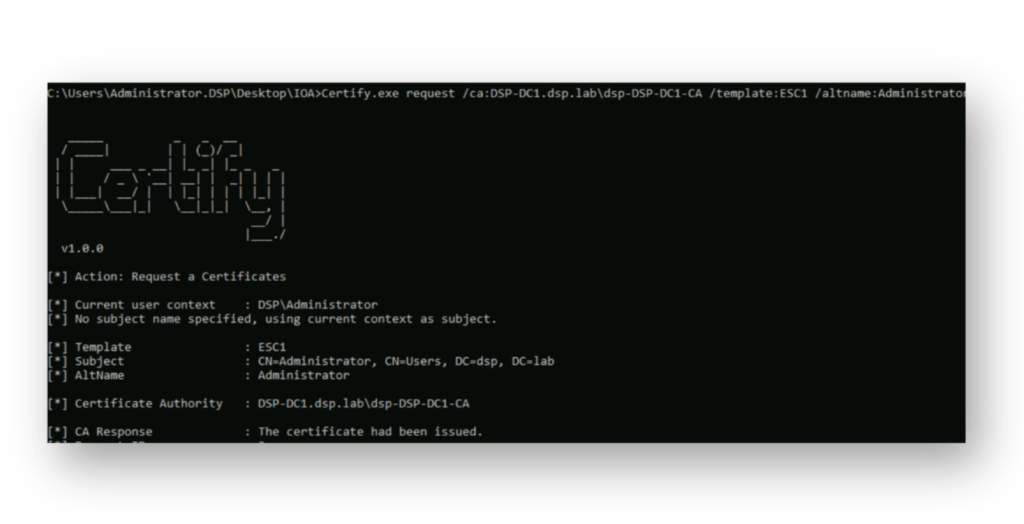

MachineAccountQuota ajuste.Además, el atacante puede ahora utilizar runas.exe para autenticarse como la cuenta de equipo recién creada y solicitar un certificado de la plantilla ESC1 vulnerable(Figura 8). Esto les permite hacerse pasar por cualquier usuario del entorno, incluido un administrador de dominio.

Dentro de DSP, se ha detectado y registrado con éxito el reciente cambio en Active Directory que ha creado un objeto informático malicioso(Figura 9).

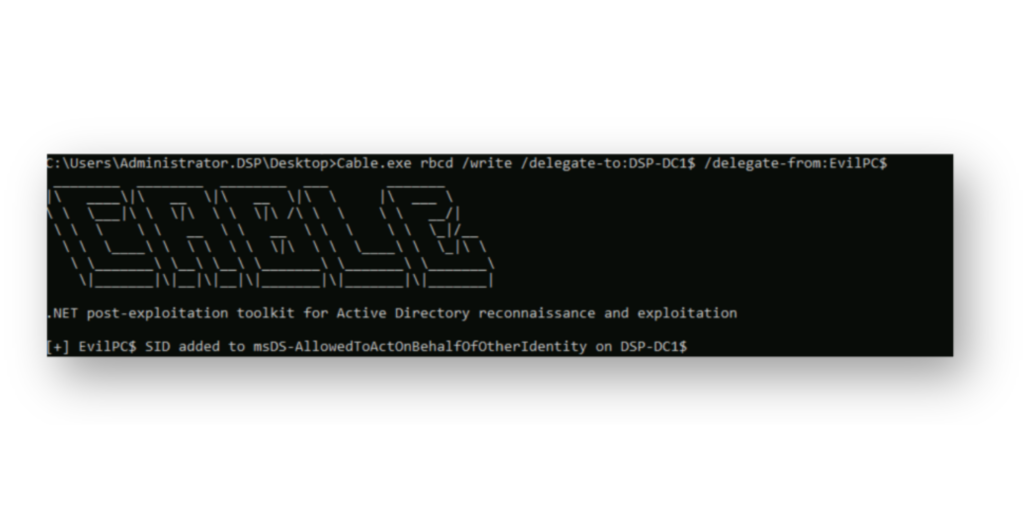

Ahora que se han obtenido privilegios de Administrador de Dominio, un atacante puede utilizar Cable para crear una puerta trasera RBCD modificando la cuenta de equipo del Controlador de Dominio objetivo. Añadiendo su objeto de equipo controlado a la cuenta msDS-AllowedToActOnBehalfOfOtherIdentity atributo (Figura 10), se otorgan a sí mismos la capacidad de hacerse pasar por cualquier usuario, incluidos objetivos de alto valor para ese sistema, en cualquier momento.

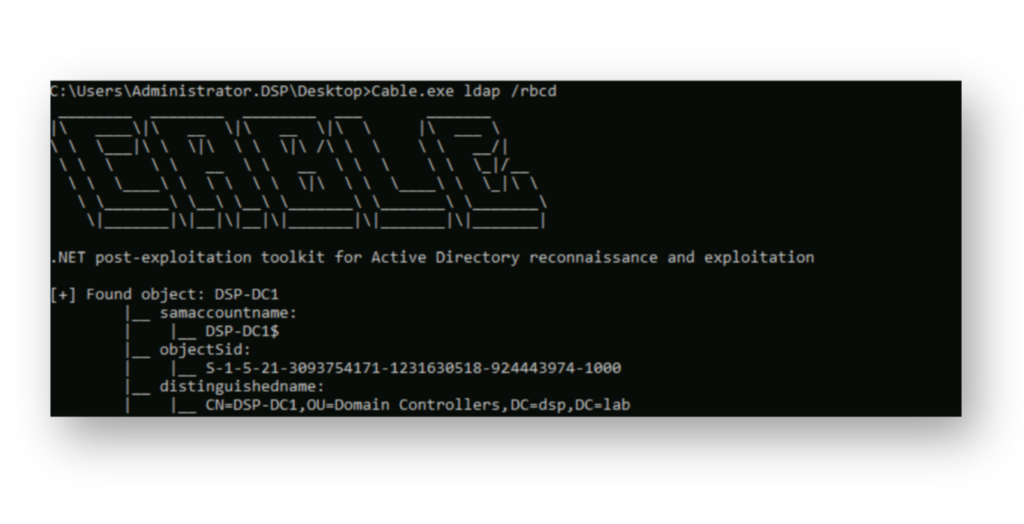

msDS-AllowedToActOnBehalfOfOtherIdentity del Controlador de Dominio DSP, estableciendo efectivamente una puerta trasera RBCD.Cable admite la ejecución de consultas LDAP, que pueden utilizarse para verificar si alguna cuenta tiene un valor establecido para el parámetro msDS-AllowedToActOnBehalfOfOtherIdentity atributo. En Figura 11 muestra que el controlador de dominio de destino refleja la delegación configurada.

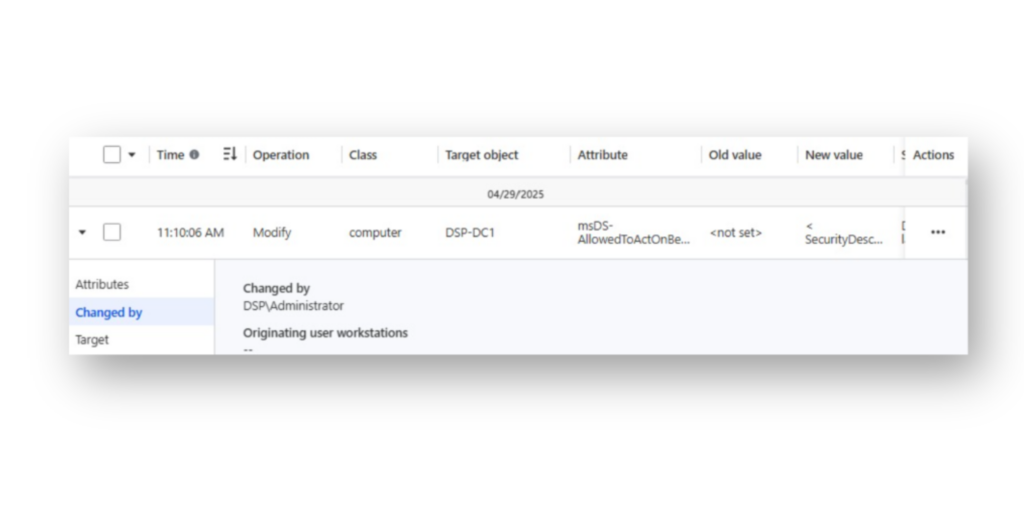

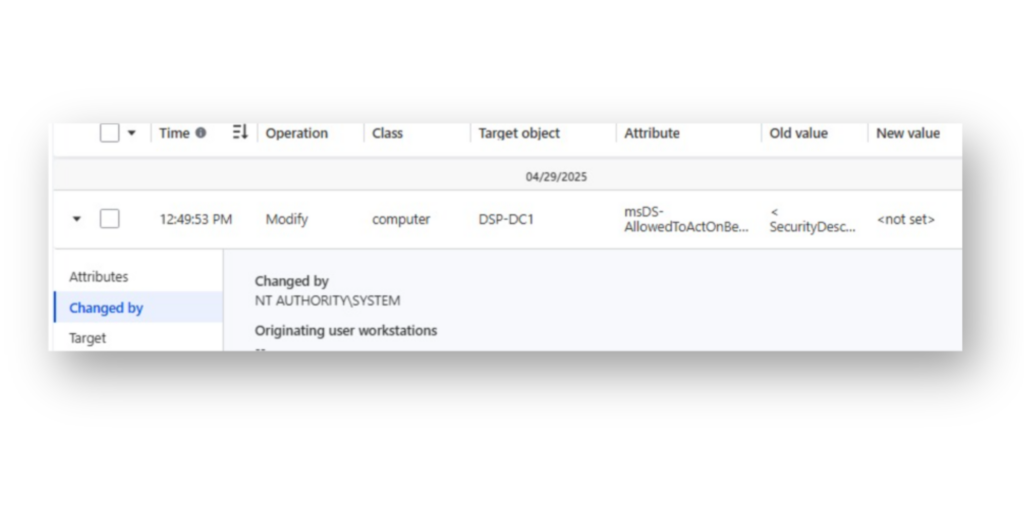

msDS-AllowedToActOnBehalfOfOtherIdentity en el controlador de dominio de destino DSP, verificando que la configuración RBCD está en su lugar.DSP también ha detectado y registrado correctamente la modificación del msDS-AllowedToActOnBehalfOfOtherIdentity en la cuenta de equipo del controlador de dominio de destino (Gráfico 12).

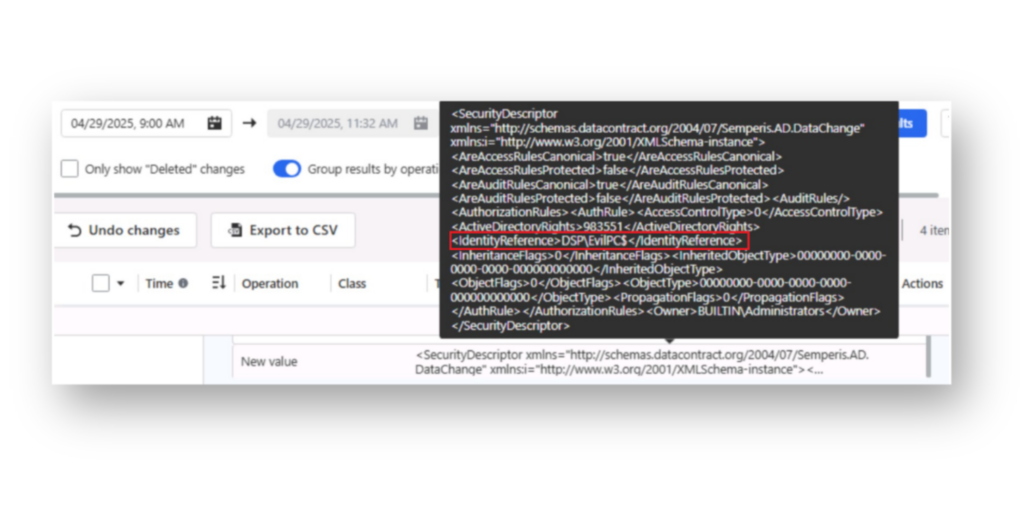

msDS-AllowedToActOnBehalfOfOtherIdentity en la cuenta del ordenador DSP, mostrando el cambio exacto y el usuario responsable.Dentro de DSP, el descriptor de seguridad establecido en este atributo también se analiza, lo que le permite ver exactamente qué cuenta de equipo se añadió a msDS-AllowedToActOnBehalfOfOtherIdentity (Gráfico 13).

msDS-AllowedToActOnBehalfOfOtherIdentity mostrando claramente que la cuenta de ordenador EvilPC$ fue añadida y confirmando la presencia de un backdoor RBCD.Caso de uso de RBCD: Deshacer automáticamente los cambios del cable

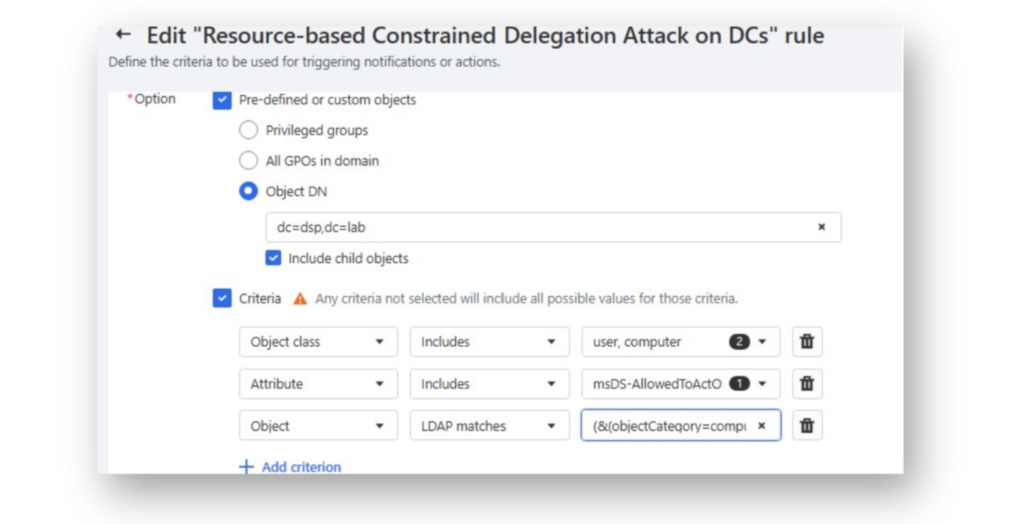

DSP permite crear reglas de alerta y respuesta, y puesto que el msDS-AllowedToActOnBehalfOfOtherIdentity atributo nunca debe modificarse en la cuenta de equipo de un controlador de dominiopuede configurar DSP para que detecte automáticamente este cambio y active un acción auto-undo (Figura 14).

(&(objectCategory=computer)(userAccountControl:1.2.840.113556.1.4.803:=8192))La Figura 15 muestra un ejemplo de DSP realizando una acción de auto-undo, revirtiendo automáticamente el cambio a su estado anterior.

msDS-AllowedToActOnBehalfOfOtherIdentity en el controlador de dominio DSP.Instantánea de Semperis

Directory Services Protector proporciona a las organizaciones visibilidad sobre los cambios en su entorno de Active Directory. Como hemos demostrado, DSP no sólo detecta cambios de alto riesgo como la manipulación de atributos sensibles como msDS-AllowedToActOnBehalfOfOtherIdentity sino que también responde a esos cambios automáticamente, revirtiendo los cambios no deseados al estado anterior.