Windows Server 2025 introduce un nuevo tipo de cuenta de servicio denominada cuentas de servicio administradas delegadas (dMSA). Estas cuentas están diseñadas para agilizar la gestión de las cuentas de servicio proporcionando a los administradores una identidad segura y gestionada que pueden utilizar para sustituir a las cuentas de servicio no gestionadas heredadas.

Sin embargo, los investigadores de Akamai1 descubrieron que los atacantes pueden crear y configurar fácilmente un dMSA, y luego abusar de él para hacerse pasar por cualquier usuario de Active Directory, incluidoslos administradores de dominio. Los investigadores denominaron a esta técnica BadSuccessor.

Dado que aún no existe un parche para esta vulnerabilidad, Semperis ha mejorado Directory Service ProtectorDSP) con un indicador de exposición (IOE) y tres indicadores de compromiso (IOC) centrados en permitirle detectar y mitigar la actividad maliciosa relacionada con los dMSA.

¿Qué es BadSuccessor?

BadSuccessor es una técnica de escalada de privilegios que explota los dMSA otorgando permisos de alto privilegio a cualquier usuario que cree un objeto dMSA.

Crear un dMSA es relativamente sencillo.2 Y como demostró el equipo de Akamai, una vez creado el objeto, un atacante puede ejecutar una migración simulada, vinculando el dMSA a cualquier cuenta con privilegios elevados.

La configuración de atributos específicos durante la creación de la cuenta hace que el controlador de dominio (DC) trate el dMSA como si continuara la identidad de un usuario con privilegios, lo que lleva a la explotación del Certificado de Atributos de Privilegio (PAC).

La característica dMSA está presente por defecto en cualquier DC Windows Server 2025 y conlleva un riesgo significativo.3

- Con permisos mínimos, los atacantes pueden crear un dMSA y vincularlo a una cuenta privilegiada.

- Obteniendo acceso instantáneo, los atacantes pueden comprometer rápidamente todo el dominio.

- Dado que los derechos de delegación heredados suelen ser complejos y por capas, la explotación de la vulnerabilidad es difícil de detectar.

Está claro que la mitigación proactiva es esencial.

Defenderse contra BadSuccessor: Nuevo indicador DSP de exposición

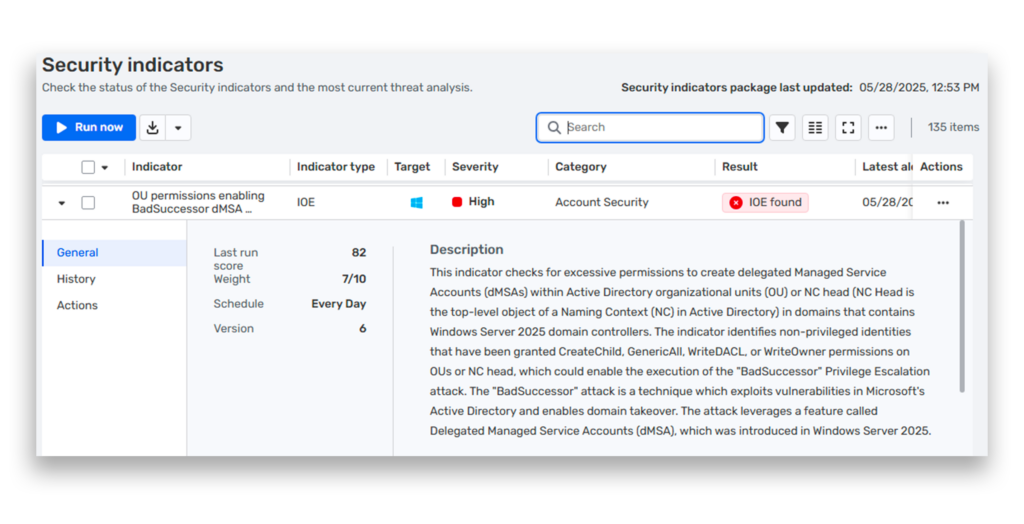

Todos los clientes DSP recibirán una lista de IOE actualizada, que ahora incluye una nueva comprobación que busca cuentas de Active Directory (AD) con permisos excesivos(Figura 1).

No se trata sólo de BadSuccessor. Los permisos amplios pueden conducir a todo tipo de vías de escalada no deseadas. En muchos entornos, la delegación se utiliza por conveniencia o presión operativa. Con el tiempo, esta práctica da lugar a cuentas con mucho más acceso del que deberían tener, y oportunidades fáciles para los atacantes.

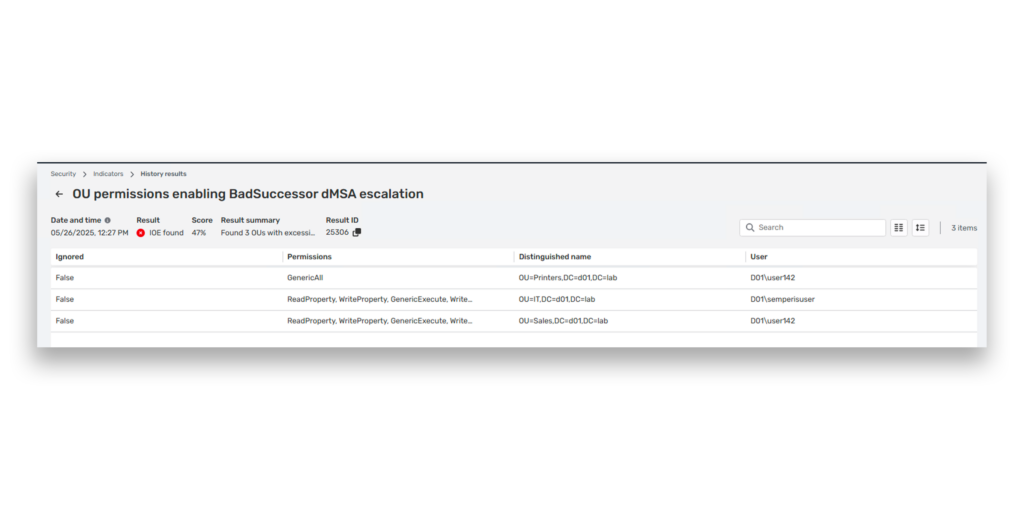

La captura de pantalla de la Figura 2 muestra resultados de muestra del DSP IOE detectando excesivos permisos de unidad organizativa (OU) relacionados con la vulnerabilidad BadSuccessor dMSA. La lista muestra las OUs en las que se han concedido a los usuarios permisos excesivamente amplios, como GenericAll o múltiples derechos de escritura que podrían permitirles crear o manipular dMSAs.

Detección de la actividad de BadSuccessor: Nuevos indicadores de compromiso

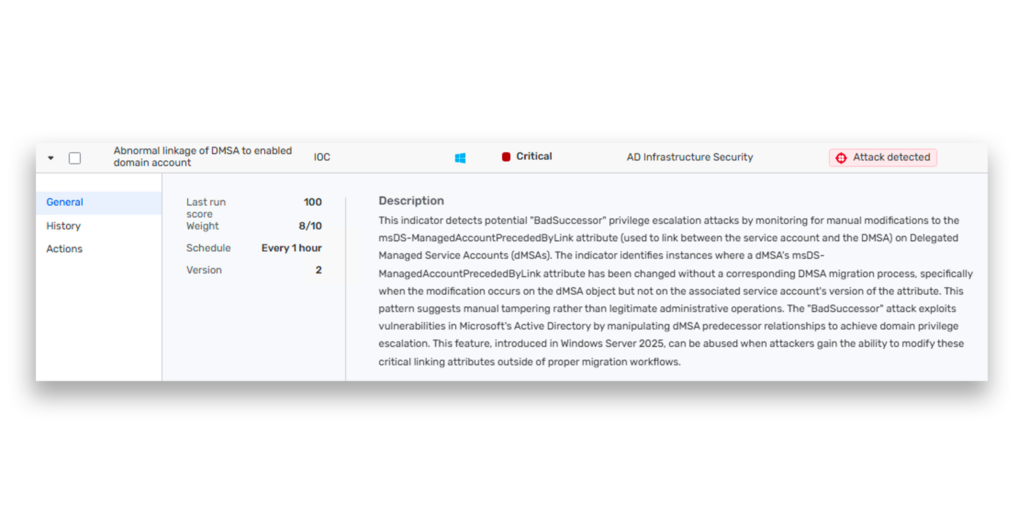

En colaboración con Akamai, hemos añadido tres nuevos IOC en DSP. El primer indicador señala los casos en los que el msDS-ManagedAccountPrecededByLink de un dMSA se modifica fuera de una migración adecuada (Figura 3).

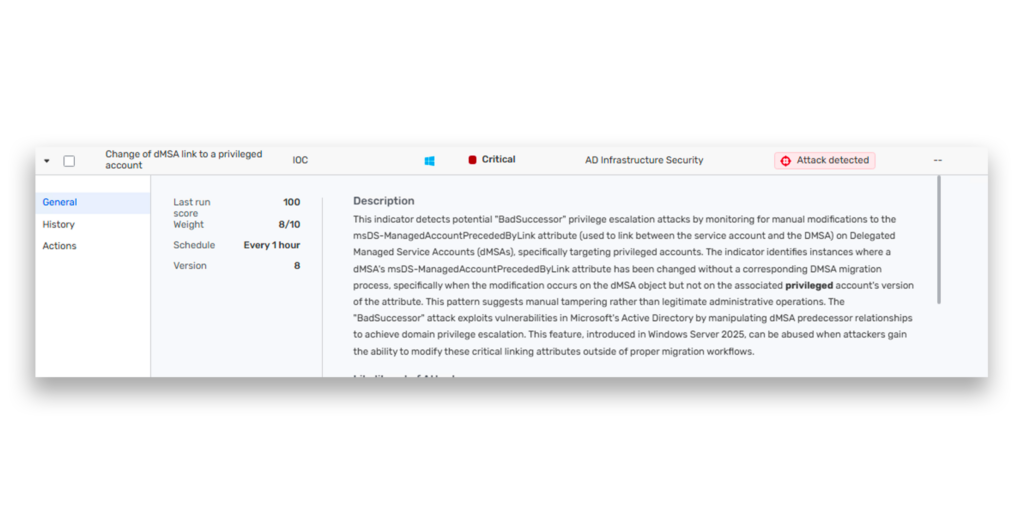

El segundo IOC detecta cuando un dMSA se vincula manualmente a una cuenta privilegiada fuera de una migración adecuada, un signo de potencial abuso de BadSuccessor para escalar privilegios de dominio(Figura 4).

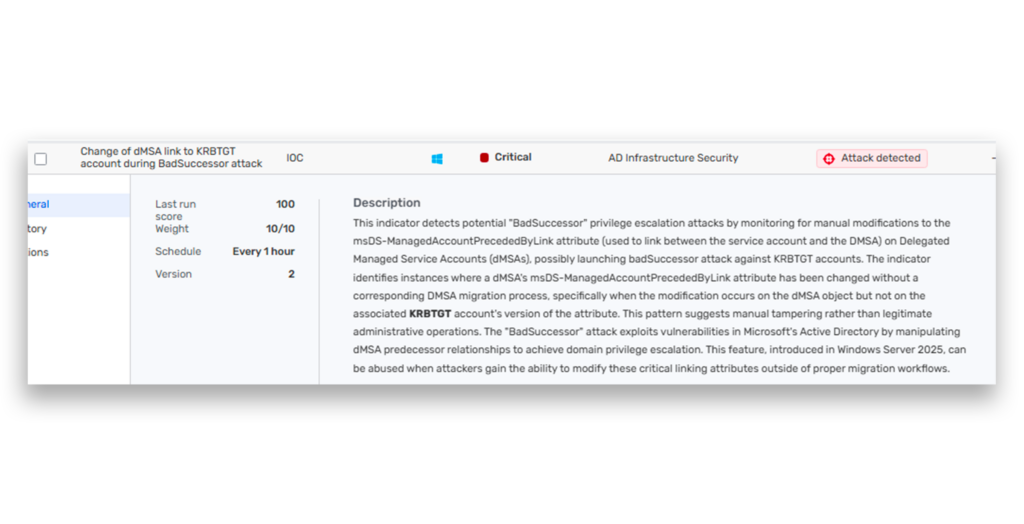

El tercer IOC detecta los intentos de vincular una dMSA a la cuenta KRBTGT (Figura 5).

Instantánea de Semperis

BadSuccessor afecta específicamente a las organizaciones que tienen al menos un DC que ejecuta Windows Server 2025.

Incluso si el resto del dominio está ejecutando versiones anteriores, un solo DC 2025 es suficiente para que la ruta de ataque sea viable.

Hasta que Microsoft publique un parche, la medida de mitigación más eficaz es revisar y reforzar los permisos en AD, en particular los que permiten a los usuarios crear o modificar dMSA.

Concéntrese en los derechos otorgados a las OU y al objeto Raíz de Dominio, que a menudo son excesivos debido a prácticas de delegación demasiado amplias.

Los IOE e IOC DSPpermiten supervisar de cerca los eventos de creación y autenticación de dMSA, así como las modificaciones de atributos.

Más información sobre los peligros del exceso de privilegios en AD

- Por qué debe prestar atención al exceso de privilegios en Active Directory - Semperis

- ¿Qué es la delegación ilimitada? | Catálogo de ataques a la identidad de Semperis

- ¿Qué es la seguridad de Active Directory? | Semperis AD Guides

- Delegación por niveles y gestión de ACL | Semperis Guides