Nunca ha sido fácil proteger correctamente Active Directory (AD). Lo mismo ocurre con la concesión de derechos para cambiar cosas en AD. Después de todo, no querrá que sus cuentas de administrador más privilegiadas (por ejemplo, los administradores de dominio) realicen operaciones cotidianas de directorio, pero conceder demasiados privilegios pone en peligro la seguridad de AD. Ahí es donde entra en juego la delegación de permisos a objetos de AD.

La granularidad de los permisos en Active Directory es potente pero puede resultar abrumadora. A lo largo de los años, Microsoft ha añadido algunas opciones y derechos para permitir a los administradores conceder capacidades a un nivel más granular. Sin embargo, los esfuerzos para proporcionar compatibilidad con los permisos delegados existentes también han hecho que la seguridad de su AD sea aún más complicada. Ya he escrito anteriormente sobre algunas de las posibles consecuencias para la seguridad de AD. Por desgracia, estos problemas persisten en la versión más reciente del sistema operativo, Windows Server 2025.

A continuación se explica cómo puede utilizar las opciones de contraseña de Windows con la administración por delegación para respaldar su estructura de administración de usuarios sin sacrificar la seguridad de Active Directory.

Delegación de la gestión de usuarios y principio del mínimo privilegio

Al diseñar un modelo de delegación de AD, los administradores deben diferenciar cuidadosamente quién puede ver o hacer qué en qué parte del directorio. A los administradores delegados sólo se les deben conceder los privilegios mínimos que necesiten para realizar sus tareas administrativas, ni más ni menos.

Por ejemplo, supongamos que la función de un operador del servicio de asistencia es restablecer las contraseñas de los usuarios. Los operadores no necesitan Control Total de la unidad organizativa (OU) que contiene todas las cuentas de usuario. Si lo hicieran, los operadores del servicio de asistencia técnica podrían realizar muchos otros cambios en las cuentas de usuario y otros objetos de esa OU. Incluso si desea conceder a los operadores regionales permisos -hasta o incluido el Control total- paragestionar más aspectos de los usuarios, seguirá queriendo que sigan sus normas de seguridad generales, especialmente en lo relativo a las diferentes opciones de contraseña para los usuarios que gestionan.

Gestión de opciones de contraseña frente a política de contraseñas

El modelo de permisos original que Microsoft lanzó con Windows Server 2000 era impresionantemente completo y permitía a los administradores otorgar capacidades hasta el atributo de un objeto (en lugar de sólo el objeto en sí). Sin embargo, las limitaciones a la hora de restringir la configuración de opciones de contraseña específicas podían entrar en conflicto con la política de contraseñas de la empresa.

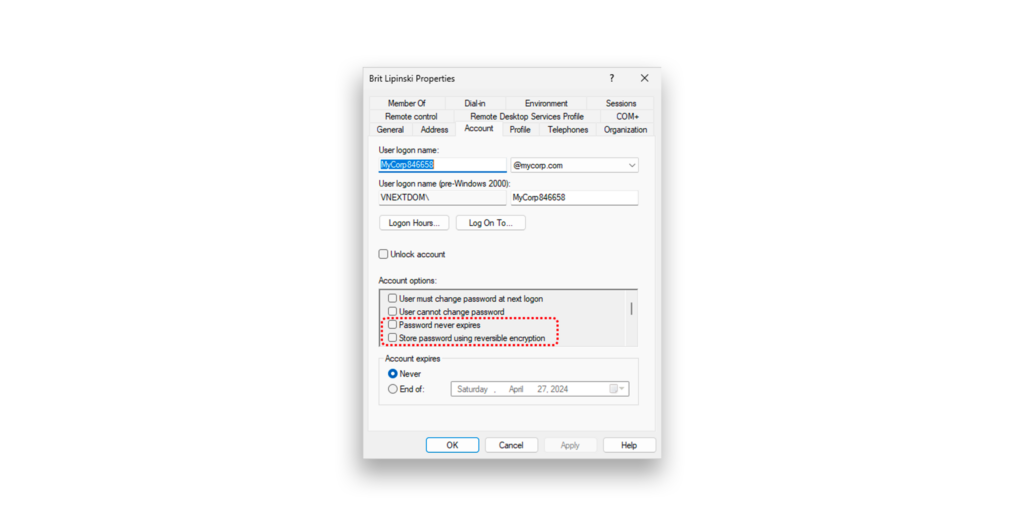

El problema con la versión original de AD es que no podía distinguir entre las siguientes opciones de gestión de contraseñas sensibles a la seguridad(Figura 1):

- Almacenar la contraseña mediante cifrado reversible

- La contraseña no caduca nunca

- Contraseña no requerida Bit

El bit de contraseña no requerida no está disponible en las interfaces nativas de Windows. Pero el bit se puede establecer mediante programación; por ejemplo, a través de PowerShell:

Get-ADUser -Identity Bob | Set-ADUser -PasswordNotRequired $true

Estas opciones, cuando se utilizan, pueden socavar fácilmente su política de contraseñas corporativa, poniendo a su empresa en riesgo. Las opciones no tienen su propio atributo donde se almacenan, sino que forman parte del atributouserAccountControl de un usuario en AD. Este atributo es una colección de varios ajustes que controlan muchos aspectos de una cuenta de usuario accionando un interruptor binario a la posición correcta.

Desafortunadamente, cualquier permiso delegado que otorgue a un operador Control Total sobre los usuarios en una OU-o incluso simplemente otorgue el derecho de Escribir AccountRestrictions en esos objetos de usuario-también permite al operador establecer estas opciones de contraseñas sensibles en cualquier cuenta bajo su control.

Permitir a los administradores delegados elegir estas opciones de contraseña para las cuentas que gestionan a menudo conduce a resultados desagradables. Por ejemplo, los administradores delegados que no son conscientes de la seguridad pueden configurar un alto porcentaje de sus usuarios con la opción La contraseña nunca caduca simplemente para evitar problemas cuando los usuarios cambian sus contraseñas. Naturalmente, tal práctica socava cualquier política de antigüedad de contraseñas establecida a nivel de dominio... incluso aquellas establecidas para grupos a través de políticas de contraseñas de grano fino.

El problema de los usuarios autenticados

Microsoft no tardó mucho en combatir este problema. Con el lanzamiento de Windows Server 2003, Microsoft introdujo tres nuevos derechos de acceso de control, también conocidos como derechos ampliados:

- Activar contraseña cifrada reversible por usuario

- Unexpire Password (que permite la configuración de la bandera Password never expires )

- Actualizar Contraseña No Requerida Bit

A diferencia de los derechos ampliados como Reset-Password, que deben establecerse directamente para los objetos de usuario, estos tres derechos ampliados se implementaron para aplicarse a nivel de dominio. Con estos derechos, sólo los operadores a los que se les concedió Control Total o Escribir Restricciones de Cuenta a un conjunto de usuarios (por ejemplo, en una OU) en combinación con uno de esos permisos especiales de contraseña en la raíz del dominio podían realmente establecer estas opciones sensibles de contraseña en las cuentas que controlan.

Sin embargo, Microsoft siendo Microsoft, la necesidad de compatibilidad con los permisos delegados existentes y la necesidad de que "las cosas funcionen como antes" tuvieron prioridad sobre animar a los clientes a mejorar la seguridad de AD en sus modelos de delegación.

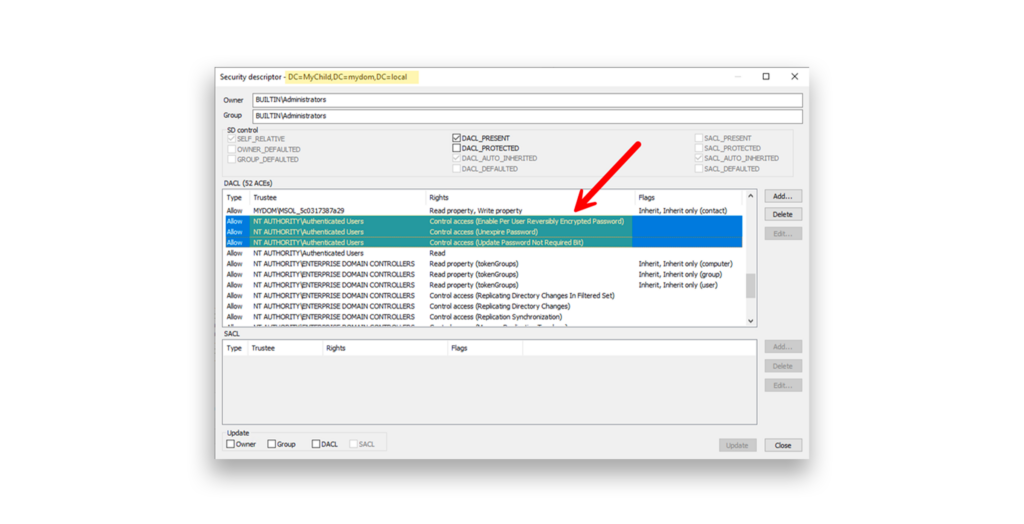

Para resolver este dilema, Microsoft optó por conceder al grupo Usuarios autenticados estos derechos en la raíz del dominio durante la actualización a Windows Server 2003 de los dominios y bosques AD existentes. Desafortunadamente, también estableció esos permisos en cualquier dominio AD recién desplegado.

¿Le resulta familiar? Sí, los usuarios autenticados aparecen por todas partes... y no siempre a su favor(Figura 2).

Este ha sido el status quo desde la actualización de Windows Server 2003... y sigue ocurriendo en las nuevas implementaciones de AD basadas en Windows Server 2022 e incluso Windows Server 2025. Esto significa que es casi seguro que encontrará estos permisos predeterminados aún activos en su implementación de AD y es probable que le impidan reforzar la seguridad de las contraseñas en su Active Directory.

Cómo mejorar la seguridad de las contraseñas de AD

Entonces, ¿cómo puede mejorar la seguridad de sus contraseñas AD? En primer lugar, tendrá que eliminar el permiso predeterminado de Usuarios autenticados para esos tres derechos ampliados de la raíz de sus dominios. A continuación, deberá elegir los sustitutos adecuados, en caso de que decida delegar dichos permisos. Recuerda: Estos tres derechos ampliados deben establecerse a nivel de dominio. Concederlos a nivel de OU no tiene ningún efecto.

Mi recomendación:

- Cree un grupo separado para cada uno de estos derechos ampliados sensibles.

- Conceda a cada grupo el permiso respectivo en la raíz del dominio. Estos grupos pertenecen a su OU de nivel 0, donde sólo los administradores de dominio pueden realizar cambios.

- En un bosque multidominio, crea los grupos como grupos universales en tu dominio raíz. De esta forma, puedes añadir usuarios seleccionados de cada dominio a los grupos, que podrán conceder los permisos respectivos en cualquier dominio.

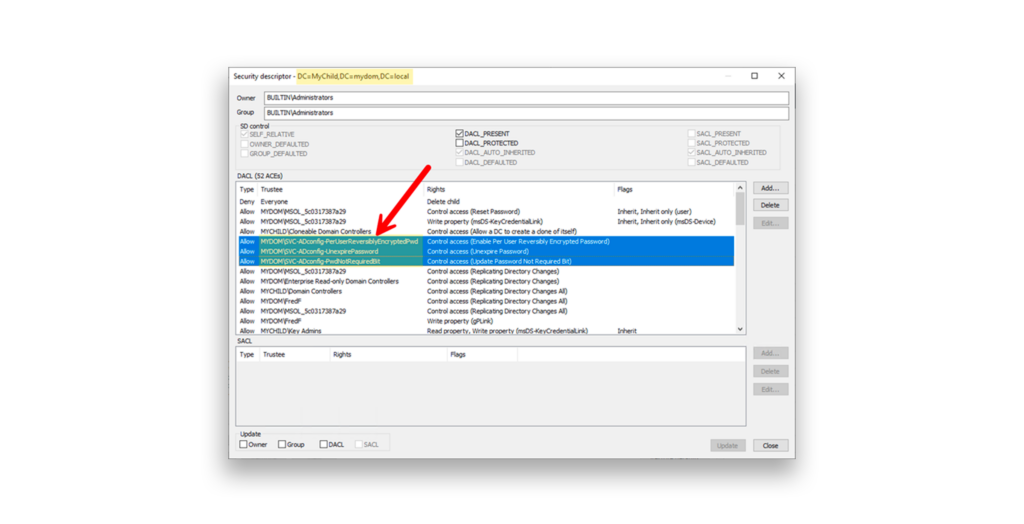

Por ejemplo, puede crear los tres grupos siguientes:

- SVC-ADconfig-PerUserReversiblyEncryptedPwd

- SVC-ADconfig-UnexpirePassword

- SVC-ADconfig-PwdNotRequiredBit

A continuación, sustituya los derechos ampliados concedidos a los Usuarios Autenticados por cada grupo correspondiente(Figura 3).

Ahora, supongamos que quieres que un operador, Fred, tenga permisos para gestionar un usuario. Usted aún puede otorgar a Fred Control Total o Escribir Restricciones de Cuenta para todos los usuarios en la OU de la cual él es responsable. Pero Fred no podrá establecer ninguna de las tres opciones de contraseñas sensibles en esas cuentas de usuario.

Ahora, si agrega a Fred al grupo SVC-ADconfig-UnexpirePassword , podrá establecer la opción Password never expires para los usuarios que administra. Es probable que sea mejor no dar a Fred esta opción, pero podría si hubiera una necesidad válida.

Es de esperar que ya disponga de planes de prueba y de una lista de personas responsables de validar las aplicaciones, herramientas y procesos de gestión de usuarios y clientes más importantes, así como de un proceso para recopilar comentarios después de realizar estos cambios en los permisos. Y, naturalmente, antes de realizar estos cambios en su entorno AD de producción, debe registrar los permisos actuales y probar su nueva configuración antes de implementar los cambios.

Lo ideal sería contar con una solución que registre todos los cambios en Active Directory, incluido el atributo nTsecurityDescriptor, que esencialmente almacena el permiso del objeto correspondiente. Aún mejor sería una solución que también pueda deshacer dichos cambios en AD.

Sí, revelación total: Semperis Directory Service Protector (DSP) puede hacer estas dos cosas. También hay scripts disponibles públicamente que puede utilizar con sus propias capturas de pantalla para documentar su trabajo.

Aspectos clave de las opciones de contraseñas confidenciales en Windows Server 2025 y versiones anteriores

Active Directory está lleno de sorpresas en materia de seguridad. Para identificar posibles brechas de seguridad en su entorno, descargue Purple Knightuna herramienta gratuita de evaluación de la seguridad de AD que identifica más de 150 indicadores de exposición e indicadores de compromiso y proporciona orientación sobre cómo abordarlos.

Tenga en cuenta que la adopción de Windows Server 2025 no significa necesariamente que deje atrás las configuraciones heredadas problemáticas. Si no hay nada más, considere cambiar los ajustes de configuración relacionados con la delegación de opciones de contraseñas confidenciales.

- Si ha delegado la administración de objetos de usuario a administradores que no son administradores de dominio, determine si esas personas necesitan la capacidad de establecer opciones confidenciales como que la contraseña no caduque nunca en las cuentas de usuario que administran.

- Sustituya los permisos predeterminados de los usuarios autenticados en la raíz del dominio para los tres derechos ampliados que se tratan en este artículo por grupos que sólo puedan gestionar los administradores de dominio.

- Añada de forma selectiva administradores delegados a los grupos recién creados, pero sólo si existe una verdadera necesidad empresarial de que gestionen alguna de estas opciones de contraseñas confidenciales.

Realizar estos cambios tiene poco riesgo y grandes beneficios para la seguridad de Active Directory y la gestión eficaz de la delegación.

¿Necesita ayuda con AD Security?

Aproveche la experiencia de Semperis. Solicite una revisión de la configuración de seguridad y nuestro equipo empleará herramientas automatizadas y métodos manuales para encontrar errores de configuración y rutas de ataque que un atacante podría aprovechar para poner en peligro su entorno.