En entornos Active Directory (AD), puede utilizar objetos de directiva de grupo (GPO) para configurar los derechos de usuario. Mediante el uso de GPO, puede aplicar fácilmente políticas de derechos de usuario coherentes en todos los equipos del dominio o unidad organizativa (OU). Esta capacidad facilita la gestión y el mantenimiento del control de acceso de los usuarios a lo largo del tiempo. Pero cuando se conceden a usuarios que no deberían tenerlos o cuando se configuran incorrectamente, ciertos derechos de usuario pueden suponer un riesgo para la seguridad de AD. Esto es lo que necesita saber para proteger AD (y su entorno) de los derechos de usuario de riesgo.

¿Qué son los derechos de usuario?

Los derechos de usuario son permisos que controlan las acciones del usuario en un sistema informático. Estos derechos difieren de los permisos estándar de archivos y carpetas y se aplican a acciones específicas del usuario. Los derechos de usuario incluyen (pero no se limitan a):

- Permitir un inicio de sesión localmente: Permite a los usuarios iniciar sesión en un ordenador de forma local.

- Cambiar la hora del sistema: Permite a los usuarios cambiar la hora del sistema en un ordenador.

- Apagar el sistema: Permite a los usuarios apagar el ordenador

- Depurar programas: Permite a los usuarios depurar los programas que se ejecutan en el ordenador.

- Gestionar la auditoría y el registro de seguridad: Permite a los usuarios ver y gestionar los registros de seguridad de un ordenador.

- Tomar posesión de archivos u otros objetos: Permite a los usuarios tomar posesión de archivos u otros objetos en un ordenador.

- Cargar y descargar controladores de dispositivos: Permite a los usuarios cargar o descargar controladores de dispositivos en un ordenador.

- Copia de seguridad de archivos y directorios: Permite a los usuarios realizar copias de seguridad de archivos y directorios de un ordenador.

- Restaurar archivos y directorios: Permite a los usuarios restaurar archivos y directorios de los que se ha hecho copia de seguridad en un ordenador.

- Permitir el inicio de sesión a través de Servicios de Escritorio Remoto: Permite a los usuarios gestionar el acceso remoto a un ordenador.

Utilización de GPO para configurar los derechos de usuario

Para configurar los derechos de usuario mediante un GPO, primero cree o edite un GPO que se aplique a los usuarios o equipos que desea configurar. Debe vincular el GPO al nivel de dominio u OU correspondiente. A continuación, puede utilizar la aplicación Editor de directivas de grupo para especificar los derechos de usuario que desea asignar. (Un proceso similar se aplica a la configuración de scripts de inicio de sesión de GPO, como se discutió en un post anterior de Seguridad de AD 101).

Para configurar los derechos de usuario:

- Abra el Editor de directivas de grupo.

- Vaya a la sección Configuración del ordenador.

- Seleccione Configuración de Windows.

- Seleccione Configuración de seguridad.

- Vaya a la sección Políticas locales.

- Seleccione Asignación de derechos de usuario.

- Seleccione el derecho de usuario que desea configurar.

- Añada los usuarios o grupos a los que se debe conceder ese derecho.

Por ejemplo, para conceder a un usuario el derecho a iniciar sesión localmente en un equipo específico, seleccione el derecho de usuario Permitir inicio de sesión localmente y, a continuación, añada el usuario a la lista de usuarios permitidos.

Derechos de usuario de riesgo y seguridad de AD

¿Cómo pueden los derechos de usuario suponer un riesgo para la seguridad? Considere el siguiente ejemplo.

Supongamos que el derecho de usuario Depurar programas se concede a un usuario que no lo necesita. Ese usuario -o un atacante que consiga acceder a las credenciales de ese usuario- puede utilizar este derecho para:

- Depurar un proceso del sistema que se ejecuta como usuario elevado

- Inyectar código malicioso

- Obtener acceso a nivel de sistema

- Acceder a datos o procesos sensibles a los que normalmente no tendrían acceso

- Desactivar las funciones de seguridad o las herramientas antimalware del sistema.

Del mismo modo, si el derecho de usuario Cambiar la hora del sistema se concede a un usuario que no debería tenerlo, ese usuario (o un atacante) puede modificar la hora del sistema y causar problemas con aplicaciones o servicios sensibles a la hora.

Otros derechos de usuario potencialmente peligrosos son:

- Conectarse como servicio

- Permitir el inicio de sesión local

- Actuar como parte del sistema operativo

Para determinar qué derechos de usuario están asignados a un usuario en AD, puede abrir el derecho para su edición en la Consola de administración de directivas de grupo (GPMC). Otra opción es utilizar herramientas basadas en comandos de GPO (CLI o PowerShell) para comprobar los GPO y sus respectivas configuraciones, incluidas las asignaciones de derechos de usuario.

Sin embargo, las grandes organizaciones con miles o más objetos de usuario y OU pueden tener decenas o cientos de GPO, cada uno de los cuales contiene múltiples configuraciones acumuladas (y a menudo superpuestas). Por ejemplo, un GPO a nivel de dominio puede asignar derechos de usuario específicos a un conjunto de usuarios o grupos, mientras que otro GPO a nivel de OU puede añadir otros derechos de usuario a algunos de esos mismos usuarios o grupos.

A medida que su entorno de AD evoluciona y cambia con el tiempo, la complejidad de los GPO asignados a dominios, sitios u OU también suele aumentar. Todas estas asignaciones se vuelven gradualmente más difíciles de gestionar, por lo que resulta complicado determinar qué configuración se aplica a cada usuario.

Protección de AD frente a derechos de usuario peligrosos

Para mitigar los riesgos asociados a un derecho de usuario:

- Compruebe que el derecho se concede sólo a los usuarios que lo necesitan para tareas específicas.

- Supervise cuidadosamente a todos los usuarios a los que se asigne el derecho.

- Proteja los procesos sensibles para que no puedan ser depurados por usuarios no autorizados.

Para facilitar la tarea de evaluar continuamente la postura de seguridad de AD, incluidos los derechos de usuario potencialmente peligrosos, puede utilizar herramientas como Purple Knight o Semperis Directory Services Protector (DSP). Cuando se ejecutan en su entorno, estas herramientas enumeran y analizan todos los GPO, determinan si a algún SID no conocido se le ha asignado un derecho de usuario "fuerte" no predeterminado y generan un informe claro de estos detalles. Puede examinar estos resultados para determinar qué derechos de usuario innecesarios debe eliminar de los GPO de su entorno.

Utilización de Purple Knight para proteger los derechos de los usuarios de riesgo

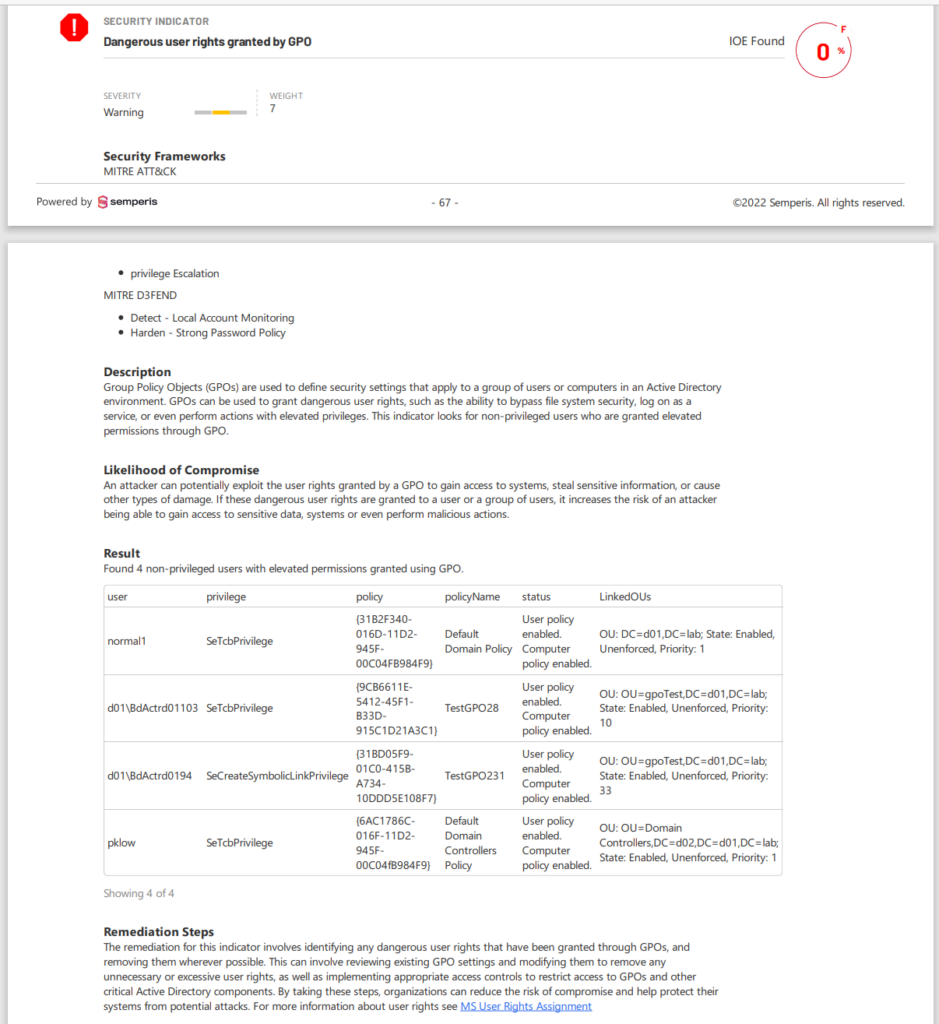

La figura 1 muestra un informe de Purple Knight que indica la asignación de un derecho de usuario otorgado por GPO peligroso.

El informe muestra la gravedad del riesgo, describe la probabilidad de compromiso, enumera los usuarios que tienen asignado el derecho y sugiere medidas correctoras.

Utilización de DSP para proteger los derechos de los usuarios de riesgo

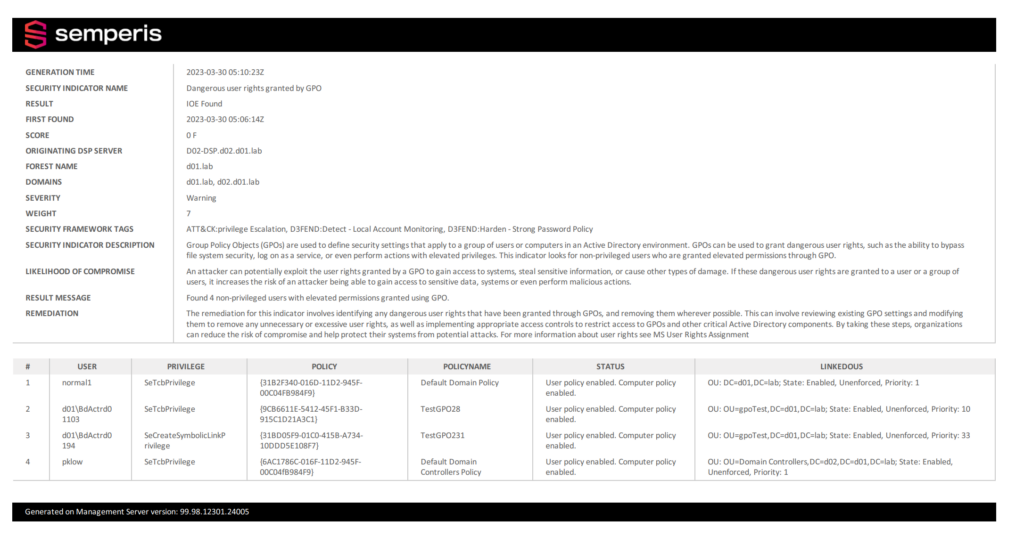

La figura 2 muestra un informe de DSP que indica la asignación de un derecho de usuario peligroso.

Este informe incluye los mismos detalles que el informe de Purple Knight. Con DSP, también obtendrá funciones de corrección, como alertas personalizadas y reversión automática de cambios maliciosos, que le ayudarán a mitigar el riesgo.

Controlar los derechos de los usuarios de riesgo

Después de mitigar cualquier asignación de derechos de usuario de riesgo, debe volver a analizar el entorno de AD para determinar si se requieren cambios adicionales. Debe continuar realizando análisis periódicos de su AD para verificar que no se realicen cambios no autorizados en estas configuraciones.