Active Directory Sicherheit

Kategorien

- Active Directory Sicherung und Wiederherstellung (67)

- Active Directory Sicherheit (231)

- AD Sicherheit 101 (17)

- Community Tools (25)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (69)

- Hybrider Identitätsschutz (76)

- Katalog der Identitätsangriffe (32)

- Erkennung von und Reaktion auf Identitätsbedrohungen (161)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Semperis Universität (5)

- Die Sichtweise des CISO (16)

- Bedrohungsforschung (77)

- Uncategorized (3)

Identitätsangriff beobachten: AD Security News, Mai 2024

- Semperis Forschungsteam

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams mit einem wachsenden Druck konfrontiert, die sich entwickelnde, auf AD ausgerichtete Bedrohungslandschaft zu überwachen. Um IT-Fachleute dabei zu unterstützen, Angriffe auf AD zu verstehen und zu verhindern, veröffentlicht das Semperis Research Team eine monatliche Übersicht über die jüngsten Cyberangriffe und bietet zusätzliche...

Neuer Forrester TEI-Bericht: Semperis verkürzt Ausfallzeiten um 90% und spart Kunden Millionenbeträge

- Sean Deuby | Leitender Technologe, Amerika

Wie lange könnte Ihr Unternehmen aufgrund eines identitätsbezogenen Cyberangriffs ohne Zugriff auf Anwendungen und Dienste bleiben? Diese Frage stellen wir Sicherheits- und IT-Verantwortlichen oft, wenn wir über die Bedeutung des Schutzes von Active Directory und Entra ID vor Bedrohungen sprechen. Die Frage erscheint hypothetisch, weil sie davon ausgeht, dass...

Wie man sich gegen SID History Injection verteidigt

- Daniel Petri | Senior Schulungsleiter

Security Identifier (SID) History Injection ist ein raffinierter Cyberangriff, der auf Windows Active Directory-Umgebungen abzielt. Dieser Angriff nutzt das SID-History-Attribut aus, das dazu dient, die Zugriffsrechte von Benutzern bei der Migration von einer Domäne in eine andere zu erhalten. Indem er böswillige SID-Werte in dieses Attribut einschleust, kann ein Angreifer die...

Identitätsangriff beobachten: AD Security News, April 2024

- Semperis Forschungsteam

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams mit einem wachsenden Druck konfrontiert, die sich entwickelnde, auf AD ausgerichtete Bedrohungslandschaft zu überwachen. Um IT-Fachleute dabei zu unterstützen, Angriffe auf AD zu verstehen und zu verhindern, veröffentlicht das Semperis Research Team eine monatliche Übersicht über die jüngsten Cyberangriffe und bietet zusätzliche...

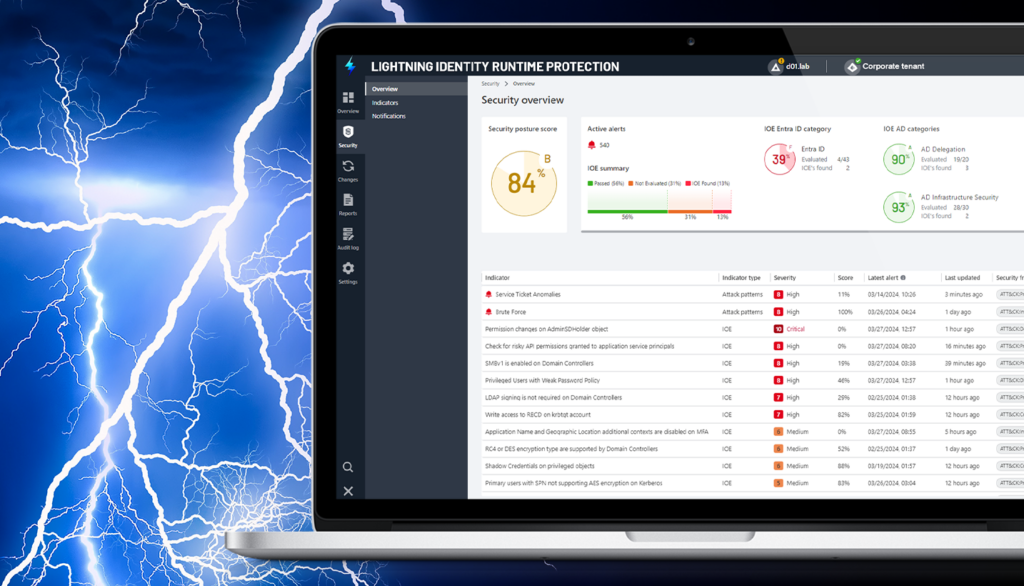

Wir stellen vor: Lightning Identity Runtime Protection: KI-gestützte Erkennung der erfolgreichsten Identitätsangriffsmuster

- Eitan Bloch | Semperis Produktmanager

Viele Cyberangriffe bleiben unentdeckt, bis der Schaden eingetreten ist, trotz der Bemühungen von Unternehmen, sie zu verhindern. Und viele erfolgreiche Identitätsangriffe nutzen dieselben bewährten Techniken, die seit Jahren funktionieren, wie z.B. Passwort-Spray und Brute-Force-Angriffe. Microsoft schätzt, dass Passwort-Spray-Angriffe für mehr als ein Drittel der Angriffe verantwortlich sind...

Identitätsangriff beobachten: AD Security News, März 2024

- Semperis Forschungsteam

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams einem wachsenden Druck ausgesetzt, die sich entwickelnde AD-bezogene Bedrohungslandschaft zu überwachen. Um IT-Experten dabei zu helfen, Angriffe auf AD zu verstehen und zu verhindern, veröffentlicht das Semperis Research Team eine monatliche Zusammenfassung der jüngsten Cyberangriffe. In diesem Monat...

Abwehr von LDAP-Injection-Angriffen: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

LDAP-Injektion stellt einen gewaltigen Cyberangriffsvektor dar, der auf die Authentifizierungs- und Autorisierungsmechanismen innerhalb Ihrer Active Directory-Umgebung abzielt. Durch die Ausnutzung einer unsachgemäßen Eingabevalidierung können Angreifer LDAP-Anweisungen manipulieren und sich möglicherweise unbefugten Zugriff auf Ihren Verzeichnisdienst verschaffen. Die Cybersecurity- und Identitätssicherheitsexperten von Semperis kennen sich mit LDAP-Injection bestens aus,...

Identitätsangriff beobachten: AD Security News, Februar 2024

- Semperis Forschungsteam

Angesichts der zunehmenden Zahl von Cyberangriffen auf Active Directory sehen sich AD-Sicherheits-, Identitäts- und IT-Teams einem wachsenden Druck ausgesetzt, die sich entwickelnde AD-bezogene Bedrohungslandschaft zu überwachen. Um IT-Experten dabei zu helfen, Angriffe auf AD zu verstehen und zu verhindern, veröffentlicht das Semperis Research Team eine monatliche Zusammenfassung der jüngsten Cyberangriffe. In diesem Monat...