Active Directory Sicherheit

Kategorien

- Active Directory Sicherung und Wiederherstellung (67)

- Active Directory Sicherheit (231)

- AD Sicherheit 101 (17)

- Community Tools (25)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (69)

- Hybrider Identitätsschutz (76)

- Katalog der Identitätsangriffe (32)

- Erkennung von und Reaktion auf Identitätsbedrohungen (161)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Semperis Universität (5)

- Die Sichtweise des CISO (16)

- Bedrohungsforschung (77)

- Uncategorized (3)

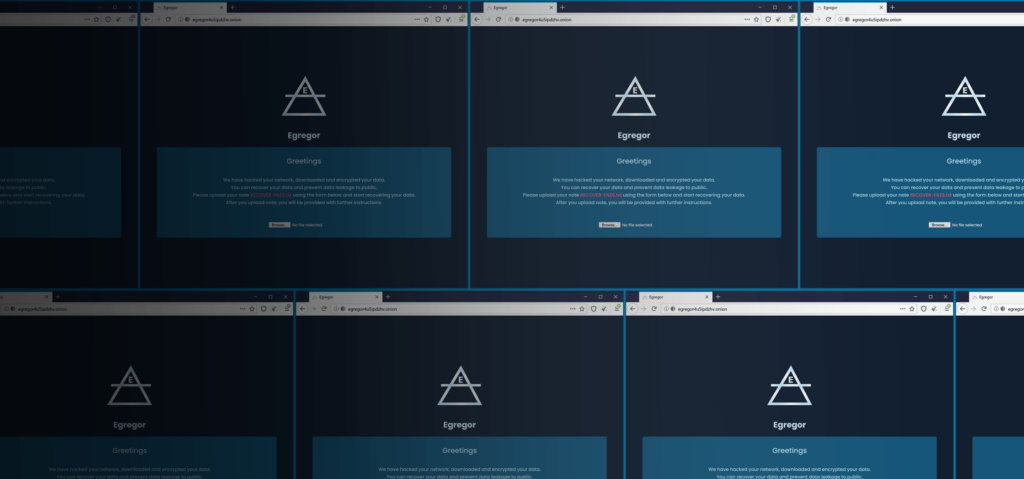

Egregor Ransomware-Angriff auf Kmart ist eine Erinnerung daran, dass Active Directory geschützt und wiederherstellbar sein muss

- Darren Mar-Elia | VP für Produkte

Der jüngste Ransomware-as-a-Service-Angriff führt bei dem bekannten Einzelhandelsunternehmen Kmart zu Serviceausfällen und einem kompromittierten Active Directory. Nachdem die Ransomware Maze im letzten Monat in den "Ruhestand" gegangen ist, sind viele ihrer Partner auf die neue Ransomware Egregor umgestiegen. Benannt nach einem okkulten Begriff, der die kollektive Energie oder Kraft...

Im Gesundheitswesen steht mehr auf dem Spiel: Bekämpfung der Cyberkriminalität während einer Pandemie

- Gil Kirkpatrick

In der Gesundheitsbranche haben Probleme mit der Cybersicherheit Konsequenzen, die weit über den Verlust von Daten hinausgehen. Kürzlich warnten das FBI und andere Bundesbehörden vor einer glaubwürdigen Bedrohung durch "erhöhte und drohende Cyberkriminalität" für US-Krankenhäuser und Gesundheitsdienstleister. Kriminelle Gruppen haben es auf den Gesundheitssektor abgesehen, um "Datendiebstahl" zu begehen...

Neue Forschung: DCShadow auf bösartigen Hosts aufspüren

- Darren Mar-Elia | VP für Produkte

Der Blick aus 10.000 Fuß: Viele von uns sind mit der Vielzahl von Tools, Angriffen und Angreifern vertraut, die sich auf das Eindringen in Active Directory konzentrieren. Mit der Veröffentlichung von DCShadow im Jahr 2018 wurde ein weiterer hocheffektiver Vektor zu dieser immer länger werdenden Liste hinzugefügt. Dem Forschungsteam ist es zu verdanken, dass es zusammen mit dem Exploit auch...

U.S. Anklage gegen Sandworm unterstreicht die Bedeutung des Schutzes von Active Directory

- Sean Deuby | Leitender Technologe, Amerika

Die jüngste Entwicklung in der NotPetya-Angriffssaga 2017 sollte Unternehmen daran erinnern, dass es nur eine Handvoll Cyberkrimineller braucht, um Ihren gesamten Betrieb lahmzulegen. Letzte Woche hat das US-Justizministerium Anklage wegen Computerbetrugs und Verschwörung gegen sechs Hacker der Cyberkriminellen Gruppe NotPetya erhoben, die...

Die Bewaffnung von Active Directory: Ein Einblick in die Ransomware-Angriffe Ryuk, Maze und SaveTheQueen

- Thomas Leduc

Active Directory (AD) steht wie nie zuvor im Fadenkreuz der Angreifer. In diesem Blog werden wir untersuchen, wie Ransomware-Angriffe AD missbrauchen und wie Unternehmen ihre Verteidigungsstrategien weiterentwickeln können, um den Angreifern einen Schritt voraus zu sein. Zunächst ein kurzer Hinweis auf die jüngste Schwachstelle zur Ausweitung von Privilegien, genannt Zerologon, die es einem nicht authentifizierten Angreifer mit Netzwerkzugang ermöglicht,...

Die wichtigsten Erkenntnisse aus Zerologon: Der neueste Angriff auf Domain Controller

- Thomas Leduc

Wenn es jemals eine Zeit gab, die Sicherheit Ihres Active Directory zu überprüfen, dann ist es jetzt. Als Reaktion auf die wachsende Besorgnis über die berüchtigte Zerologon-Schwachstelle (CVE-2020-1472) hat die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) eine "Notfallanweisung" an Bundesbehörden herausgegeben, den Patch von Microsoft sofort anzuwenden. Unternehmen würden...

Neue Umfrage zeigt gefährliche Lücken in Krisenmanagementplänen

- Thomas Leduc

Wenn ein Sturm aufzieht, ist derjenige, der am besten vorbereitet ist, auch derjenige, der ihn am besten überstehen wird. Für die IT ist dieser Sturm digital, eine Flut von Cyberangriffen, die routinemäßig an den Ufern von Microsoft Active Directory (AD) landet. AD ist ein lohnendes Ziel und wir alle wissen, warum....

Schwachstellen in Active Directory: die Achillesferse des CISO

- Darren Mar-Elia | VP für Produkte

Zu verstehen, wie es zu Angriffen kommt, ist ein grundlegender Bestandteil der Cybersicherheitsverteidigung. Vor diesem Hintergrund habe ich kürzlich zusammen mit Andy Robbins, dem Miterfinder des Open-Source-Tools zur Ermittlung von Angriffspfaden, BloodHound, ein Webinar gehalten, in dem erläutert wurde, wie Angreifer Active Directory (AD) angreifen. Während der Präsentation haben wir eine unbequeme Wahrheit aufgedeckt: Das Zentrum der Identitätsdienste von Unternehmen...