Active Directory Sicherheit

Kategorien

- Active Directory Sicherung und Wiederherstellung (67)

- Active Directory Sicherheit (231)

- AD Sicherheit 101 (17)

- Community Tools (25)

- Verzeichnis-Modernisierung (9)

- Von der Frontlinie (69)

- Hybrider Identitätsschutz (76)

- Katalog der Identitätsangriffe (32)

- Erkennung von und Reaktion auf Identitätsbedrohungen (161)

- Unser Auftrag: Eine Kraft für das Gute sein (14)

- Purple Knight (5)

- Semperis Universität (5)

- Die Sichtweise des CISO (16)

- Bedrohungsforschung (77)

- Uncategorized (3)

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

Wie Sie Servicekonten sichern: Schutz der Achillesferse der Identitätssicherheit

- Ran Harel

- Jul 24, 2025

Die Absicherung von Dienstkonten ist für die Sicherheit von Identitätssystemen unerlässlich, aber in der Praxis ist sie sehr zeit- und ressourcenaufwändig. Erfahren Sie, warum Dienstkonten eine hartnäckige Sicherheitslücke sind - und wie Sie sie schließen können.

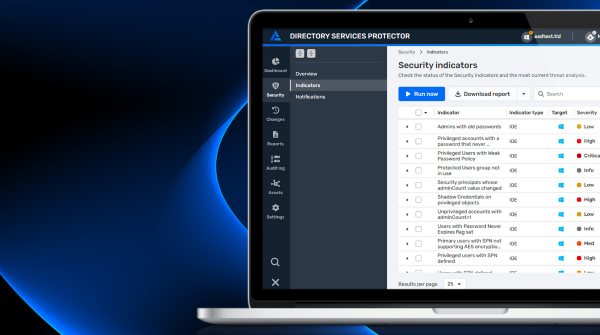

Verbessern Sie die hybride AD-Sicherheit mit automatisierter Reaktion und optimierter Verwaltung

- Eran Gewurtz | Direktor für Produktmanagement

- 22. Juli 2025

Servicekonten sind leicht falsch zu konfigurieren, schwer zu überblicken und werden oft vergessen, was sie zu idealen Einstiegspunkten für Cyberangreifer macht. Erfahren Sie, wie DSP Ihre Möglichkeiten zur Erkennung, Überwachung, Steuerung und zum Schutz von Servicekonten erweitert.

Golden dMSA: Was ist die Umgehung der dMSA-Authentifizierung?

- Adi Malyanker | Sicherheitsforscher

- Jul 16, 2025

Delegated Managed Service Accounts sollen die Verwaltung von Dienstkonten revolutionieren. Forscher von Semperis haben jedoch einen kritischen Designfehler entdeckt, den Angreifer für Persistenz und Privilegienerweiterung in AD-Umgebungen mit dMSAs ausnutzen können. Erfahren Sie mehr über Golden dMSA und seine Risiken.

Wie man BadSuccessor blockiert: Das Gute, das Schlechte und das Hässliche der dMSA-Migration

- Jorge de Almeida Pinto

- Jul 10, 2025

Die BadSuccessor-Privilegieneskalationstechnik stellt ein ernstes Risiko für Active Directory-Umgebungen dar, die delegierte Managed Service Accounts verwenden. Erfahren Sie, wie die Blockierung der dMSA-Migration Angreifer daran hindert, ein dMSA zu missbrauchen, um eine AD-Domäne zu übernehmen.

Identity Security Posture verstehen: Sehen Sie das Gesamtbild Ihrer hybriden Umgebung

- Sean Deuby | Leitender Technologe, Amerika

- 27. Juni 2025

Das Streben nach Cybersicherheitsreife erfordert mehr als nur das Umlegen eines Schalters. Um eine starke Identitätssicherheit aufrechtzuerhalten, sollten Sie zunächst einen umfassenderen Blick auf die komplexen Faktoren werfen, die Ihr Identitäts-Ökosystem beeinflussen.

Wie Sie sich gegen Passwort-Ermittlungsangriffe verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jun 13, 2025

Hier erfahren Sie, was Sie über das Erraten von Passwörtern wissen müssen und wie Sie Active Directory und Ihr Unternehmen schützen können.